Unidad de Coordinación Técnica

CONSEJO NACIONAL DE COORDINACION DE POLITICAS SOCIALES

Disposición 74/2006

Apruébase el Manual de Políticas de Seguridad de los Sistemas de Información del Sistema de Identificación Nacional Tributario y Social (SINTyS) y sus Procedimientos.

Bs. As., 30/8/2006

VISTO, el expediente Nº 19.301/06 de Secretaría General de Presidencia de la Nación, el Decreto Nº 357 de fecha 21 de febrero de 2002, el Decreto Nº 1195 de fecha 5 de julio de 2002, la Decisión Administrativa Nº 669 de fecha 20 de diciembre de 2004, la Disposición Nº 6 de fecha 3 de agosto de 2005, la Resolución C.N.C.P.S. Nº 325 de fecha 21 de noviembre de 2005 y la Disposición U.C.T – C.N.C.P.S. Nº 40 de fecha 22 de noviembre de 2005, y

CONSIDERANDO:

Que mediante el artículo 4 del Decreto Nº 357 de fecha 21 de febrero de 2002, se crea el Consejo Nacional de Coordinación de Políticas Sociales, en el ámbito de la Presidencia de la Nación.

Que a través de los artículos 12 y 13 del Decreto mencionado en el párrafo anterior, se transfieren al ámbito de este Consejo Nacional, el Programa Sistema de Información, Monitoreo y Evaluación de Políticas Sociales – Sistema de Identificación y Selección de Familias Beneficiarios Actuales y Potenciales de Programas Sociales (SIEMPRO-SISFAM), el Programa Sistema de Identificación Nacional Tributario y Social (SINTyS), el Centro Nacional de Organizaciones de la Comunidad (CENOC), la Comisión Nacional Asesora para la Integración de Personas Discapacitadas y el Consejo Nacional de la Mujer.

Que mediante la Decisión Administrativa Nº 669 de fecha 20 de diciembre de 2004, se establece que los organismos del Sector Público Nacional comprendidos en los incisos a)y c) del artículo 8 de la Ley 24.156 y sus modificatorias, deberán dictar o bien adecuar sus políticas de seguridad de la información conforme a la Política de Seguridad Modelo a dictarse dentro del plazo de CIENTO OCHENTA (180) días de aprobada dicha Política de Seguridad Modelo.

Que asimismo, dispone que las máximas autoridades de dichos organismos, deberán conformaren sus ámbitos un Comité de Seguridad de la Información integrado por representantesde las Direcciones Nacionales o Generales o equivalentes del organismo.

Que mediante Disposición Nº 6 de fecha 3 de agosto de 2005 el Sr. Director Nacional de Tecnologías de Información facultado por el Subsecretario de la Gestión Pública de la Jefatura de Gabinete de Ministros de la Nación, aprueba la "Política de Seguridad de la Información Modelo" que como Anexo I forma parte de la misma.

Que mediante Resolución C.N.C.P.S. Nº 325 de fecha 21 de noviembre de 2005, el Señor Secretario Ejecutivo del Consejo Nacional, aprueba la constitución del Comité de Seguridad de la Información, encomendando su coordinación a la titular de la Unidad de Coordinación Técnica del Consejo Nacional mencionado.

Que por el artículo 3 de la Resolución antes mencionada, se establece que la titular de la Unidad de Coordinación Técnica, podrá dictar las normas complementarias, aclaratorias y deaplicación, previendo las adecuaciones necesarias y permanentes para el mejor cumplimiento de los objetivos que se persiguen.

Que mediante la Disposición U.C.T. — C.N.C.P.S. Nº 40 de fecha 22 de noviembre de 2005, se crea el Area de Coordinación Informática del Consejo Nacional con la finalidad de coordinar y administrar los distintos componentes informáticos tendientes a optimizar un mejor aprovechamiento de los recursos existentes y definir criterios técnicos en materia de seguridad de la información, entendiendo, asistiendo y supervisando en los aspectos relativos a seguridad y privacidad de la información.

Que el artículo 4º de la referida Disposición designa al responsable del Area creada.

Que dicho responsable es el Coordinador del Componente de Infraestructura del Programa Sistema de Identificación Nacional Tributario y Social (SINTyS) y ha puesto a consideración de esta Unidad de Coordinación Técnica del Consejo Nacional un Manual de Política de Seguridad de los Sistemas de información del SINTyS y distintos Procedimientos adjuntos al mismo.

Que dichos documentos fueron elaborados en cumplimiento de las disposiciones legales vigentes con el objeto de proteger adecuadamente la información, los sistemas de procesamiento y almacenamiento informático y las comunicaciones del SINTyS.

Que en ese orden de ideas, corresponde elaborar un Manual sobre Políticas de Seguridad y los correspondientes Procedimientos en los demás Proyectos, Programas y Organismos que dependen del Consejo Nacional.

Que en virtud de todo lo expuesto, resulta necesario aprobar el Manual de Políticas de Seguridad de los Sistemas de información del SINTyS y los Procedimientos anexos, y encomendar al Coordinador del Area de Informática del Consejo Nacional elaborar un Manual sobre Política de Seguridad y los Procedimientos que correspondan con el alcance señalado en el párrafo precedente.

Que la presente medida se dicta en el ejercicio de las facultades conferidas por el artículo 4º del Decreto 1195 de fecha 5 de julio de 2002 y por el artículo 3º de la Resolución C.N.C.P.S. Nº 325 de fecha 21 de noviembre de 2005.

Por ello,

LA COORDINADORA TECNICA DE LA UNIDAD DE COORDINACION TECNICA DEL CONSEJO NACIONAL DE COORDINACION DE POLITICAS SOCIALES DE LA PRESIDENCIA DE LA NACION

DISPONE:

Artículo 1º — Apruébase el Manual de Políticas de Seguridad de los Sistemas de Información del Sistema de Identificación Nacional Tributario Y Social (SINTyS) y sus Procedimientos, que como Anexo I forma parte de la presente Disposición.

Art. 2º — Encomiéndase al Coordinador del Area de Informática del Consejo Nacional de Coordinación de Políticas Sociales la elaboración de un Manual de Política de Seguridad de los Sistemas de Información y los correspondientes Procedimientos en los demás Proyectos, Programas y Organismos que dependen del Consejo Nacional.

Art. 3º — Regístrese, publíquese y archívese. — Matilde Morales.

Consejo Nacional de Coordinación de Políticas Sociales

Presidencia de la Nación

Indice

1 ALCANCE

2 TERMINOS Y DEFINICIONES

3 POLITICA DE SEGURIDAD DE LA INFORMACION

4 ORGANIZACION DE LA SEGURIDAD

5 CLASIFICACION Y CONTROL DE ACTIVOS

6 SEGURIDAD DEL PERSONAL

7 SEGURIDAD FISICA Y AMBIENTAL

8 GESTION DE COMUNICACIONES Y OPERACIONES

9 CONTROL DE ACCESOS

10 DESARROLLO Y MANTENIMIENTO DE SISTEMAS

11 ADMINISTRACION DE LA CONTINUIDAD DE LAS ACTIVIDADES DEL PROGRAMA SINTYS

12 CUMPLIMIENTO

ANEXO I: PLANILLA CONTROL DE ACCESO DE VISITAS

ANEXO II: POLITICA DE USO ACEPTABLE

ANEXO III: CONVENIO DE CONFIDENCIALIDAD

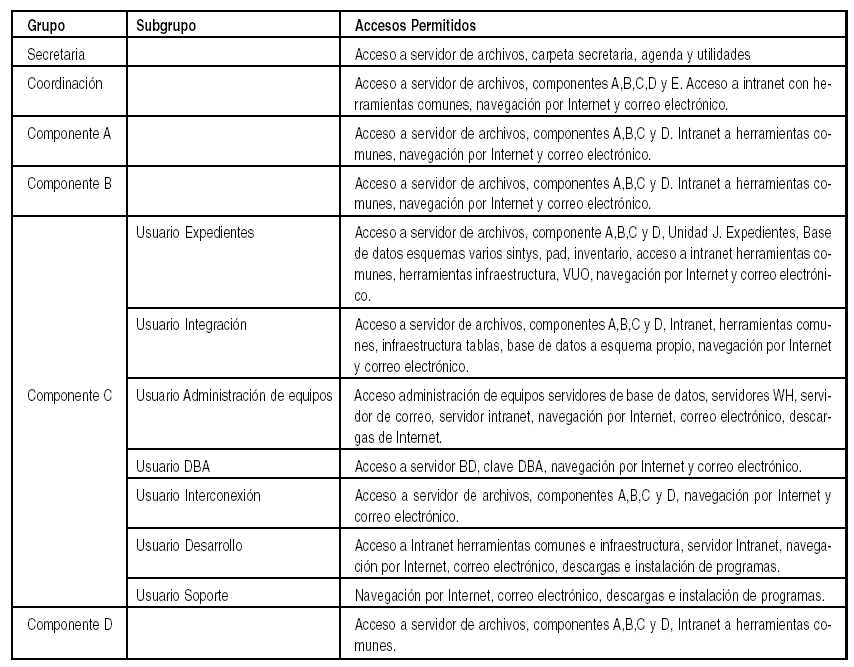

ANEXO IV: PERFILES DE USUARIOS DEL PROYECTO SINTYS

ANEXO V: ENTREGA DE TARJETAS DE CONTROL DE ACCESO

1 Alcance

La presente Política de Seguridad se dicta en cumplimiento de las disposiciones legales vigentes, con el objeto de proteger adecuadamente la Información, los sistemas de procesamiento y almacenamiento Informático y las comunicaciones del programa SINTyS, ya sea con internet o con otros organismos en el intercambio de información.

Debe ser conocida y cumplida por todos los consultores del programa, tanto se trate de funcionarios políticos como técnicos, y sea cual fuere su nivel jerárquico y su situación de revista.

2 Términos y Definiciones

A los efectos de este documento se aplican las siguientes definiciones:

1. Seguridad de la Información

La seguridad de la información se entiende como la preservación de las siguientes características:

Ÿ Confidencialidad: se garantiza que la información sea accesible sólo a aquellas personas autorizadas a tener acceso a la misma.

Ÿ Integridad: se salvaguarda la exactitud y totalidad de la información y los métodos de procesamiento.

Ÿ Disponibilidad: se garantiza que los usuarios autorizados tengan acceso a la información y a los recursos relacionados con la misma, toda vez que lo requieran.

Adicionalmente, deberán considerarse los conceptos de:

Ÿ Legalidad: referido al cumplimiento de las leyes, normas, reglamentaciones o disposiciones a las que está sujeto el programa SINTyS.

Ÿ Confiabilidad de la Información: es decir, que la información generada sea adecuada para sustentar la toma de decisiones y la ejecución de las misiones y funciones.

A los efectos de una correcta interpretación de la presente Política, se realizan las siguientes definiciones:

Ÿ Información: Se refiere a toda comunicación o representación de conocimiento como datos, en cualquier forma, con inclusión de formas textuales, numéricas, gráficas, cartográficas, narrativas o audiovisuales, y en cualquier medio, ya sea magnético, en papel, en pantallas de computadoras, audiovisual u otro.

Ÿ Sistema de Información: Se refiere a un conjunto independiente de recursos de información organizados para la recopilación, procesamiento, mantenimiento, transmisión y difusión de información según determinados procedimientos, tanto automatizados como manuales.

Ÿ Tecnología de la Información: Se refiere al hardware y software operados por el programa SINTyS o por un tercero que procese información en su nombre, para llevar a cabo una función propia del programa SINTyS, sin tener en cuenta la tecnología utilizada, ya se trate de computación de datos, telecomunicaciones u otro tipo.

2. Evaluación de Riesgos

Se entiende por evaluación de riesgos a la evaluación de las amenazas, impactos y vulnerabilidades relativos a la información y a las instalaciones de procesamiento de la misma, y a la probabilidad de que ocurran.

3. Administración de Riesgos

Se entiende por administración de riesgos al proceso de identificación, control y minimización o eliminación, a un costo aceptable, de los riesgos de seguridad que podrían afectar a los sistemas de información.

4. Comité de Seguridad de la Información

El Comité de Seguridad de la Información, es un cuerpo integrado por representantes de todas las áreas sustantivas del programa SINTyS, destinado a garantizar el apoyo manifiesto de las autoridades a las iniciativas de seguridad.

5. Responsable de Seguridad Informática

Es la persona que cumple la función de supervisión de todos los aspectos inherentes a los temas tratados en la presente Política y su correspondiente implementación en procedimientos de seguridad.

6. Incidente de Seguridad

Un incidente de seguridad es una violación de las políticas de seguridad que regulan el buen funcionamiento de un sistema informático.

3 Política de Seguridad de la Información

1 Generalidades

La información es un recurso que, al igual que el resto de los activos, tiene valor para el programa SINTyS y por consiguiente debe ser debidamente protegida. Pero en el caso particular del SINTyS, donde se administran gran cantidad de datos generados por otros organismos, muchos de ellos de alta sensibilidad, las bases de datos son indudablemente el activo más valioso y consecuentemente será el recurso al que mayor esfuerzo de protección deba dedicarse.

Las Políticas de Seguridad de la Información protegen a la misma de una amplia gama de amenazas, a fin de garantizar la continuidad de los sistemas de información, minimizar los riesgos de daño y asegurar el eficiente cumplimiento de los objetivos del programa SINTyS.

Es importante que los principios de la Política de Seguridad sean parte de la cultura organizacional del programa.

Para esto, se debe asegurar un compromiso manifiesto del las máximas Autoridades del programa SINTyS y de los coordinadores de los distintos componentes para la difusión, consolidación y cumplimiento de la presente Política.

2 Objetivo

Proteger los recursos de información del programa SINTyS y la tecnología utilizada para su procesamiento, frente a amenazas, internas o externas, deliberadas o accidentales, con el fin de asegurar el cumplimiento de la confidencialidad, integridad, disponibilidad, legalidad y confiabilidad de la información.

Asegurar la implementación de las medidas de seguridad que se desprendan de esta Política, asignando los recursos y las partidas presupuestarias correspondientes.

Mantener la Política de Seguridad del programa SINTyS actualizada, a efectos de asegurar su vigencia y nivel de eficacia.

3 Alcance

Esta Política se aplica en todo el ámbito del programa SINTyS (incluyendo UCSN y UCPS), a sus recursos y a la totalidad de los procesos, ya sean internos o externos vinculados al programa a través de contratos o acuerdos con terceros.

4 Responsabilidad

Todos los Coordinadores de Componentes, SubComponentes, Areas específicas o UPCS, tanto se trate de autoridades políticas o técnicas y sea cual fuere su nivel jerárquico son responsables de la implementación de esta Política de Seguridad de la Información dentro de sus áreas de responsabilidad, así como del cumplimiento de dicha Política por parte de su equipo de trabajo.

La Política de Seguridad de Información es de aplicación obligatoria para todo el personal del programa SINTyS, cualquiera sea su situación de revista, el área a la cual se encuentre afectado y cualquiera sea el nivel de las tareas que desempeñe.

Las máximas autoridades del programa SINTyS suscriben esta Política y son responsables de la autorización de modificaciones posteriores.

El Comité de Seguridad de la Información del programa SINTyS, es quien procederá a realizar las actualizaciones y adaptaciones de esta Política que resulten necesarias y convenientes. Por otra parte, será responsable de implementar los medios y canales necesarios para los reportes de incidentes y anomalías de los sistemas (Ver 1 - "Seguridad del Personal").

Asimismo, el Comité de Seguridad de la Información, el Responsable de Seguridad Informática y los coordinadores de componentes, son responsables de la elaboración y prueba de los procesos que garanticen la continuidad de la actividad del programa SINTyS, de participar en la elaboración de normas, procedimientos y prácticas de seguridad en este sentido, así como en su difusión y concientización de todo el personal del programa SINTyS (Ver 1 – "Administración de la Continuidad de las Actividades del programa").

El Coordinador del Comité de Seguridad de la Información (Ver 1 – "Comité de la Seguridad de la Información") será el responsable de impulsar la implementación de la presente Política.

El Responsable de Seguridad Informática tiene la responsabilidad de supervisar todos los aspectos inherentes a los temas tratados en la presente Política, lo cual incluye verificar el cumplimiento de la misma y orientar y asesorar a las dependencias del programa SINTyS respecto a su implementación. Asimismo es responsable de asegurar que la utilización de los recursos de la tecnología de información satisfaga todos los requerimientos de seguridad, de acuerdo a la criticidad de la información procesada y en relación con el nivel de clasificación establecido por su propietario.

Por otra parte, el Responsable de Seguridad Informática conjuntamente con los Responsables de Activos de la Información, son responsables por el cumplimiento de las disposiciones sobre seguridad de las instalaciones (Ver 1 – "Seguridad Física y Ambiental") y el control de acceso de las áreas y recursos del programa SINTyS (Ver 1 – "Control de Accesos").

Los propietarios de los sistemas y datos, es decir los Responsables de Activos de Información, son responsables de clasificar la información de su propiedad de acuerdo con el grado de sensibilidad y criticidad de la misma, y de documentar y mantener actualizada la clasificación efectuada, y de definir las funciones que deberán tener permisos de acceso a la información. (Ver 1 - "Clasificación y Control de Activos").

El Componente Administración, es responsable de informar a todo el personal que ingresa de sus obligaciones respecto del cumplimiento de la Política de Seguridad de la Información y de todas las normas, procedimientos y prácticas que de ella surjan. Asimismo, tendrá a su cargo la notificación de la presente Política a todo el personal, de los cambios que en ella se produzcan, la implementación de la suscripción de los Acuerdos de Confidencialidad y las tareas de capacitación continua en materia deseguridad (Ver 1 - "Seguridad del Personal").

El Responsable del Componente Infraestructuras es el responsable de cumplir los requerimientos de seguridad informática establecidos para las operaciones, administración y comunicaciones de los sistemas y recursos de la tecnología del programa SINTyS. (Ver 1 – "Gestión de Comunicaciones y Operaciones"). Por otra parte tendrá la responsabilidad de efectuar las tareas de desarrollo y mantenimiento de sistemas, siguiendo una metodología del ciclo de vida de sistemas aprobada, y que contemple la inclusión de medidas de seguridad en los sistemas en todas las fases (Ver 1 – "Desarrollo y Mantenimiento de Sistemas").

UNOPS, a cargo de la contratación de terceros será responsable de incluir en los contratos con proveedores de servicios de tecnología y cualquier otro proveedor de bienes o servicios cuya actividad afecte directa o indirectamente a los activos de información, la obligatoriedad del cumplimiento de esta Política y de todas las normas, procedimientos y prácticas que de ella surjan.

La asesoría legal del programa SINTyS es responsable de determinar las sanciones que correspondieran por el incumplimiento de la presente Política.

Los usuarios de la información y de los sistemas utilizados para su procesamiento son responsables de:

a) Acceder solamente a aquellos datos y recursos respecto a los cuales cuentan con la autorización respectiva.

b) Utilizar esos recursos según las funciones que le fueron asignadas y con los fines para los que dispone de autorización.

c) Mantener la confidencialidad de la información del programa SINTyS y la privacidad de la información de terceros.

d) Cumplir todos los procedimientos y controles previstos para la utilización de los sistemas y demás recursos de la tecnología de la información.

e) Cumplir y observar el cumplimiento por parte del resto del personal de los controles y medidas de seguridad orientadas a la protección física y lógica de los recursos del programa SINTyS.

f) Notificar al Responsable de Seguridad Informática las violaciones y riesgos que detecten relacionados con la seguridad de la información y de los recursos.

El área de auditoría interna será responsable de practicar auditorias periódicas sobre los sistemas y actividades vinculadas con la tecnología de información, debiendo informar sobre el cumplimiento de las especificaciones y medidas de seguridad de la información establecidas por esta Política y por las normas, procedimientos y prácticas que de ella surjan (Ver 1 – "Cumplimiento").

La presente descripción de roles y responsabilidades, no exime a cada sector de la responsabilidad del cumplimiento de las funciones que le son propias, ni de las responsabilidades específicas que emanen de los próximos capítulos.

5 Política

1. Aspectos Generales

Esta Política incluye los siguientes tópicos:

1. Organización de la Seguridad

Orientado a administrar la seguridad de la información dentro del programa SINTyS y establecer un marco gerencial para controlar su implementación.

2. Clasificación y Control de Activos

Destinado a mantener una adecuada protección de los activos del programa SINTyS.

3. Seguridad del Personal

Orientado a reducir los riesgos de error humano, comisión de ilícitos contra el programa SINTyS o uso inadecuado de instalaciones.

4. Seguridad Física y Ambiental

Destinado a impedir accesos no autorizados, daños e interferencia a las sedes e información del programa SINTyS.

5. Gestión de las Comunicaciones y las Operaciones

Dirigido a garantizar el funcionamiento correcto y seguro de las instalaciones de procesamiento de la información.

6. Control de Acceso

Orientado a controlar el acceso a la información.

7. Desarrollo y Mantenimiento de los Sistemas

Orientado a garantizar la incorporación de medidas de seguridad en los sistemas de información.

8. Administración de la Continuidad de las Actividades del programa SINTyS

Orientado a contrarrestar las interrupciones de las actividades y proteger los procesos críticos de los efectos de fallas significativas o desastres.

9. Cumplimiento

Destinado a impedir infracciones y violaciones de las leyes del derecho civil y penal; de las obligaciones establecidas por leyes, estatutos, normas, reglamentos o contratos; y de los requisitos de seguridad.

A fin de asegurar la implementación de las medidas de seguridad comprendidas en esta Política, el programa SINTyS asignará los recursos necesarios e indicará las partidas presupuestarias correspondientes formalmente, como anexo de la presente Política.

El Comité de Seguridad de la Información revisará anualmente la presente Política, a efectos de mantenerla actualizada.

6 Sanciones Previstas por Incumplimiento

El incumplimiento de la Política de Seguridad de la Información tendrá como resultado la aplicación de diversas sanciones, conforme a la magnitud y característica del aspecto no cumplido (Ver 1 – "Sanciones Previstas por Incumplimiento").

4 Organización de la Seguridad

Generalidades

La presente Política de Seguridad establece las medidas de seguridad de los sistemas de información, como parte fundamental de los objetivos y actividades del programa SINTyS.

Por ello, se definirá formalmente un ámbito de coordinación de las actividades de seguridad que se llevarán a cabo, identificando claramente los alcances y responsabilidades.

Por otro lado debe tenerse en cuenta que ciertas actividades del programa SINTyS pueden ser realizadas por terceros, contratados por éste a tal fin, por lo que la información puede ponerse en riesgo si el acceso de dichos terceros se produce en el marco de una inadecuada administración de la seguridad.

Por lo tanto, cuando se trate de la tercerización de la administración y el control de los sistemas de información, se deberán contemplar los riesgos asociados y los controles de seguridad pertinentes, como así también los procedimientos de seguridad que deberán cumplir.

Objetivo

Administrar la seguridad de la información dentro del programa SINTyS y establecer un marco gerencial para su implementación.

Establecer un Comité de Seguridad integrado por los niveles directivos, a fin de coordinar la implementación de la Política en todo el programa SINTyS.

Alentar un enfoque multidisciplinario para la seguridad de la información, comprometiendo la cooperación y colaboración de los coordinadores de componentes, tanto se trate de autoridades Políticas o técnicas, usuarios, administradores, diseñadores de aplicaciones, auditores y personal de seguridad.

Garantizar la aplicación de las medidas de seguridad establecidas, cuando la responsabilidad por el procesamiento de la información fuera tercerizada.

Mantener la seguridad de las instalaciones de procesamiento de información y de los recursos de información del programa SINTyS a los que tuvieran acceso terceras partes (incluyendo procesos de tercerización del procesamiento de información).

Incluir en los contratos de tercerización, cláusulas relativas a los riesgos, a los controles de seguridad y a los procedimientos para sistemas de información y la tecnología involucrada.

Establecer contactos con la Coordinación de Emergencias en Redes Teleinformáticas (ArCERT) y con otros especialistas en materia de seguridad para disponer de información actualizada de las tendencias, estándares y métodos de evaluación y para obtener información para afrontar incidentes de seguridad.

Alcance

Esta Política se aplica a todos los recursos del programa SINTyS y a todas sus relaciones con terceros que impliquen el acceso a sus recursos y/o a la administración y control de sus sistemas de información.

Responsabilidad

El Coordinador del Comité de Seguridad de la Información será el responsable de impulsar la implementación de la presente Política.

El área del programa SINTyS a cargo de la contratación de terceros será responsable de incluir en los contratos con proveedores de servicios de tecnología y cualquier otro proveedor de bienes o servicios cuya actividad afecte directa o indirectamente a los activos de información, la obligatoriedad del cumplimiento de esta Política y de todas las normas, procedimientos y prácticas que de ella surjan.

Política

1. Infraestructura de la Seguridad de la Información

1. Comité de la Seguridad de la Información

La seguridad de la información es una responsabilidad del programa SINTyS compartida por todas las Autoridades políticas y Directores Nacionales o Generales, Gerentes o equivalentes, por lo cual se crea el Comité de Seguridad de la Información, integrado por representantes de todos los Directores mencionados, destinado a garantizar el apoyo manifiesto de las autoridades a las iniciativas de seguridad, el que será presidido por la directora nacional del programa SINTyS, Matilde Morales, quien deberá asignar funciones y responsabilidades específicas relativas a la seguridad de la información para todo el programa SINTyS.

Conformación del Comité de Seguridad de la Información

|

Area / Componente |

Representante |

|

Coordinación General |

Coordinador Técnico CNPCS |

|

Componente Infraestructuras |

Encargado de informatica del CNCPS |

|

Area Seguridad |

Encargado de seguridad del CNCPS, Coordinador de seguridad SINTyS |

|

Asesor Legal |

Asesor Legal del CNCPS |

|

Area BBDD |

Encargado del area BD de SINTyS |

|

Area Intercambio de Información |

Director SINTyS |

|

Area Administración de Sistemas |

Represente de Administración de sistemas del CNCPS |

|

Area Desarrollo |

Encargado área desarrollo de SINTyS |

Este Comité tendrá entre sus funciones:

Ÿ Revisar y proponer a la máxima autoridad del programa SINTyS para su aprobación, la Política y las responsabilidades generales en materia de seguridad de la información.

Ÿ Monitorear cambios significativos en los riesgos que afectan a los recursos de información frente a las amenazas más importantes.

Ÿ Tomar conocimiento y supervisar la investigación y monitoreo de los incidentes relativos a la seguridad.

Ÿ Aprobar las principales iniciativas para incrementar la seguridad de la información.

Ÿ Acordar y aprobar metodologías y procesos específicos relativos a seguridad de la información.

Ÿ Garantizar que la seguridad sea parte del proceso de planificación de la información.

Ÿ Evaluar y coordinar la implementación de controles específicos de seguridad de la información para nuevos sistemas o servicios.

Ÿ Promover la difusión y apoyo a la seguridad de la información dentro del programa SINTyS.

Ÿ Coordinar el proceso de administración de la continuidad del programa SINTyS.

El Secretario Ejecutivo de la CNCPS coordinará las actividades del Comité de Seguridad de la Información.

2. Asignación de Responsabilidades en Materia de Seguridad de la Información

La directora nacional del SINTyS, asigna las funciones relativas a la Seguridad Informática del programa SINTyS al coordinador del Componente Infraestructura, en adelante el "Responsable de Seguridad Informática", quien tendrá a cargo la supervisión de todos los aspectos inherentes a los temas tratados en la presente Política.

A continuación se detallan los procesos de seguridad, indicándose en cada caso el/los responsable/ s del cumplimiento de los aspectos de esta Política aplicables a cada caso:

|

Proceso |

Responsable |

|

Clasificación y Control de Activos |

Coordinador Infraestructura |

|

Seguridad del Personal |

Coordinador Seguridad |

|

Seguridad Física y Ambiental |

Coordinador infraestructura |

|

Seguridad en las Comunicaciones |

Coordinador Seguridad y las Operaciones Responsable de comunicaciones |

|

Control de Accesos |

Coordinador Seguridad |

|

Seguridad en el Desarrollo y Mantenimiento |

Coordinador Seguridad de Sistemas Responsable área desarrollo de sistemas |

|

Planificación de la Continuidad Operativa |

Coordinador infraestructura Coordinador seguridad |

3. Proceso de Autorización para Instalaciones de Procesamiento de Información

Los nuevos recursos de procesamiento de información serán autorizados por los Coordinadores de los componentes involucrados, considerando su propósito y uso, así como por el Responsable de Seguridad Informática, a fin de garantizar que se cumplan todas las Políticas y requerimientos de seguridad pertinentes.

Cuando corresponda, se verificará el hardware y software para garantizar su compatibilidad con los componentes de otros sistemas del programa SINTyS.

El uso de recursos personales de procesamiento de información en el lugar de trabajo puede ocasionar nuevas vulnerabilidades. En consecuencia, su uso será evaluado en cada caso por el Responsable de Seguridad informática y deberá ser autorizado por el Director Nacional (General, Gerente o equivalente en el programa SINTyS) responsable del área al que se destinen los recursos.

4. Asesoramiento Especializado en Materia de Seguridad de la Información

El Responsable de Seguridad Informática será el encargado de coordinar los conocimientos y las experiencias disponibles en el programa SINTyS a fin de brindar ayuda en la toma de decisiones en materia de seguridad. Este podrá obtener asesoramiento de otros programas semejantes u organismos gubernamentales (Ver 1 – "Cooperación entre Organizaciones").

5. Cooperación entre Organizaciones

A efectos de intercambiar experiencias y obtener asesoramiento para el mejoramiento de las prácticas y controles de seguridad, se mantendrán contactos con las siguientes organizaciones especializadas en temas relativos a la seguridad informática:

Ÿ Oficina Nacional de Tecnologías de Información (ONTI), y particularmente con:

Ÿ ArCERT – Coordinación de Emergencias en Redes Teleinformáticas.

Ÿ Infraestructura de Firma Digital, si fuera el caso.

Ÿ Dirección Nacional de Protección de Datos Personales.

En los intercambios de información de seguridad, no se divulgará información confidencial perteneciente al programa SINTyS a personas no autorizadas.

El intercambio de información confidencial para fines de asesoramiento o de transmisión de experiencias, sólo se permite cuando se haya firmado un Acuerdo de Confidencialidad previo o con aquellas Organizaciones especializadas en temas relativos a la seguridad informática cuyo personal está obligado a mantener la confidencialidad de los temas que trata.

6. Seguridad Frente al Acceso por Parte de Terceros

Identificación de Riesgos del Acceso de Terceras Partes

Cuando exista la necesidad de una conexión con un sitio externo, se llevará a cabo y se documentará una evaluación de riesgos para identificar los requerimientos de controles específicos, teniendo en cuenta, entre otros aspectos:

Ÿ El tipo de acceso requerido.

Ÿ El valor de la información.

Ÿ Los controles consultores por la tercera parte.

Ÿ La incidencia de este acceso en la seguridad de la información del programa SINTyS.

En todos los contratos cuyo objeto sea la prestación de servicios a título personal bajo cualquier modalidad jurídica que deban desarrollarse dentro del SINTyS, se establecerán los controles, requerimientosde seguridad y compromisos de confidencialidad aplicables al caso, restringiendo al mínimo necesario, los permisos a otorgar.

Se cita a modo de ejemplo:

a) Personal de mantenimiento y soporte de hardware y software.

b) Limpieza, "catering", guardia de seguridad y otros servicios de soporte tercerizados.

c) Pasantías y otras designaciones de corto plazo.

En ningún caso se otorgará acceso a terceros a la información, a las instalaciones de procesamientou otras de servicios críticos, hasta tanto se hayan implementado los controles apropiados y se haya firmado acuerdo de confidencialidad que defina las condiciones para la conexión o el acceso.

1. Requerimientos de Seguridad en Contratos o Acuerdos con Terceros

Se revisarán los contratos o acuerdos con terceros, teniendo en cuenta la factibilidad de aplicarlos siguientes controles, mediante su explícita exigencia a UNOPS:

I. Cumplimiento de la Política general de seguridad de la información del programa SINTyS.

II. Protección de los activos del programa SINTyS, incluyendo:

a. Procedimientos para proteger los bienes del programa SINTyS, abarcando los activos físicos, la información y el software.

b. Procedimientos para determinar si ha ocurrido algún evento que comprometa los bienes, por ejemplo, debido a pérdida o modificación de datos.

c. Controles para garantizar la recuperación o destrucción de la información y los activos al finalizar el contrato o acuerdo, o en un momento convenido durante la vigencia del mismo.

d. Procedimientos para garantizar la integridad y disponibilidad de la información.

III. Restricciones a la copia y divulgación de información.

IV. Descripción de los servicios disponibles.

V. Nivel de servicio esperado y niveles de servicio aceptables.

VI. Permiso para la transferencia de personal cuando sea necesario.

VII. Obligaciones de las partes emanadas del acuerdo y responsabilidades legales.

VIII. Existencia de Derechos de Propiedad Intelectual.

IX. Acuerdos de control de accesos que contemplen:

a. Métodos de acceso permitidos, y el control y uso de identificadores únicos como identificadores de usuario y contraseñas de usuarios.

b. Proceso de autorización de accesos y privilegios de usuarios.

c. Requerimiento para mantener actualizada una lista de individuos autorizados a utilizar los servicios que han de implementarse y sus derechos y privilegios con respecto a dicho uso.

X. Definición de criterios de desempeño comprobables, de monitoreo y de presentación de informes.

XI. Adquisición de derecho a auditar responsabilidades contractuales o surgidas del acuerdo.

XII. Establecimiento de un proceso para la resolución de problemas y en caso de corresponder disposiciones con relación a situaciones de contingencia.

XIII. Responsabilidades relativas a la instalación y al mantenimiento de hardware y software.

XIV. Estructura de dependencia y del proceso de elaboración y presentación de informes que contemple un acuerdo con respecto a los formatos de los mismos.

XV. Proceso claro y detallado de administración de cambios.

XVI. Controles de protección física requeridos y los mecanismos que aseguren la implementación de los mismos.

XVII. Métodos y procedimientos de entrenamiento de usuarios y administradores en materia de seguridad.

XVIII. Controles que garanticen la protección contra software malicioso.

XIX. Elaboración y presentación de informes, notificación e investigación de incidentes y violaciones relativos a la seguridad.

XX. Relación entre proveedores y subcontratistas.

5 Clasificación y Control de Activos

7 Generalidades

Las clasificaciones y los controles de protección de la información deben considerar las necesidades del SINTyS respecto a la distribución (uso compartido) y/o las restricciones de la información, y suincidencia en sus actividades.

En general, la clasificación asignada a la información es una forma sencilla de señalar cómo ha de ser tratada y protegida.

Se deben rotular según su valor y grado de sensibilidad para el programa SINTyS tanto la informacióncomo las salidas de los sistemas que administran datos clasificados. Asimismo, resulta conveniente rotular la información según su grado de criticidad, por ejemplo en términos de integridad y disponibilidad.

Frecuentemente, la información deja de ser sensible o crítica después de un cierto período de tiempo, por ejemplo, cuando la información se ha hecho pública. Estos aspectos deben tenerse en cuenta, puesto que la clasificación por exceso puede traducirse en gastos adicionales innecesarios para el programa SINTyS.

Las pautas de clasificación deben prever y contemplar el hecho de que la clasificación de un ítem de información determinado no necesariamente debe mantenerse invariable por siempre, y que ésta puede cambiar de acuerdo con una Política predeterminada. Se debe considerar el número de categorías de clasificación y los beneficios que se obtendrán con su uso. Los esquemas demasiado complejos pueden tornarse engorrosos y antieconómicos o resultar poco prácticos. Deben interpretarse cuidadosamente los rótulos de clasificación de los documentos de otras organizaciones que podrían tener distintas definiciones para rótulos iguales o similares.

La responsabilidad por la definición de la clasificación de un ítem de información, por ejemplo undocumento, registro de datos, archivo de datos o disquete, y por la revisión periódica de dicha clasificación, debe ser asignada al responsable de la información.

La información adopta muchas formas, tanto en los sistemas como fuera de ellos. Puede estar encualquiera de los siguientes estados: Almacenada, Transmitida o Procesada

Ÿ Almacenada, en los sistemas o en medios portátiles en formato digital; o en un medio físico, impresa o escrita en papel.

Ÿ Transmitida, a través de redes y enlaces de comunicaciones o entre sistemas.

Ÿ Información en estado de procesamiento, o almacenada temporalmente dentro de un proceso.

Bajo el punto de vista de Seguridad, las medidas de protección deben ser aplicadas a todas y cada una de las formas relacionadas con los sistemas de información del programa SINTyS.

8 Objetivo

Garantizar que los recursos de información reciban un apropiado nivel de protección.

Clasificar la información para señalar la necesidad, prioridad y grado de protección requerido, definiendo niveles de protección y comunicando la necesidad de medidas de tratamiento especial.

9 Alcance

Esta Política se aplica a toda la información administrada en el programa SINTyS, cualquiera seael soporte en que se encuentre.

10 Responsabilidad

Los propietarios de los sistemas y datos, es decir los Responsables de Activos de Información, son los encargados de clasificar la información de su propiedad de acuerdo con el grado de sensibilidad y criticidad de la misma, y de documentar y mantener actualizada la clasificación efectuada, y de definir las funciones que deberán tener permisos de acceso a la información.

El Responsable de Seguridad Informática es el encargado de asegurar que la utilización de los recursos de la tecnología de información satisfaga todos los requerimientos de seguridad de acuerdo a la criticidad de la información procesada en ellos, en relación al nivel de clasificación establecido por su propietario,

El Responsable de los procesos de Clasificación y Control de Activos supervisará que la presente Política sea aplicada por cada uno de los responsables de los activos de información.

11 Política

Generalidades

Para clasificar un Activo de Información, se utilizarán los criterios definidos en los siguientes niveles:

|

1 - SIN CLASIFICAR |

Información de dominio público que puede ser conocida y utilizada sin autorización por cualquier persona, sea empleado del programa SINTyS o no. |

|

2 - RESERVADA - USO INTERNO |

Información que puede ser conocida y utilizada por todos los consultores y algunos colaboradores externos autorizados, y cuya divulgación o uso no autorizados podría ocasionar riesgos o pérdidas leves para el programa SINTyS. |

|

3 - CONFIDENCIAL |

Información que sólo puede ser conocida y utilizada por un grupo de consultores, que la necesiten para realizar su trabajo, y cuya divulgación o uso no autorizados podría ocasionar pérdidas significativas, materiales o serio perjuicio de imagen. |

|

4 – SECRETA |

Información que sólo puede ser conocida y utilizada por un grupo muy reducido de consultores, generalmente de la alta dirección del programa SINTyS, y cuya divulgación o uso no autorizados podría ocasionar graves pérdidas materiales o grave perjuicio de imagen. |

En adelante, se hablará de Información Clasificada refiriéndose exclusivamente a la descrita en los niveles 3 y 4 precedentes.

Sólo el Responsable de un Activo de Información puede asignar o cambiar el nivel de clasificación, cumpliendo con los siguientes requisitos previos:

Ÿ Asignarle una fecha de efectividad.

Ÿ Comunicárselo al depositario del recurso.

Ÿ Realizar los cambios necesarios para que los Usuarios conozcan la nueva clasificación.

1. Rotulado de la Información

El nivel de clasificación asignado tiene que estar rotulado en todas y cada una de las páginas de los impresos que contengan información clasificada, incluyendo la carátula, siendo opcional el rotulado en la cabecera o al pie de página, y siempre de forma que resulte fácilmente legible.

La información clasificada que aparezca en los terminales o estaciones de trabajo de usuario, tiene que reflejar su nivel de clasificación, como mínimo, en la pantalla inicial y siempre que sea posible, en todas y cada una de las pantallas o estar permanentemente en la cabecera de pantalla.

Cada medio de almacenamiento removible (cintas, CDs, cartuchos, disquetes, etc.), que contenga información clasificada, tiene que ser etiquetado con el nivel más alto de clasificación de la información que contenga. Los medios de almacenamiento no removibles no necesitan ser marcados con etiquetas de clasificación. La Información transmitida por medio de redes de comunicaciones (correo electrónico, teléfono, fax, etc.) debe ser rotulada de acuerdo con el nivel más alto de clasificación de la información que contenga.

Para la correcta administración de las Bases de Datos del programa SINTyS, se establecerá la clasificación de los registros de datos aislados así como del conjunto de los mismos, los cuales puedencorresponder a niveles de clasificación diferentes (por ejemplo un registro individual puede ser público o reservado, mientras que la base de datos es confidencial o secreta, siempre y cuando, sea baja laprobabilidad de reconstrucción de la base de datos completa a partir de conjuntos de registros individuales).

2. Protección de la Información Clasificada

La principal regla de protección es que la información clasificada sea conocida o utilizada sólo por personas autorizadas a acceder a la misma y siempre con motivo del ejercicio de sus funciones.

Todos los consultores tienen que suscribir con el programa SINTyS, un Acuerdo de Confidencialidad en virtud del cual asuman la obligación de proteger y no divulgar la información clasificada que manejen (Ver 1 – "Acuerdos de Confidencialidad"). Este compromiso complementa las obligaciones del empleado público que emanan de la normativa vigente (Ver 1 – "Protección de Datos y Privacidad de la Información Personal" y Anexo II - "Política de Uso Aceptable").

Guardar información clasificada en cualquier sistema o medio de almacenamiento supone:

Ÿ Tener los medios físicos y lógicos adecuados para protegerla.

Ÿ No permitir su acceso público o de personas con nivel de acceso inferior al de la información de mayor nivel allí contenida.

Ÿ Limitar el acceso a esta información.

3. Protección de Información Impresa

La información clasificada debe permanecer, en todo momento, lejos del alcance de consultores y personas que no tengan necesidad de conocerla.

La Información Clasificada, debe guardarse bajo llave permanentemente, y durante su uso debe evitarse que puedan tener acceso personas no autorizadas.

El empleo de cualquier dispositivo para generar salidas impresas que contengan Información Clasificada debe limitarse a aquellos que cumplan con las siguientes condiciones:

Ÿ Estén situados en áreas de acceso limitado o restringido.

Ÿ Tengan algún tipo de control de borrado de listados.

Ÿ Sean de uso exclusivo del usuario o componente al que pertenece.

Si ninguna de las opciones anteriores está disponible, se puede imprimir en cualquier otro dispositivo siempre que los listados sean esperados por el usuario y recogidos inmediatamente por el mismo.

En cualquier caso, la creación de salidas impresas de información clasificada estará siempre bajo la responsabilidad y el control del usuario que genera la impresión.

4. Divulgación de la Información Clasificada

La información clasificada se debe divulgar únicamente sobre la base de la necesidad de conocerla por motivos de trabajo y tiene que ser autorizada formalmente, caso a caso, por el Responsable de dicha información.

Cualquier divulgación a terceros, tiene que estar amparada por un Acuerdo de Confidencialidad previamente firmado entre el cedente y el cesionario.

El copiado y distribución de información clasificada debe contar previamente con la aprobación explícita del Responsable de dicha información, quien puede reservarse el derecho de aprobar personalmente cada caso, pudiendo añadir la leyenda "Prohibida la Reproducción" o bien numerar las copias aprobadas, para su control.

Para una correcta divulgación, la información clasificada no podrá ser transmitida a través de medios de comunicación inseguros, a menos que se encuentre cifrada con los algoritmos de encriptación adecuados (Ver 1 - "Transporte de la Información Clasificada").

5. Transporte de la Información Clasificada

Siempre que la información clasificada sea transportada dentro del ámbito del programa SINTyS, bastará con ponerla en un sobre o contenedor cerrado y marcarlo con la clasificación más alta del contenido.

Si la información clasificada es enviada al exterior o por medio de correo ajeno al programa SINTyS, el sobre o contenedor cerrado y marcado deberá ser introducido en otro cerrado y NO marcado. Debe incluirse, como medida de protección adicional, el acuse de recibo por parte del destinatario. A su vez, la información enviada en formatos digitales (ópticos/ magnéticos/ electrónicos) se cifrará con algoritmos reconocidos de cifrado asimétrico (en el caso en que el destinatario tenga acceso a infraestructura PKI) o cifrado simétrico en su defecto.

Siempre que la información clasificada sea enviada a través de redes de comunicaciones, propias o ajenas debe utilizarse un método de cifrado seguro. Para ello se utilizará en orden de preferencia:

Ÿ Método de Cifrado Asimétrico (por ejemplo Certificado Digital)

Ÿ Método de Cifrado Simétrico, que incluya la protección de la clave de cifrado mediante el uso de Cifrado Asimétrico.

Ÿ Otro método de Cifrado Simétrico.

En este último caso, se enviará la información cifrada y por otra vía la clave correspondiente.

Fuera del ámbito del programa SINTyS, el personal evitará el transporte de información clasificada. Si esto no fuera posible, deberá conservar la información en su poder, no debiendo dejarla desatendida y, siempre que sea posible, manteniéndola cifrada.

6. Destrucción de la Información Clasificada

Cuando haya dejado de ser útil, la información clasificada debe ser destruida en la forma más adecuada al soporte que la contenga, conforme a la normativa vigente.

La información impresa y en papel deberá ser destruida mediante incineradores, trituradoras o bien colocada en papeleras dispuestas al efecto para posteriormente ser destruidos, bajo la supervisión del Responsable del Control de Activos.

Respecto a los medios de almacenamiento, antes de ser desechados o reutilizados deben ser procesados para borrar su contenido en forma apropiada o hacerlo ilegible. En caso de que esto no sea posible, se procederá a la destrucción física del medio de almacenamiento.

El Responsable de Seguridad Informática o algún analista por él delegado, realizará un análisis de riesgo a fin de determinar si los medios de almacenamiento dañados, conteniendo datos clasificados, deben ser destruidos, reparados o desechados.

Se establecen los siguientes métodos de destrucción de información, para cada tipo de soporte:

|

Tipo de Soporte de Información |

Método de Destrucción |

|

Papel |

Mediante Máquina de corte en cintas, o Incinerado y mezclado de restos |

|

CD / DVD Cintas magnéticas |

Cortado o Rotura Sobreescritura y borrado mediante Transformador con dispersión magnética (núcleo abierto) |

|

Diskettes Discos Rígidos |

Sobreescritura y Cortado o Rotura Sobreescritura, Apertura y Rotura |

6 Seguridad del Personal

12 Generalidades

La seguridad de la información se basa en la capacidad para preservar su integridad, confidencialidad y disponibilidad, por parte de los elementos involucrados en su tratamiento: equipamiento, software, procedimientos, así como de los recursos humanos que utilizan dichos componentes.

En este sentido, es fundamental educar e informar al personal, cualquiera sea su situación de revista, acerca de las expectativas depositadas en ellos en materia de seguridad y asuntos de confidencialidad.

Es importante determinar la relevancia del papel que desempeña el personal en materia de seguridad, para lo cual se les debe comunicar la totalidad de las medidas de seguridad que afecten el desarrollo de sus funciones, en especial las que deben aplicar, y las consecuencias de su incumplimiento.

La implementación de la Política de Seguridad de la Información tiene como meta minimizar la probabilidad de ocurrencia de incidentes, sin perjuicio de que éstos se presenten de todos modos. Espor ello que resulta necesario implementar un plan que permita reportar los incidentes tan pronto como sea posible, a fin de subsanarlos y evitar eventuales replicaciones de los mismos. Por lo tanto, es importante analizar las causas del incidente producido y aprender del mismo, a fin de corregir las prácticas existentes, que no pudieron prevenirlo, y evitarlo en el futuro.

13 Objetivo

Reducir los riesgos de error humano, comisión de ilícitos o uso inadecuado de instalaciones.

Seleccionar adecuadamente los candidatos a ocupar los puestos de trabajo críticos.

Garantizar que los usuarios estén al corriente de las amenazas e incumbencias en materia de seguridad de la información, y se encuentren capacitados para respaldar la Política de Seguridad del programa SINTyS en el transcurso de sus tareas normales.

Explicitar las responsabilidades en materia de seguridad en la etapa de reclutamiento de personal, incluirlas en los acuerdos a firmarse y verificar su cumplimiento durante el desempeño del individuo como empleado.

Establecer Acuerdos de Confidencialidad con todo el personal y usuarios externos de las instalaciones de procesamiento de información.

Establecer las herramientas necesarias para minimizar el daño producido por incidentes y anomalías en materia de seguridad, monitorear dichos incidentes y aprender de los mismos.

Informar a todos los consultores los procedimientos de comunicación de los diferentes tipos de incidentes (violaciones, amenazas, debilidades o anomalías en materia de seguridad) que podrían producir un impacto en la seguridad de los activos del programa SINTyS.

14 Alcance

Esta Política se aplica a todo el personal del programa SINTyS, cualquiera sea su situación de revista.

15 Responsabilidad

El Coordinador del Componente Administración es responsable de informar a todo el personal que ingresa de sus obligaciones respecto del cumplimiento de la Política de Seguridad de la Información y de todas las normas, procedimientos y prácticas que de ella surjan. Asimismo, tendrá a su cargo la notificación de la presente Política a todo el personal, de los cambios que en ella se produzcan, la implementación de la suscripción de los Acuerdos de Confidencialidad y las tareas de capacitación continuas en materia de seguridad.

El Comité de la Seguridad de la Información será responsable de implementar los medios y canales necesarios para que el Responsable de Seguridad Informática maneje los reportes de incidentes y anomalías de los sistemas. Asimismo, dicho Comité, deberá tomar conocimiento, supervisar la investigación y monitorear los incidentes relativos a la seguridad.

16 Política

1. Seguridad en la Definición de Puestos de Trabajo y la Asignación de Recursos

1. Inclusión de la Seguridad en las Responsabilidades de los Puestos de Trabajo

Las funciones y responsabilidades en materia de seguridad serán incorporadas en la descripción de las responsabilidades de los puestos de trabajo.

Estas incluirán las responsabilidades generales por la implementación y el mantenimiento de la Política de Seguridad, y las responsabilidades específicas por la protección de cada uno de los activos, o la ejecución de procesos o actividades de seguridad determinadas.

2. Control y Política del Personal

Se llevarán a cabo controles de verificación del personal en el momento en que se solicita el puesto. Estos controles incluirán todos los aspectos que indiquen las normas que a tal efecto, alcanzan al programa SINTyS.

3. Acuerdos de Confidencialidad

Como parte de sus términos y condiciones iniciales de empleo, los consultores, cualquiera sea su situación de revista, firmarán un Acuerdo de Confidencialidad o no divulgación, en lo que respecta al tratamiento de la información del programa SINTyS. La copia firmada del Acuerdo deberá ser retenida en forma segura por el Componente Administración.

El "Acuerdo de Confidencialidad" deberá advertir que determinadas actividades pueden ser objeto de control y monitoreo. Estas actividades deben ser detalladas a fin de no violar el derecho a la privacidad del empleado.

Se desarrollará un procedimiento para la suscripción del Acuerdo de Confidencialidad donde se incluirán aspectos sobre:

a) Suscripción inicial del Acuerdo por parte de la totalidad del personal.

b) Revisión periódica anual del contenido del Acuerdo.

c) Método de resuscripción en caso de modificación del texto del Acuerdo.

4. Términos y Condiciones de Empleo

Los términos y condiciones de empleo establecerán la responsabilidad del empleado por la seguridad de la información.

Cada consultor al momento de vincularse contractualmente al proyecto SINTyS suscribirá la correspondiente Polïtica de Uso Aceptable (Anexo II)

Las responsabilidades y derechos legales del empleado, por ejemplo en relación con las leyes de Propiedad Intelectual o la legislación de protección de datos, se encontrarán aclarados e incluidos en los términos y condiciones de empleo

También se incluirá la responsabilidad por la clasificación y administración de los sistemas y datos del programa SINTyS. Cuando corresponda, los términos y condiciones de empleo establecerán que estas responsabilidades se extienden más allá de los límites de la sede del programa SINTyS y del horario normal de trabajo.

2. Capacitación del Usuario

1. Formación y Capacitación en Materia de Seguridad de la Información

Todos los consultores del SINTyS y, cuando sea pertinente, los usuarios externos, recibirán una adecuada capacitación y actualización periódica en materia de las Políticas y procedimientos del programa SINTyS. Esto comprende los requerimientos de seguridad y las responsabilidades legales, así como la capacitación referida al uso correcto de las instalaciones de procesamiento de información y el uso correcto de los recursos en general, como por ejemplo su estación de trabajo.

Cada año se revisará el material correspondiente a la capacitación, a fin de evaluar la pertinencia de su actualización, de acuerdo al estado del arte de ese momento.

Las siguientes áreas serán encargadas de producir el material de capacitación

|

Areas Responsables del Material de Capacitación |

|

Informática |

|

Gestión |

|

Administración |

|

Prensa |

El personal que ingrese al SINTyS, recibirá el material indicando el comportamiento esperado en lo que respecta a la seguridad de la información, antes de serle otorgados los privilegios de acceso a los sistemas que correspondan.

Por otra parte, se arbitrarán los medios técnicos necesarios para comunicar a todo el personal, eventuales modificaciones o novedades en materia de seguridad, que deban ser tratadas con un orden preferencial.

3. Respuesta a Incidentes y Anomalías en Materia de Seguridad

1. Comunicación de Incidentes Relativos a la Seguridad

Los incidentes relativos a la seguridad serán comunicados a través de canales gerenciales apropiados tan pronto como sea posible.

Se establecerá un procedimiento formal de comunicación y de respuesta a incidentes, indicando la acción que ha de emprenderse al recibir un informe sobre incidentes.

Dicho procedimiento deberá contemplar que ante la detección de un supuesto incidente o violación de la seguridad, el Responsable de Seguridad Informática sea informado tan pronto como se haya tomado conocimiento. Este asignará los recursos necesarios para la investigación y resolución del incidente, y se encargará de su monitoreo.

Sin perjuicio de informar a otros programas gubernamentales de competencia, el Responsable de Seguridad Informática, comunicará a la Coordinación de Emergencias en Redes Teleinformáticas (Ar-CERT) todo incidente o violación de la seguridad, que involucre recursos informáticos.

Todos los consultores deben conocer el procedimiento de comunicación de incidentes de seguridad, y deben informar de los mismos tan pronto hayan tomado conocimiento de su ocurrencia.

2. Comunicación de Debilidades en Materia de Seguridad

Los usuarios de servicios de información, al momento de tomar conocimiento directa o indirectamente acerca de una debilidad de seguridad, son responsables de registrar y comunicar las mismas al Responsable de Seguridad Informática.

Se prohíbe a los consultores ajenos al área seguridad informática, la realización de pruebas para detectar y/o utilizar una supuesta debilidad o falla de seguridad.

3. Comunicación de Anomalías del Software

Se establecerán procedimientos para la comunicación de anomalías de software, los cuales deberán contemplar:

a) Registrar los síntomas del problema y los mensajes que aparecen en pantalla.

b) Establecer las medidas de aplicación inmediata ante la presencia de una anomalía.

c) Alertar inmediatamente al Responsable de Seguridad Informática o del Activo de que se trate.

Se prohíbe a los usuarios quitar el software que supuestamente tiene una anomalía, a menos que estén autorizados formalmente para hacerlo. La recuperación será realizada por personal experimentado, adecuadamente habilitado.

4. Aprendiendo de los Incidentes

Se definirá un proceso que permita cuantificar y monitorear los tipos, volúmenes y costos de los incidentes y anomalías. Esta información se utilizará para identificar aquellos que sean recurrentes o de alto impacto. Esto será evaluado a efectos de establecer la necesidad de mejorar o agregar controles para limitar la frecuencia, daño y costo de casos futuros.

5. Procesos Disciplinarios

Se seguirá el proceso disciplinario formal contemplado en las normas estatutarias, escalafonarias y convencionales que rigen al personal de la Administración Publica Nacional, para los consultores que violen las Políticas y procedimientos de seguridad del programa SINTyS (Ver 1 – "Sanciones Previstas por Incumplimiento").

7 Seguridad Física y Ambiental

17 Generalidades

La seguridad Física y Ambiental brinda el marco para minimizar los riesgos de daños e interferencias a la información y a las operaciones del programa SINTyS. Asimismo, pretende evitar al máximo el riesgo de accesos no autorizados por medios físicos, mediante el establecimiento de perímetros de seguridad. Se distinguen tres temas a tener en cuenta: La protección física de accesos, la protección ambiental y el transporte y disposición final del equipamiento y documentación.

Mediante la protección física de acceso se intenta evitar la manipulación no autorizada de sistemas o documentos. El establecimiento de perímetros de seguridad facilita la implementación de controles tendientes a proteger las instalaciones de procesamiento de información crítica o sensible del programa SINTyS.

El control de los factores ambientales permite garantizar el correcto funcionamiento de los equipos de procesamiento y minimizar las interrupciones de servicio. Deben contemplarse tanto los riesgos en las instalaciones del SINTyS como en instalaciones próximas a la sede del mismo que puedan interferir con las actividades.

La información almacenada en los sistemas de procesamiento y la documentación contenida en diferentes medios de almacenamiento, son susceptibles de ser recuperadas de los mismos mientras no están siendo utilizados. Es por ello que el transporte y la disposición final presentan riesgos que deben ser evaluados.

18 Objetivo

Impedir accesos no autorizados, daños e interferencia a los recursos e información del SINTyS.

Proteger las instalaciones de procesamiento de información crítica o clasificada del SINTyS ubicándolas en áreas protegidas y resguardadas por un perímetro de seguridad definido, con vallas de seguridad y controles de acceso apropiados.

Reducir el riesgo de acceso no autorizado o de daño a documentación en soporte papel, medios de almacenamiento e instalaciones de procesamiento de información.

Prevenir pérdidas, daños o exposiciones a riesgos, en los activos del programa SINTyS, e interrupción de sus actividades.

Proteger físicamente al equipamiento de las amenazas a la seguridad y los peligros del entorno.

Proporcionar protección proporcional a los riesgos identificados.

19 Alcance

Esta Política se aplica a todos los recursos físicos relativos a los sistemas de información del SINTyS: instalaciones, equipamiento, cableado, expedientes, medios de almacenamiento, etc.

20 Responsabilidad

El Responsable de Seguridad Informática, conjuntamente con los Responsables de Activos de la Información, son los encargados de verificar el cumplimiento de las disposiciones sobre seguridad de las instalaciones indicadas en la presente Política.

21 Política

1. Perímetro de Seguridad Física

La protección física se llevará a cabo mediante la creación de medidas de control físicas alrededor de las sedes del SINTyS y de las instalaciones de procesamiento de información.

El programa SINTyS utilizará perímetros de seguridad para proteger las áreas que contienen instalaciones de procesamiento de información, de suministro de energía eléctrica, de aire acondicionado, y cualquier otra área considerada crítica para el correcto funcionamiento de los sistemas de información. Un perímetro de seguridad está delimitado por una puerta de acceso controlado por dispositivo de autenticación o un escritorio u oficina de recepción atendidos por personas. El emplazamiento y la fortaleza de cada control de acceso estará definido por el Responsable de los Activos de Información de que se trate, conjuntamente con el Responsable del Area Informática y el Responsable de Seguridad Informática, quienes lo definirán de acuerdo a la evaluación de riesgos efectuada.

Se considerará la definición del perímetro en UCSN de la siguiente manera:

a) Se distinguen cuatro puertas a diferentes recintos: CPD (Centro de Procesamiento de datos), Oficina de Coordinadores, Entrada principal y Expedientes. Cada persona vinculada al proyecto tendrá definidos accesos a cada una de ellas de acuerdo al componente que integra y a las funciones inherentes al mismo.

b) Identificar claramente todas las puertas de incendio del perímetro de seguridad y del edificio en general

El Responsable de Seguridad Informática llevará un registro actualizado de los sitios protegidos, indicando:

a) Identificación del Edificio y Area.

b) Principales elementos a proteger.

c) Medidas de protección física.

2. Controles de Acceso Físico

Las áreas protegidas se resguardarán mediante el empleo de controles de acceso físico, los que serán definidos por el Responsable de Seguridad Informática, a fin de permitir el acceso solo al personal autorizado. Estos controles de acceso físico tendrán, por lo menos, las siguientes características:

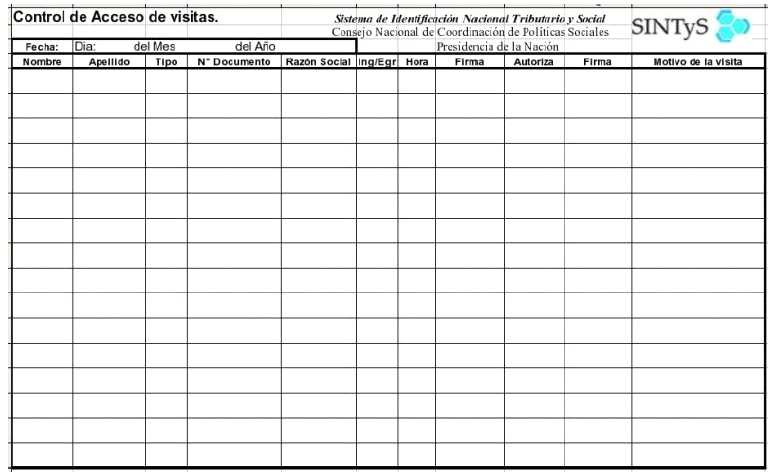

a) Supervisar o inspeccionar a los visitantes a áreas protegidas y registrar la fecha y horario de su ingreso y egreso. Sólo se permitirá el acceso mediando propósitos específicos y autorizados e instruyéndose al visitante en el momento de ingreso sobre los requerimientos de seguridad del área y los procedimientos de emergencia.

b) Controlar y limitar el acceso a la información clasificada y a las instalaciones de procesamiento de información, exclusivamente a las personas autorizadas. Se utilizarán los siguientes controles de autenticación para autorizar y validar todos los accesos: Sistema de control de acceso por tarjeta magnética. Se mantendrá un registro protegido para permitir auditar todos los accesos.

c) Implementar el uso de una identificación (acceso con 3 factores de identificación) para todo el personal del área protegida e instruirlo acerca de cuestionar la presencia de desconocidos no escoltados por personal autorizado y a cualquier persona que no exhiba una identificación visible.

d) Revisar y actualizar periódicamente los derechos de acceso a las áreas protegidas, los que serán documentados y firmados por el coordinador del componente del que dependa.

Los controles definidos son los siguientes:

Cada puerta cuenta con distintos factores de autenticación de entrada y salida:

a) Oficina de Coordinadores: Huella y PIN para entrada; PIN para salida.

b) Entrada principal: Huella y PIN para entrada; PIN para salida.

c) CPD: Huella, PIN y Tarjeta para entrada; Tarjeta para salida.

d) Expedientes: Huella, PIN y Tarjeta para entrada; Tarjeta para salida.

e) Administración: Tarjeta para entrada; Tarjeta para salida.

Las personas que deban tener tarjeta; es decir, que tengan acceso al CPD y/o Expedientes, firmarán un remito interno (ver Anexo V) en el que se responsabilizan a notificarle al subcomponente Seguridad Informática del SINTyS ante robo y/o extravío de la misma, dentro de las 12 horas de notada su desaparición.

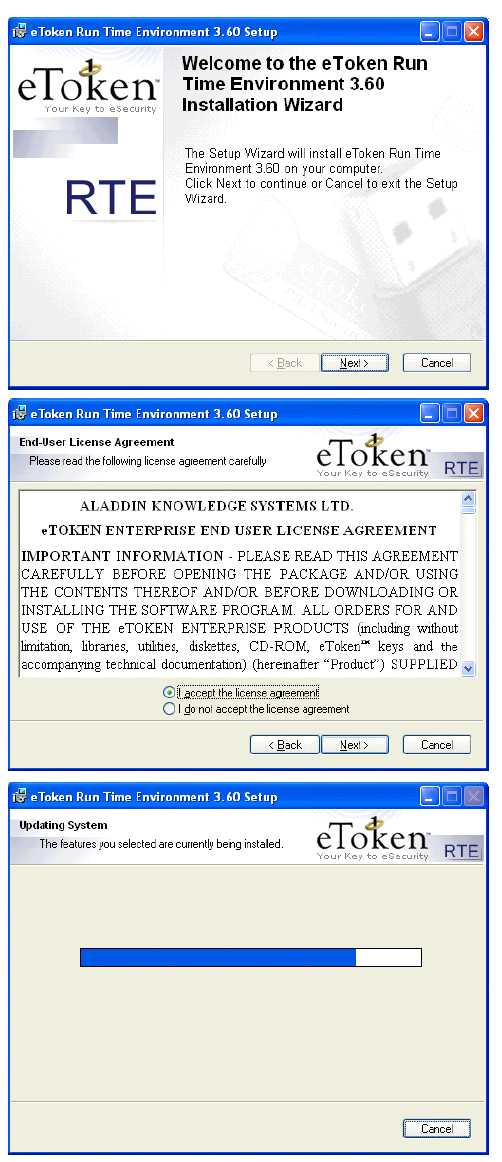

Al proceso de registrar la huella dactilar, el PIN y la Tarjeta junto con los datos de la persona, se lo denomina "enrolamiento". Dicho enrolamiento se lleva a cabo por única vez antes de la puesta en marcha del sistema de control de acceso. De esta manera la persona queda debidamente registrada para poder ingresar y egresar de los accesos habilitados según su perfil de privilegio.

A los efectos del uso apropiado del sistema de control de accesos, se define la siguiente reglamentación de uso:

a) Para quienes posean tarjeta de acceso, es indispensable llevarla siempre consigo y que la misma esté en poder de su responsable directo (no delegarla a terceros) ya que toda acción de ingreso y/o egreso registrada con la misma responsabilizará exclusivamente al propietario de la misma, sin derecho alguno a la no-repudiación (con la notable excepción de haber notificado de su extravío, según lo discutido en el punto anterior).

b) El PIN y el Nº de tarjeta de cada persona, sólo debe ser conocida por el responsable y por el Administrador del sistema de control de acceso.

c) Se deberá adjuntar al Remito Interno de entrega de Tarjetas, la fotocopia de 1ra y 2da hoja del DNI.

d) Todos los datos descriptos a continuación deben ser almacenados en la base de datos al momento del enrolamiento.

1.- De la persona:

Nombre y apellido.

Documento de identidad.

Componente u organismo.

Area.

Nº de tarjeta

PIN (Personal Identification Number).

2.- Del acceso

Puerta/s.

Tipo de acceso (Temporal / Permanente). En el caso de ser temporal, el acceso se registra en un módulo llamado "Visitas".

Motivo de la visita.

A quien visita.

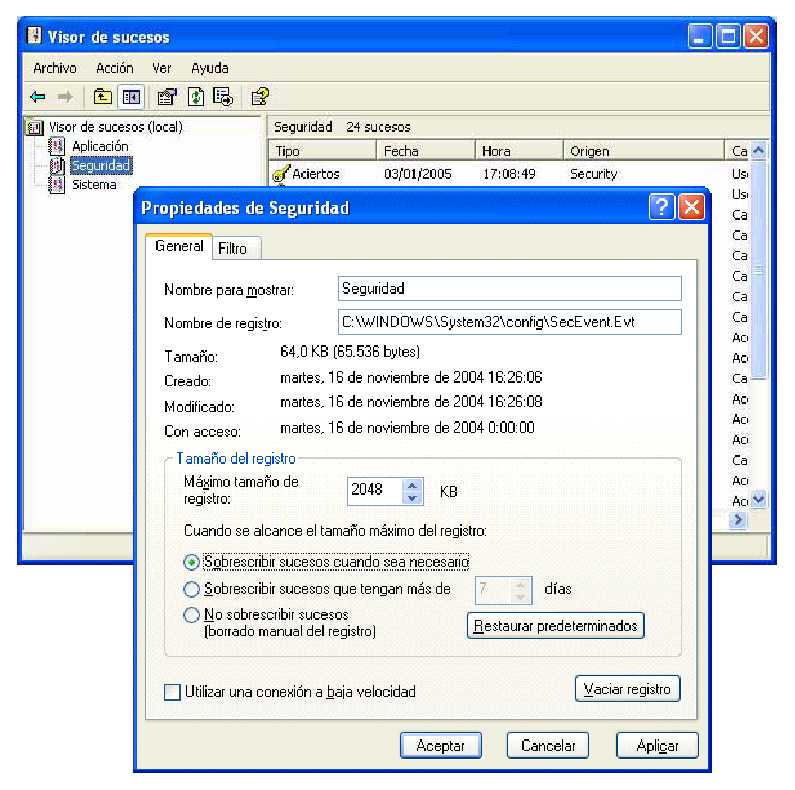

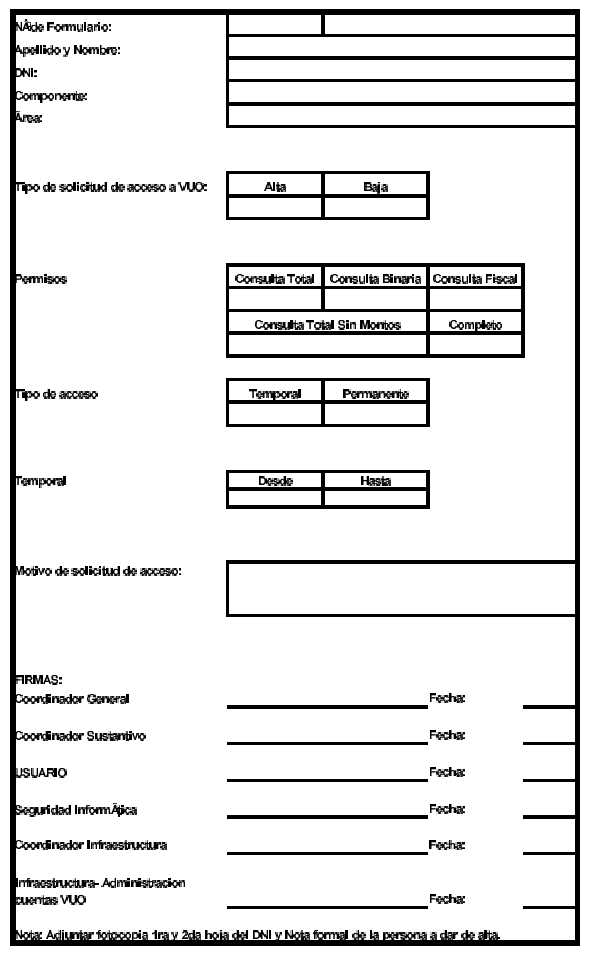

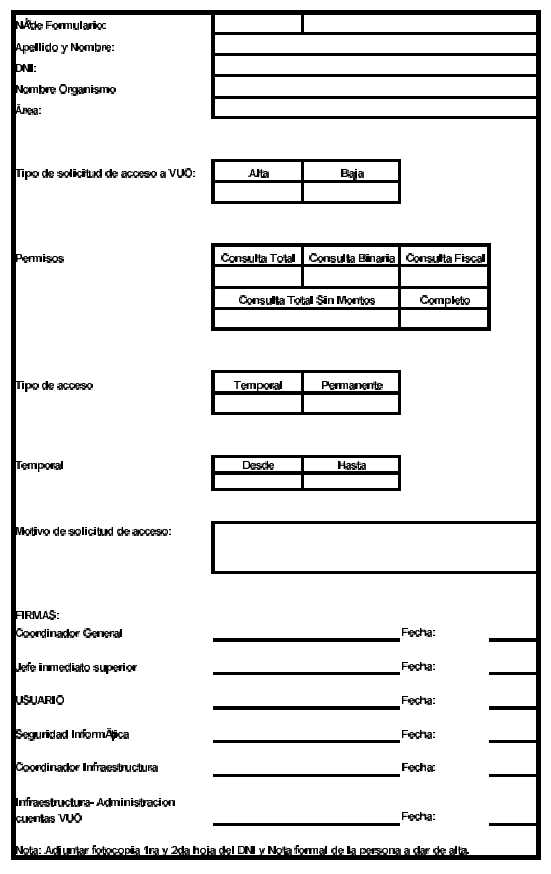

Tanto las altas como las bajas de usuarios, se registrarán además mediante formularios diseñados a tal fin, para llevar un registro estricto de los accesos al SINTyS. Para el caso de las bajas, corresponderá asegurarse el proceso de inhibición del usuario, en el lapso de 24 horas hábiles a partir de la recepción de dicho formulario.

3. Protección de Oficinas, Recintos e Instalaciones

Para la selección y el diseño de las áreas protegidas se tendrá en cuenta la posibilidad de daño producido por incendio, explosión, agitación civil, y otras formas de desastres naturales o provocados por el hombre. También se tomarán en cuenta las disposiciones y normas (estándares) en materia de sanidad y seguridad. Asimismo, se considerarán las amenazas a la seguridad que representan los edificios y zonas aledañas, por ejemplo, filtración de agua desde otras instalaciones o desde pisos superiores.

Se definen los siguientes sitios como áreas protegidas del programa SINTyS

|

Areas Protegidas |

|

CPD |

|

Despacho |

|

Administración |

|

Sala Expedientes |

Se establecen los siguientes controles:

a) Ubicar las instalaciones críticas en lugares a los cuales no pueda acceder el público. No se podrá ingresar a ninguno de los recintos sintys sin las correspondientes credenciales de ingreso, ya sean temporarias en el caso de visitas eventuales o de personal vinculado al proyecto.

b) Establecer que los edificios o sitios donde se realicen actividades de procesamiento de información serán discretos y ofrecerán un señalamiento mínimo de su propósito, sin signos obvios, exteriores o interiores.

c) Ubicar las funciones y el equipamiento de soporte, por ejemplo: impresoras, fotocopiadoras, máquinas de fax, adecuadamente dentro del área protegida para evitar solicitudes de acceso, el cual podría comprometer la información. Realizar una segmentación funcional de las impresoras, de manera de que exista una por componente y llevar un registro del material impreso por cada consultor habilitado. Requerir que el acceso a las fotocopiadoras requiera de un código de indentificación personal, de manera de permitir el registro auditable del volumen de material copiado por cada consultor habilitado a su uso.

d) Implementar los siguientes mecanismos de control para la detección de intrusos: control de acceso de factor múltiple, con alarma de ingreso simultáneo. Los mismos serán instalados según estándares profesionales y probados periódicamente. Estos mecanismos de control comprenderán todas las puertas exteriores.

e) Separar las instalaciones de procesamiento de información administradas por el programa SINTyS de aquellas administradas por terceros.

f) Restringir el acceso público a las guías telefónicas y listados de teléfonos internos que identifican las ubicaciones de las instalaciones de procesamiento de información sensible.

g) Almacenar los materiales peligrosos o combustibles en los siguientes lugares seguros a una distancia prudencial de las áreas protegidas del programa SINTyS: Los suministros, como los útiles de escritorio, no serán trasladados al área protegida hasta que sean requeridos.

h) Almacenar los equipos redundantes y la información de resguardo (back up) en el siguiente sitio seguro distante del lugar de procesamiento, para evitar daños ocasionados ante eventuales contingencias en el sitio principal: El sitio Redundante se encuentra en el Ministerio de Desarrollo Social, y los backups son resguardados en una caja de seguridad en el Banco Nación.

4. Trabajo en Areas Seguras. Desarrollo de Tareas en Areas Protegidas

Para incrementar la seguridad de las áreas protegidas, se establecen los siguientes controles y lineamientos adicionales. Esto incluye controles para el personal que trabaja en el área protegida, así como para las actividades de terceros que tengan lugar allí:

f) Dar a conocer al personal la existencia del área protegida, o de las actividades que se llevan a cabo dentro de la misma, sólo si es necesario para el desarrollo de sus funciones (principio de la necesidad de saber)

g) Evitar la ejecución de trabajos por parte de terceros sin supervisión, en las áreas protegidas, tanto por razones de seguridad, como para evitar la posibilidad de que se lleven a cabo actividades maliciosas.

h) Bloquear físicamente e inspeccionar periódicamente las áreas protegidas desocupadas.

i) Limitar el acceso al personal del servicio de soporte externo a las áreas protegidas o a las instalaciones de procesamiento de información sensible. Este acceso, como el de cualquier otra persona ajena que requiera acceder al área protegida, será otorgado solamente cuando sea necesario y se encuentre autorizado y monitoreado. Para permitir su acceso, se emitirá una tarjeta de acceso de validez temporal (por la duración estimada de la visita) en un equipo destinado a tal fin, registrándose además del nombre del visitante, su afiliación profesional y su DNI o identificación válida. Se mantendrá un registro de todos los accesos de personas ajenas a las áreas protegidas.

j) Pueden requerirse barreras y perímetros adicionales para controlar el acceso físico entre áreas con diferentes requerimientos de seguridad, y que están ubicadas dentro del mismo perímetro de seguridad.

k) Impedir el ingreso de equipos de computación móvil, fotográficos, de vídeo, audio o cualquier otro tipo de equipamiento que registre información, a menos que el Responsable de Seguridad Informática o el Responsable del Activo de que se trate, lo autorice formalmente.

l) Prohibir comer, beber y fumar dentro de las instalaciones de procesamiento de la información.

5. Aislamiento de las Areas de Recepción y Distribución

Se controlarán las áreas de Recepción, Distribución y Despacho, las cuales estarán aisladas de las instalaciones de procesamiento de información, a fin de impedir accesos no autorizados.

Para ello se establecerán controles físicos que considerarán los siguientes lineamientos:

a) Limitar el acceso a las áreas de despacho, desde el exterior de la sede del programa SINTyS, sólo al personal previamente identificado y autorizado, mediante los mecanismos de control de acceso previamente establecidos.

b) Diseñar el área de despacho de manera tal que los suministros puedan ser entregados sin que el personal que realiza la entrega acceda a otros sectores del edificio.

c) Inspeccionar el material entrante para descartar peligros potenciales antes de ser trasladado desde el área de despacho hasta el lugar de uso.

d) Registrar tanto el material entrante al ingresar como el material saliente del sitio pertinente.

6. Ubicación y Protección del Equipamiento

El equipamiento será ubicado o protegido de tal manera que se reduzcan los riesgos ocasionados por amenazas y peligros ambientales, y las oportunidades de acceso no autorizado, teniendo en cuenta los siguientes puntos:

a) Ubicar el equipamiento en el siguiente sitio donde se minimiza el acceso innecesario a las áreas de trabajo: CPD.

b) Ubicar las instalaciones de procesamiento y almacenamiento de información que manejan datos clasificados, en el siguiente sitio a fin de reducir el riesgo de falta de supervisión de las mismas durante su uso: CPD

c) Aislar los elementos que requieren protección especial para reducir el nivel general de protección requerida.

d) Adoptar los siguientes controles para minimizar el riesgo de amenazas potenciales, por:

|

Amenazas Potenciales |

Controles |

|

Robo o hurto. |

Policía o seguridad en edificio |

|

Incendio. |

Detectores y Sistema de Extinción por Gas en CPD Bomberos en edificio |

|

Explosivos. |

- |

|

Sobretemperatura |

Detectores en CPD |

|

Humo. |

Detectores en CPD |

|

Inundaciones o filtraciones de agua. (o falta de suministro) |

Personal de mantenimiento del Edificio |

|

Polvo. |

Limpieza de Filtros en instalaciones de aire acondicionado |

|

Vibraciones. |

- |

|

Efectos químicos. |

- |

|

Interferencia en el suministro de energía eléctrica. |

UPS con baterías |

|

Radiación electromagnética. |

Bandejas portacables metálicas, gabinetes metálicos y puesta a tierra |

|

Derrumbes |

Sitio de contingencia |

e) Revisar regularmente las condiciones ambientales para verificar que las mismas no afecten de manera adversa el funcionamiento de las instalaciones de procesamiento de la información. Esta revisión se realizará con la siguiente periodicidad: una vez por semana.

f) Considerar asimismo el impacto de las amenazas citadas en el punto d) que tengan lugar en zonas próximas a la sede del programa SINTyS.

7. Suministros de Energía.

El equipamiento estará protegido con respecto a las posibles fallas en el suministro de energía u otras anomalías eléctricas. El suministro de energía estará de acuerdo con las especificaciones más estrictas de los fabricantes o proveedores de los equipos. Para asegurar la continuidad del suministro de energía, se contemplarán las siguientes medidas de control:

a) Disponer de múltiples enchufes o líneas de suministro para evitar un único punto de falla en el suministro de energía.

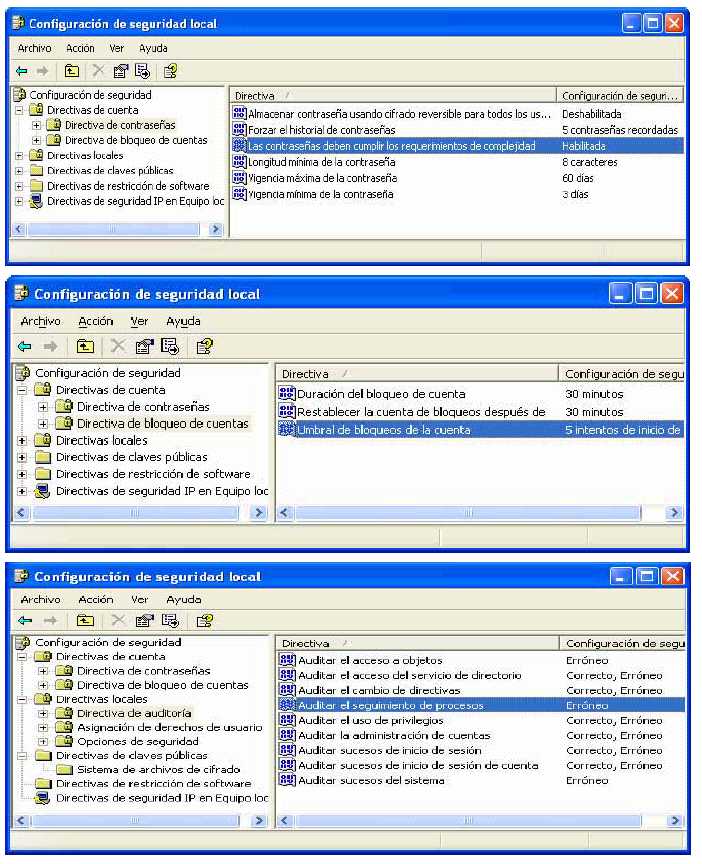

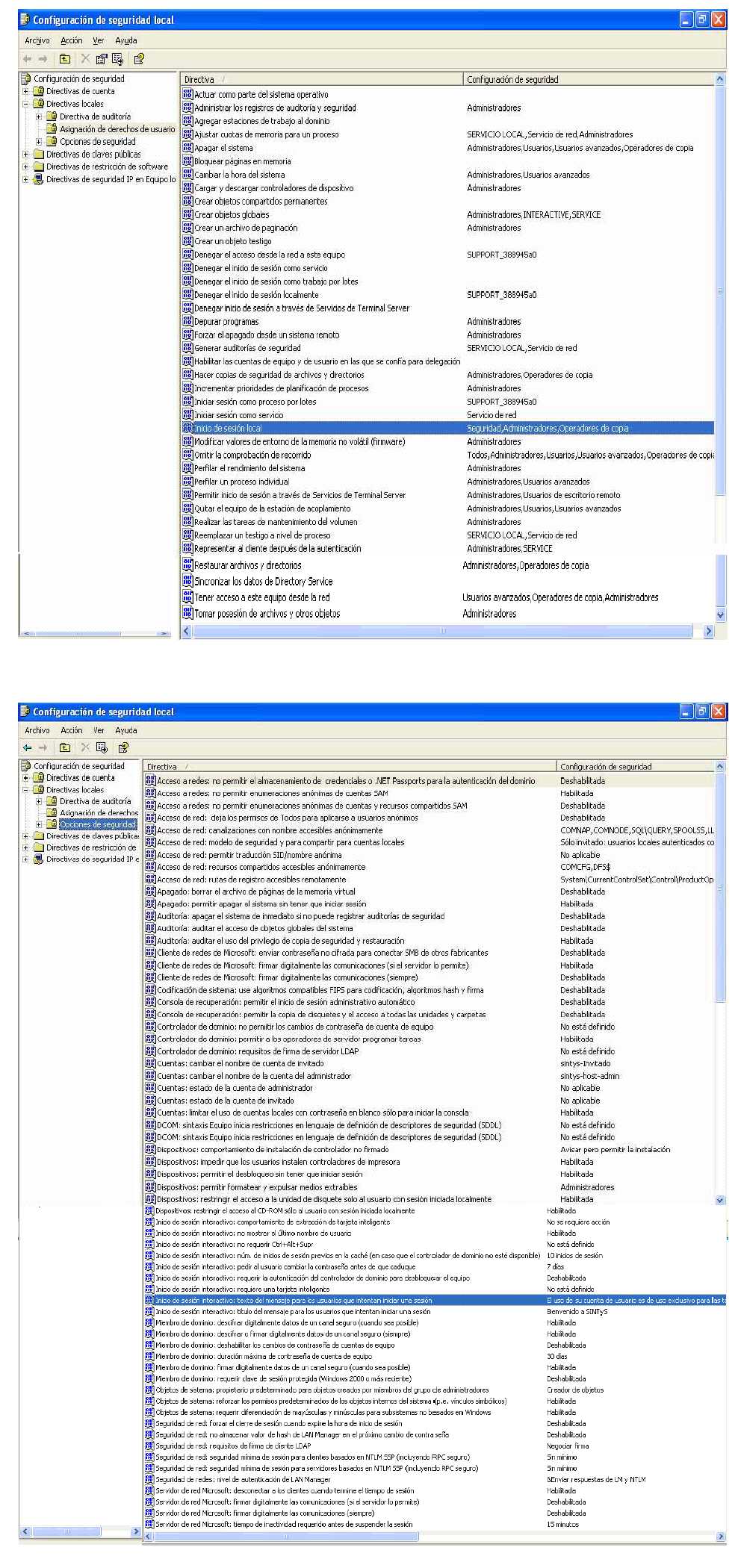

b) Contar con un suministro de energía ininterrumpible (UPS) para asegurar el apagado regulado y sistemático o la ejecución continua del equipamiento que sustenta las operaciones críticas del programa SINTyS. La autonomía de la UPS deberá ser tal que permita la operación de servidores críticos durante al menos una (1) hora. Los planes de contingencia contemplarán las acciones que han de emprenderse ante una falla de la UPS. Los equipos de UPS serán inspeccionados y probados periódicamente para asegurar que tienen la capacidad requerida.