SECRETARÍA LEGAL Y TÉCNICA

Resolución 28/2022

RESOL-2022-28-APN-SLYT

Ciudad de Buenos Aires, 23/05/2022

VISTO el Expediente N° EX-2022-40707745-APN-DSGA#SLYT, el Decreto N°

577 del 28 de julio de 2017 y su modificatorio, la Decisión

Administrativa N° 641 del 25 de junio de 2021, las Resoluciones de la

ex-SECRETARÍA DE GOBIERNO DE MODERNIZACIÓN Nros. 829 del 24 de mayo de

2019 y 1523 del 12 de septiembre de 2019, la Disposición N° 1 del 14 de

febrero de 2022 de la DIRECCIÓN NACIONAL DE CIBERSEGURIDAD de la

JEFATURA DE GABINETE DE MINISTROS, y

CONSIDERANDO:

Que por el Decreto N° 577/17, modificado por su similar N° 480/19, se

creó el COMITÉ DE CIBERSEGURIDAD en la órbita de la ex-SECRETARÍA DE

GOBIERNO DE MODERNIZACIÓN de la JEFATURA DE GABINETE DE MINISTROS, el

cual tiene como objetivo la elaboración de la Estrategia Nacional de

Ciberseguridad.

Que, dentro de dicho marco normativo, por la Resolución N° 829/19 de la

ex-SECRETARÍA DE GOBIERNO DE MODERNIZACIÓN se aprobó la ESTRATEGIA

NACIONAL DE CIBERSEGURIDAD.

Que por la Resolución N° 1523/19 de la ex-SECRETARÍA DE GOBIERNO DE

MODERNIZACIÓN se aprobaron la definición de Infraestructuras Críticas y

de Infraestructuras Críticas de Información, la enumeración de los

criterios de identificación y la determinación de los sectores

alcanzados.

Que en el Anexo de la citada Resolución de la ex-SECRETARÍA DE GOBIERNO

DE MODERNIZACIÓN N° 1523/19 se define a las Infraestructuras Críticas

como aquellas que resultan indispensables para el adecuado

funcionamiento de los servicios esenciales de la sociedad, la salud, la

seguridad, la defensa, el bienestar social, la economía y el

funcionamiento efectivo del Estado, cuya destrucción o perturbación,

total o parcial, los afecte y/o impacte significativamente.

Que, de modo similar, se define a las Infraestructuras Críticas de

Información como aquellas tecnologías de información, operación y

comunicación, así como la información asociada, que resultan vitales

para el funcionamiento o la seguridad de las Infraestructuras Críticas.

Que, posteriormente, mediante la Decisión Administrativa N° 641/21 se

aprobaron los “REQUISITOS MÍNIMOS DE SEGURIDAD DE LA INFORMACIÓN PARA

LOS ORGANISMOS DEL SECTOR PÚBLICO NACIONAL”.

Que dichos requisitos mínimos establecidos por la citada Decisión

Administrativa N° 641/21 resultan obligatorios para todas las entidades

y jurisdicciones del Sector Público Nacional comprendidas en el inciso

a) del artículo 8° de la Ley N° 24.156 de Administración Financiera y

de los Sistemas de Control del Sector Público Nacional y sus

modificatorias y para los proveedores que contraten con esas entidades

y jurisdicciones, en todo aquello que se encuentre relacionado con las

tareas que realicen y en los términos que establezcan cada una de

ellas, normativa o contractualmente.

Que, atento a lo dispuesto por la JEFATURA DE GABINETE DE MINISTROS,

las citadas entidades y jurisdicciones del Sector Público Nacional

comprendidas en la referida norma deben aprobar un “PLAN DE SEGURIDAD”

en el cual se establezcan los plazos de cumplimiento de cada uno de

dichos requisitos mínimos de seguridad de la información y deben

desarrollar una Política de Seguridad de la Información compatible con

la responsabilidad primaria y las acciones de su competencia, sobre la

base de una evaluación de riesgos que pudieran afectarlos.

Que por la Disposición N° 1/22 de la DIRECCIÓN NACIONAL DE

CIBERSEGURIDAD de la JEFATURA DE GABINETE DE MINISTROS se aprobó el

“Modelo Referencial de Política de Seguridad de la Información”, con el

fin de asistir en el proceso de elaboración de las Políticas de

Seguridad de la Información y ser utilizado como guía por los

organismos comprendidos en la Decisión Administrativa N° 641/21.

Que, teniendo en cuenta lo expuesto, se ha encomendado a la DIRECCIÓN

GENERAL DE SISTEMAS INFORMÁTICOS de la SUBSECRETARÍA TÉCNICA de esta

SECRETARÍA LEGAL Y TÉCNICA de la PRESIDENCIA DE LA NACIÓN proyectar la

Política de Seguridad de la Información de esta Secretaría, con el

objetivo de coadyuvar al fortalecimiento de la seguridad de la

información que la jurisdicción recibe, produce y administra, y en

concordancia con los REQUISITOS MÍNIMOS DE SEGURIDAD DE LA INFORMACIÓN

PARA LOS ORGANISMOS DEL SECTOR PÚBLICO NACIONAL, establecidos en el

Anexo I de la citada Decisión Administrativa N° 641/21.

Que la UNIDAD DE AUDITORÍA INTERNA de esta SECRETARÍA LEGAL Y TÉCNICA

de la PRESIDENCIA DE LA NACIÓN ha tomado la intervención de su

competencia.

Que la DIRECCIÓN GENERAL DE ASUNTOS JURÍDICOS de la SUBSECRETARÍA DE

ASUNTOS LEGALES de esta SECRETARÍA LEGAL Y TÉCNICA de la PRESIDENCIA DE

LA NACIÓN ha tomado la intervención de su competencia.

Que la presente medida se dicta en ejercicio de las facultades

conferidas por el Decreto N° 50/19 y sus modificatorios y por la

Decisión Administrativa N° 641/21.

Por ello,

LA SECRETARIA LEGAL Y TÉCNICA DE LA PRESIDENCIA DE LA NACIÓN

RESUELVE:

ARTÍCULO 1°.- Apruébase la “POLÍTICA DE SEGURIDAD DE LA INFORMACIÓN DE

LA SECRETARÍA LEGAL Y TÉCNICA DE LA PRESIDENCIA DE LA NACIÓN” obrante

en el IF-2022-45701224-APN-DGSI#SLYT, que como Anexo forma parte

integrante de la presente.

ARTÍCULO 2°.- Establécese que las directrices que surgen de la

“POLÍTICA DE SEGURIDAD DE LA INFORMACIÓN DE LA SECRETARÍA LEGAL Y

TÉCNICA DE LA PRESIDENCIA DE LA NACIÓN” aprobada en el artículo 1°

serán de aplicación obligatoria en todo el ámbito de la SECRETARÍA

LEGAL Y TÉCNICA de la PRESIDENCIA DE LA NACIÓN.

ARTÍCULO 3°.- Delégase en el titular de la SUBSECRETARÍA TÉCNICA de

esta SECRETARÍA LEGAL Y TÉCNICA de la PRESIDENCIA LA NACIÓN la facultad

de actualizar y de dictar las normas aclaratorias y complementarias que

resulten necesarias respecto de la “POLÍTICA DE SEGURIDAD DE LA

INFORMACIÓN DE LA SECRETARÍA LEGAL Y TÉCNICA DE LA PRESIDENCIA DE LA

NACIÓN” aprobada mediante el artículo 1° de la presente, y la de

aprobar el PLAN DE SEGURIDAD a elaborarse de conformidad con lo

establecido en el artículo 3° de la Decisión Administrativa N° 641/21.

ARTÍCULO 4°.- Encomiéndase a la DIRECCIÓN GENERAL DE SISTEMAS

INFORMÁTICOS de la SUBSECRETARÍA TÉCNICA de esta SECRETARÍA LEGAL Y

TÉCNICA de la PRESIDENCIA DE LA NACIÓN la revisión anual de la política

aprobada por el artículo 1° de la presente.

ARTÍCULO 5°.- Comuníquese, publíquese, dese a la DIRECCIÓN NACIONAL DEL REGISTRO OFICIAL y archívese.

Vilma Lidia Ibarra

NOTA: El/los Anexo/s que integra/n este(a) Resolución se publican en la edición web del BORA -www.boletinoficial.gob.ar-

e. 24/05/2022 N° 37095/22 v. 24/05/2022

(Nota

Infoleg:

Los anexos referenciados en la presente norma han sido extraídos de la

edición web de Boletín Oficial)

POLÍTICA DE SEGURIDAD DE LA INFORMACIÓN

DE LA

SECRETARÍA LEGAL Y TÉCNICA

DE LA PRESIDENCIA DE LA NACIÓN

INTRODUCCIÓN

La Secretaría Legal y Técnica de la Presidencia de la Nación,

entendiendo la importancia de la gestión de la seguridad de la

información, se compromete a establecer medidas de control y seguridad

orientadas a protegerla. Con el objeto de propiciar la continuidad de

los sistemas de información, minimizar los riesgos de las amenazas y

contribuir al eficiente cumplimiento de los objetivos de la Secretaría,

todo ello enmarcado en el estricto cumplimiento de las leyes y en

concordancia con la misión y visión de la Secretaría. Para dar

cumplimiento de todo lo mencionado precedentemente es necesario un

marco normativo, el cual es brindado por la presente Política de

Seguridad de la Información.

Se pone de manifiesto, el compromiso de las máximas autoridades de la

Secretaría y demás autoridades de las unidades organizativas, para

promover su difusión, consolidación y cumplimiento, con el fin de que

la presente política llegue a formar parte de la cultura organizacional

de la Secretaría.

Se declaran inicialmente las políticas generales de seguridad de la

información. Posteriormente como anexos, las políticas particulares y

directrices, para consolidar la gestión de la seguridad de la

información dentro de la Secretaría. De esta manera se da cumplimiento

a la Decisión Administrativa N° 641/2021 de la Jefatura de Gabinete de

Ministros, la cual establece en la sección V. DIRECTRICES, punto 1.

Política de Seguridad de la Información del organismo,

“Los

organismos deben desarrollar una Política de Seguridad de la

Información compatible con la responsabilidad primaria y las acciones

de su competencia...”.

El presente documento se redactó según la política de seguridad de la

información modelo indicada en la Disposición N° 1/2022 de la Dirección

Nacional de Ciberseguridad y alineada con los requisitos mínimos de

seguridad de la información para organismos según la Decisión

Administrativa N° 641/2021 JGM. Como también se encuentra alineada al

código de buenas prácticas de controles para la seguridad de la

información de la Norma ISO/IEC 27002:2013.

Objetivos

Establecer un marco de referencia para la protección de la información

y continuidad de los procesos y/o servicios, a través del resguardo de

la confidencialidad, conservación de la integridad y mantenimiento de

la disponibilidad de la información y de todos los recursos

tecnológicos de la Secretaría, utilizados en la transmisión,

procesamiento y almacenamiento, frente a posibles amenazas internas o

externas, deliberadas o accidentales.

Alcance

El alcance aplica a todo el ámbito de la Secretaría, a todos sus

recursos y procesos, ya sean estos internos o externos vinculados

través de acuerdos con terceros.

Responsabilidad

Es responsabilidad de la máxima autoridad de la Secretaría o en quien

ésta lo delegue, aprobar la presente política de seguridad de la

información, promover su difusión, impulsar su implementación y hacer

uso de la misma como parte de sus herramientas de gobierno y gestión.

Es responsabilidad de los titulares de las Unidades organizativas,

implementar la política de seguridad de la información dentro de sus

áreas de responsabilidad y promover su cumplimiento por parte de su

equipo de trabajo.

Acatamiento

La presente Política de Seguridad de la Información, expresa

declaraciones de acatamiento obligatorio. Es decir, que no son

recomendaciones o sugerencias, sino declaraciones que exigen su

cumplimiento.

Excepciones

Todas las excepciones a la Política de Seguridad de la Información,

deberán ser formalmente documentadas, registradas y revisadas.

La excepción al cumplimiento de la presente Política de Seguridad

deberá ser solicitada formalmente por el responsable de la dirección

interesada, evaluada y otorgada (en caso de corresponder) por la

Dirección General de Sistemas Informáticos.

Marco Normativo

El marco normativo de la presente Política de Seguridad de la

Información se encuentra alineado respecto a la Legislación de la

República Argentina.

Leyes relacionadas a la Ciberseguridad:

• Ley 26.388 de Delitos informáticos

• Ley 25.326 de Protección de Datos Personales

• Decreto Reglamentario N° 1558/2001

• Ley 25.506 de Firma Digital

• Decreto Reglamentario N° 2628/2002

• Ley 26.904 de Grooming

• Ley 11.723 Propiedad Intelectual y Ley 25.036 Modificatoria de Ley 11.723

Normativa vinculada a las funciones de la Dirección Nacional de Infraestructuras Críticas de la Información y Ciberseguridad:

• Decisión Administrativa 641/2021. Establece los requisitos

mínimos de seguridad de la información para organismos públicos

• Disposición 1/2022 Dirección Nacional de Ciberseguridad JGM. Aprueba

el “Modelo Referencial de Política de Seguridad de la Información”.

• Disposición 6/2021. Creación del Comité Asesor para el Desarrollo e Implementación de aplicaciones seguras.

• Disposición 1/2021. Centro Nacional de Respuestas a Incidentes

Informáticos (CERT.ar) en el ámbito de la Dirección Nacional de

Ciberseguridad.

• Resolución 580/2011. Creación del Programa Nacional de Protección de

Infraestructuras Críticas de Información y Ciberseguridad.

• Resolución 1523/2019. Definición de Infraestructuras Críticas.

Otras normativas relacionadas a la Ciberseguridad:

• Decreto 577/2017. Creación del Comité de Ciberseguridad.

• Decreto 480/2019. Modificación del Decreto 577/2017.

• Resolución 829/2019. Aprobación de la Estrategia Nacional de Ciberseguridad.

• Resolución 141/2019. Presidencia del Comité de Ciberseguridad.

• Disposición JGM 7/2021 Dirección Nacional de Ciberseguridad “Registro

de Puntos Focales en Ciberseguridad del Sector Público Nacional”

• Disposición JGM 8 / 2021 Dirección Nacional de Ciberseguridad Guía

Introductoria a La Seguridad para el Desarrollo de Aplicaciones Web.

Como también al estándar internacionalmente referido a las buenas prácticas de seguridad de la información:

• Norma ISO/IEC 27002:2013 Código de Buenas Prácticas de Controles para la Seguridad de la Información.

POLÍTICAS GENERALES DE SEGURIDAD DE LA INFORMACIÓN

Declaración de las Políticas y Normativas

Se establece la vigencia del presente documento denominado Política de

Seguridad de Información, aprobado por la máxima autoridad de la

Secretaría Legal y Técnica de la Presidencia de la Nación Argentina.

Publicada en la Intranet de la Secretaría para su consulta y

comunicación a todo el personal, para su difusión y conocimiento, como

también para terceros cuando se la requiera.

La presente Política de Seguridad de la Información, deberá ser

cumplida por todo el personal prestatario de servicios en el ámbito de

la Secretaría, tanto se trate de funcionarios jerárquicos,

administrativos, operativos y técnicos, sea cual fuere su modalidad de

contratación, nivel escalafonario y situación de revista. Como también

deberá ser utilizada como base para establecer el conjunto de normas,

procedimientos, lineamientos y guías acordes a los procesos que se

llevan adelante en la Secretaría, en su plataforma tecnológica y demás

recursos de los que disponga.

Se establecen una serie de políticas de seguridad específicas,

incluidas como anexos en el presente documento, las cuales indican

objetivos, responsabilidades y políticas detalladas aplicables a áreas

particulares y también de cumplimiento con carácter obligatorio, se

indica además documentos modelos y glosario de términos.

La Política de Seguridad de la Información, será revisada anualmente de

forma regular con el objeto de permitir su constante actualización. La

actividad de revisión incluye oportunidades de mejoras, en respuesta a

los cambios organizacionales, a cambios significativos en procesos

críticos o a cambios normativos, legales, de terceros, tecnológicos o

de otra índole. Los cambios en la Política de Seguridad de la

Información deberán ser aprobados por la máxima autoridad de la

jurisdicción o en quien ella delegue esa facultad.

La presente Política de Seguridad de Información entrará en vigencia a partir del día siguiente de su publicación oficial.

Política Organizativa de la Seguridad

La Secretaría Legal y Técnica apoyará e impulsará las iniciativas de

seguridad que se propongan con el objeto de preservar la

confidencialidad, integridad y disponibilidad de la información que se

gestiona y almacena.

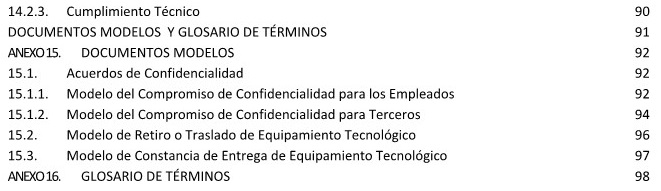

Se establecerán responsables del cumplimiento de los distintos procesos

y funciones asociados a la seguridad de los sistemas de información

dentro de la Secretaría, como también la supervisión de los aspectos

inherentes a la seguridad tratados en la siguiente política.

Se designarán, propietarios de la información y propietarios de

activos, quienes serán responsables por el resguardo de los mismos.

Se establecerá la segregación de las funciones asignando distintos

perfiles o áreas de responsabilidad para evitar tener conflictos de

intereses.

Se promoverá el contacto con otros organismos públicos y entidades

privadas para el intercambio de experiencias en materias de seguridad,

con el objeto de actualizar e intercambiar conocimientos relativos a

seguridad y promover la capacitación continua.

Se contemplará la seguridad de la información en todos los proyectos tecnológicos que lleve adelante la Secretaría.

Se establecerán requisitos de seguridad para el uso de dispositivos

móviles, al igual que requisitos para implementar el trabajo remoto.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 1.

Política de Uso Aceptable de los Recursos de Tecnología de la Información

Se establecen directivas para el uso adecuado de la información, los

sistemas informáticos y entorno tecnológico que posee la Secretaría, se

especifican acciones consideradas prohibidas con respecto al uso del

correo electrónico, Internet y demás recursos tecnológicos de hardware

y/o de software, cedidos para su uso laboral al personal de la

Secretaría. Se establecen pautas de conducta para regular el uso de los

recursos informáticos que se utilizan.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 2.

Política de Recursos Humanos

Se establecerá, la aceptación del cumplimiento del Acuerdo de

Confidencialidad y de la Política de Seguridad de la Información en la

contratación. Y durante la relación laboral, la responsabilidad del

debido cuidado de los activos tecnológicos cedidos para sus labores y

la devolución de los mismos al finalizar el vínculo laboral con la

Secretaría.

La Dirección de Recursos Humanos en las etapas de inducción de los

agentes, notificará la existencia y el deber de cumplimiento de la

Política de Seguridad de la Información y de todas las normas,

procedimientos y prácticas que de ellas surja.

Se establecerá que, ante el incumplimiento de la presente Política de

Seguridad de la Información y los procedimientos que en consecuencia se

aprueben serán de aplicación los procesos disciplinarios que

correspondan de conformidad con la normativa vigente y atendiendo en

cada caso la situación de revista y forma de contratación de cada

agente.

Todas las direcciones velarán e impulsarán el cumplimiento de la

política de seguridad de la información. Asimismo, deberán establecer

claramente los niveles, perfiles o permisos para acceder a la

información y sistemas para todo personal a su cargo, definiendo los

perfiles de trabajo y/o permisos en las áreas de su incumbencia.

Los directores y/o jefes de unidades organizativas son responsables

ante la desvinculación o cambio de función del personal, que el

conocimiento que estos posean sea documentado y transferido

apropiadamente, antes de proceder a su desvinculación o cambio de

función para evitar afectar el normal funcionamiento de las tareas en

su ausencia.

Se establece el compromiso de concientizar y capacitar al personal en

temas referidos a las buenas prácticas en seguridad de la información

en coordinación con la Dirección de Seguridad Informática. Como también

el de promover el entrenamiento especializado y frecuente de quienes

desarrollan funciones en áreas de seguridad de la información de la

Secretaría.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 3.

Política de Gestión de Activos

Se establecerá la existencia de un inventario de activos actualizado,

debiendo designar responsables. Si bien la implementación de los

controles de seguridad, gestión técnica u operativa podrá ser delegada

a personal especializado, el responsable seguirá teniendo a su cargo el

activo que le ha sido asignado.

Se establecerá el compromiso de devolución de activos asignados previa

a su desvinculación, antes de la finalización del vínculo laboral,

contrato o acuerdo con la Secretaría.

Se definen normas de uso de los activos de tecnología según las pautas

declaradas en la Política de Uso de los Activos de los Recursos de

Tecnología de la Información y la devolución de los mismos cuando el

agente se desvincule laboralmente o cuando sea necesario su entrega

debido a un cambio en sus funciones.

Se establecerá el tratamiento apropiado para la eliminación de forma

segura de los activos de información sobre cualquier medio que pueda

contener información de la Secretaría.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 4.

Política de Control de Accesos

Se controlará el acceso a las redes, servicios, información y a los

recursos tecnológicos de la Secretaría, a través de la existencia de

directivas y procedimientos que reglamentan la gestión de usuarios y la

gestión de permisos de acceso a la información y a los recursos

tecnológicos de la Secretaría.

Se restringirá el acceso a la información, en concordancia con la

clasificación de la misma, sobre la base de la premisa rectora, “Todo

acceso está prohibido, a menos que se permita explícitamente” mediante

la autorización formalizada de cada dirección indicando los perfiles y

permisos de acceso del personal a su cargo a los sistemas y/o recursos

de información que sean requeridos para las actividades y tareas que

cada empleado o funcionario deba llevar adelante.

Se establecerá el seguimiento de las cuentas con privilegios especiales

y la revisión de los permisos de acceso configurados en los sistemas

mediante auditorias periódicas, controlando que estos coincidan con los

perfiles y permisos informados por cada dirección de la Secretaría.

Se establecerá la gestión segura de las contraseñas y/o dispositivos de

autenticación, como también las responsabilidades de los usuarios sobre

el uso de los mismos, por lo cual se establecerá que los agentes,

funcionarios y demás usuarios deberán hacer un uso responsable de sus

dispositivos y datos de autenticación. Se declara que se encuentra

estrictamente prohibido compartir los mismos.

Establecerá que los sistemas de administración de contraseñas, apliquen

contraseñas de calidad, por lo cual se deberán establecer criterios de

complejidad como ser longitud mínima, caracteres, mayúsculas,

minúsculas y caracteres numéricos o especiales para su conformación y

cambios de forma periódica. Se promoverá el uso de gestores de

almacenamiento de contraseñas para los usuarios finales mediante

aplicaciones específicas para tal fin.

Se prohíbe que personal no autorizado haga uso de programas especiales

con capacidades de anulación de los sistemas de control y seguridad.

Se promoverá el inicio de sesión seguro mediante la implementación de

dos o más factores de autenticación para acceder a los sistemas y

servicios cuando sea posible. Se limitará el acceso al código fuente de

los programas de la Secretaría solo al personal autorizado.

Se monitorea, inspecciona y controla el tráfico de datos en las redes

de la Secretaría, comunicaciones internas, como también toda

comunicación externa entrante hacia las redes de la Secretaría Legal y

Técnica y toda comunicación saliente hacia Internet con el objeto de

verificar que no se violen las políticas de seguridad establecidas.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 5.

Política en la Gestión de la Criptografía

Se establecerá el uso de la criptografía para asegurar la información y

las comunicaciones, el resguardo de las contraseñas, en el

almacenamiento de las copias de seguridad, en el cifrado de

dispositivos móviles, en las conexiones de trabajo remoto, en la

comunicación de los servicios expuestos a Internet y en toda

transmisión de datos, dentro y fuera del ámbito de la Secretaría.

Se establece el uso de certificados digitales en todos los sitios de

Internet que publica la Secretaría para asegurar un canal de

comunicación cifrado.

Se promoverán acciones para que la Secretaría Legal y Técnica de Presidencia de la Nación sea Autoridad de Registro (AR).

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 6.

Política Físico Ambiental

Se controlará la identificación, ingreso y egreso físico a las

dependencias de la Secretaría, con el objeto de evitar el acceso no

autorizado, daño o hurto a las instalaciones e interferencias en las

actividades de la Secretaría.

Se definen perímetros de seguridad y controles extras, para proteger

las áreas consideradas como críticas, definiéndose inicialmente éstas

como las áreas ocupadas por las oficinas de las autoridades superiores

del Organismo, Sala de Comunicaciones, Centro de Procesamiento de

Datos, Instalaciones de los Grupos Electrógenos e Instalaciones de Aire

Acondicionado, considerando que la exposición, mal funcionamiento o

puesta fuera de servicio de las mismas, pueda afectar el normal

desempeño de los sistemas de información de la Secretaría Legal y

Técnica. A estos fines se establecerán controles adicionales, a través

de la existencia de distintos niveles de accesos biométricos, control

de seguridad física permitiendo solo el acceso autorizado, seguimiento

y control mediante cámaras de seguridad, prohibición de grabaciones de

video y fotografías sin la debida autorización y acompañamiento por

personal de la Secretaría ante la ejecución de trabajos por parte de

proveedores.

Se asegura la continuidad operacional del suministro de energía

eléctrica y del control ambiental en el centro de procesamiento de

datos y sala de comunicaciones, como también la existencia de controles

de seguridad para asegurar la protección del cableado de transmisión de

datos.

Se establecerá la existencia del inventario de activos físicos que

procesan información, indicando su localización física y asignación

organizacional y personal para su uso. Se establecerá el registro de

las personas y de los activos que son retirados fuera de las

instalaciones de la Secretaría, la adopción de controles y medidas de

seguridad extras para el equipamiento informático que es utilizado

fuera de la Secretaría, con el objeto de minimizar el impacto ante la

pérdida o robo del mismo.

Se propiciará el mantenimiento periódico del equipamiento informático y

destrucción segura de los dispositivos de almacenamiento, cuando el

equipamiento no pueda ser reutilizado o donado, con el objeto de no

exponer información residual, considerada privada o confidencial en el

equipo informático.

Se adoptará la política de escritorios limpios, con el objeto de

proteger documentación en papel u otro medio de almacenamiento de

información reservada, confidencial o secreta que pudiera existir en el

área de trabajo, evitando de este modo su pérdida y divulgación no

deseada. Se adoptará también la política de pantallas limpias, a fin de

reducir los riesgos de acceso no autorizado y/o fuga de información

desde el equipo informático que se encontrase desatendido.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 7.

Política de Seguridad en las Operaciones

Se declararán responsables de las operaciones, quienes deberán

documentar procedimientos para gestionar las principales tareas

operativas en las instalaciones de procesamiento de información. Se

redactará documentación de gestión de cambios, como requisito previo a

la implementación de los cambios en la infraestructura y/o sistemas de

procesamiento de información.

Se evaluará periódicamente las necesidades de capacidad operacional de

los sistemas y la proyección de futuras demandas, con el objeto de

garantizar que el crecimiento no ponga en riesgo las actividades

operativas ante la falta de recursos.

En los procesos de desarrollo de software, se definirán entornos

separados e independientes entre sí, con el objeto de generar software

seguro, sin defectos o fallos en el servicio que ofrecen y evitar

problemas de indisponibilidad.

Se protegerán los sistemas tecnológicos contra todo tipo de código

malicioso, mediante la ejecución de análisis periódicos preventivos de

detección y eliminación de malware en las estaciones de trabajo,

servidores, como también controles de detección y eliminación de

malware en las conexiones de internet y correo electrónico.

La información y los sistemas se deberán resguardar de manera periódica

y programada mediante la generación de copias de seguridad y pruebas de

restauración.

Se sincronizan los relojes de todos los sistemas para el correcto

registro de los eventos de los usuarios y sistemas; respecto de

accesos, fallas, instalación y ejecución de software, alertas de

seguridad y cualquier otra actividad relevante. Dichos registros de

eventos se almacenarán de forma segura para futuras consultas o

actividades de auditoría, teniendo especial cuidado con los registros

de eventos de usuarios con privilegios de administrativos para evitar

su manipulación.

La instalación de software está supeditada conforme a los

procedimientos, autorizaciones, conformidades y pruebas previas

pertinentes antes que los mismos sean puestos en producción y solo

podrá ser efectuado por personal autorizado.

Se evaluará la seguridad de los sistemas publicados, mediante pruebas

periódicas de evaluación de vulnerabilidades y elaboración de informes

de remediación y mejoría para su corrección.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 8.

Política en la Gestión de las Comunicaciones

Se debe monitoreará, registrará, controlará y restringirá el acceso a

las redes que integran la infraestructura de telecomunicaciones de la

Secretaría, independientemente del medio de transmisión implementado.

Segregará y restringirá el tráfico de red de acuerdo a los perfiles y

permisos asignados a los usuarios, que fueran declarados por los

responsables de las distintas unidades organizativas.

Se controlará el tráfico hacia y desde Internet con el objeto de evitar

que la navegación transgreda las normas establecidas en la Política de

Uso Aceptable de los Recursos de Tecnología de la Información.

Se promoverá que la autenticación de los usuarios sea realizada

implementando múltiples factores de autenticación para asegurar la

identidad de los usuarios antes que estos acceden remotamente a las

redes de la Secretaría.

Se implementarán dispositivos de red redundantes para mantener la alta disponibilidad en los servicios de red.

El intercambio de información con entidades externas se deberá realizar

a través conexiones cifradas de extremo a extremo y se deberá promover

la implementación de certificados digitales para la validación de las

dos partes intervinientes y de este modo asegurar la confidencialidad,

integridad y la autenticidad de la información que se transmite y envía

hacia redes externas.

En los acuerdos entre el Secretaría Legal y Técnica y otras entidades

públicas o privadas, relativos al intercambio de información, se

especificarán consideraciones técnicas de seguridad para la

transferencia segura de datos entre ambas partes, como también se

establecerán acuerdos de confidencialidad para la protección de la

información que se comparte.

Se considera al correo electrónico un servicio crítico, por lo cual se

implementan medidas de protección mediante sistemas redundantes para la

gestión del correo electrónico y sistemas de seguridad antimalware y

filtros anti-spam, con el objeto de detectar archivos adjuntos

maliciosos o correos fraudulentos que intenten robar o dañar los

activos de información.

La utilización de servicios de Internet será monitoreada y controlada,

con el objeto de evitar que el uso indebido de dichos servicios afecte

el rendimiento de la infraestructura de comunicaciones o pongan en

riesgo la seguridad de la misma ante la descarga e instalación de

archivos. Razón por la cual el uso de Internet, al igual que el uso del

correo electrónico laboral estará sujeta a las condiciones de uso

descriptas en la Política de Uso Aceptable de los Recursos de la

Tecnología de la Información.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 9.

Política de Adquisición, Desarrollo y Mantenimiento de Sistemas

En toda adquisición de sistemas informáticos, como también en todos los

proyectos de desarrollo de software, tanto propios o de terceros, se

deberá establecer la inclusión de requerimientos de seguridad, como

también la existencia de directivas de seguridad para el desarrollo de

aplicaciones, las cuales describen requerimientos básicos de seguridad

a considerar en todo desarrollo.

Se considera a la seguridad de la información como una parte importante

en los ciclos de vida de los procesos de desarrollo y adquisición, por

lo cual se deberá contemplar la seguridad en todos los niveles de la

arquitectura, negocios, datos, aplicaciones y tecnología; equilibrando

la necesidad de la seguridad con la accesibilidad.

Se deberán establecer controles para asegurar los sistemas de la

Secretaría expuestos a Internet, con el objeto de protegerlos contra

actividades fraudulentas, modificaciones y divulgación de datos no

autorizados, intercepción, vulneración de la confidencialidad,

suplantación de identidad y cualquier otra amenaza existente.

Se deberán evaluar, validar y documentar los cambios, con el objeto de

minimizar los riesgos de modificaciones indebidas que pudieran

comprometer las operaciones en el entorno productivo, respetando las

instancias de desarrollo, pruebas y producción e incorporando de este

modo efectivos controles cruzados o por oposición.

Se deberán realizar evaluaciones de seguridad en busca de

vulnerabilidades sobre desarrollos de software nuevos o modificaciones,

propios o de terceros y del sistema operativo de la plataforma en la

que está implementada la misma antes que los mismos sean puestos en

producción.

Se deberán establecer programas de ejecución de pruebas funcionales que

permitan evaluar los requisitos funcionales y el cumplimiento de los

mismos en los sistemas desarrollados.

Se declara que todo algoritmo o código fuente desarrollado internamente

o por terceros es de propiedad exclusiva de la Secretaría, estando

prohibida su copia parcial, total y distribución de la misma a terceros

sin la debida autorización.

Se deberán usar datos de prueba de manera segura para las pruebas funcionales.

La modificación, actualización o eliminación de los datos operativos en

producción deberán ser realizadas, solo a través de los sistemas que

procesan dichos datos. Se considerarán excepciones, debiendo ser las

mismas documentadas e informadas a las partes interesadas siendo estos

los propietarios de la información, los responsables de la gestión

funcional y técnica y el responsable de los procesos a los cuales

afecte la modificación manual, debiéndose registrar detalladamente

dicha modificación.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 10.

Política en Relación a los Proveedores

Se incluirán los niveles de servicio (SLA) y acuerdos de confidencialidad en los contratos o convenios con los proveedores.

Se establece que todo cambio a realizar por lo proveedores sobre los

sistemas e infraestructura deberá ser planificado e informado

previamente al personal técnico del área de competencia, para su

evaluación, cálculo del riesgo que implica dicho cambio y confirmación

de ejecución por parte del personal técnico de la Secretaría; para lo

cual se establece la gestión de cambios.

Los proveedores que accedan físicamente a las instalaciones para dar

soporte, se deberán identifica, registrar sus ingresos y deberán estar

siempre acompañados por personal técnico de la Secretaría dentro de las

instalaciones de la Secretaría.

Se deberán controlar las implementaciones de los proveedores,

monitorear su cumplimiento y la gestión en los cambios, con el fin de

asegurar que los servicios que se presten, cumplan con todos los

requerimientos acordados previamente.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 11.

Política de Gestión de Incidentes de Seguridad

Se establece que la Dirección de Seguridad Informática tiene la

autoridad para acceder a todo sistema o dispositivo de la

infraestructura tecnológica involucrada en alertas o incidentes de

seguridad que considere apropiado, para evitar que escale y pudiera

afectar la disponibilidad, confidencialidad o integridad de la

información y de los recursos tecnológicos de la Secretaría

El personal de la Secretaría, cuando descubra fallas o debilidades,

detecte alertas o incidentes de seguridad, tiene la obligación de

informarlo a la Dirección General de Sistemas Informáticos.

Se deberán establecer procesos documentados y asignación de

responsabilidades para la adecuada gestión de respuesta a incidentes de

seguridad de la información. Se deberá incluir la recopilación y

registro de evidencia para su evaluación inicial, análisis del

incidente y acciones de remediación, comunicación del estado de

situación del proceso de resolución del incidente, registro formal de

las acciones realizadas y cierre del incidente, cuando sea necesario se

realizará un análisis forense y/o post-incidente, para confirmar la

causa y aprender del mismo.

Se deberán documentar procedimientos para la correcta adquisición de

imágenes forenses y preservación de la información que pudiera servir

como evidencia, ya sea para implementar una medida disciplinaria

interna o iniciar una acción legal.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 12.

Política de Gestión de la Continuidad

A fin de contrarrestar la pérdida de la continuidad operativa, se

deberá desarrollar e implantar el plan de contingencia para asegurar la

continuidad de los procesos de la Secretaría, para que las operaciones

se puedan restaurar en los plazos requeridos.

Para garantizar que los planes operativos de restauración de las

operaciones sean ordenados y consistentes entre sí, se deberá tener en

cuenta la priorización los procesos críticos, la asignación de

responsabilidades, la identificación de las amenazas que pudieran

ocasionar interrupciones en los procesos, la documentación de la

estrategia de continuidad de las actividades consecuente con los

objetivos y prioridades acordados, la comunicación y capacitación del

personal, en materia de procedimientos y procesos de emergencia

acordados y de recuperación.

Se deberán realizar pruebas y revisiones de los planes de continuidad

de las operaciones con el objeto de mantenerlos actualizados ante

cambios en los procesos de negocio y en la tecnología involucrada.

Para minimizar el riesgo de la pérdida de la continuidad operativa se

deberán implementar arquitecturas y/o componentes redundantes en las

instalaciones de procesamiento y transmisión de la información.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 13.

Política de Cumplimiento Normativo y Técnico

Se respetan los requisitos contractuales, regulatorios y legales

vigentes. Los empleados aceptan conocer y cumplir con lo dispuesto por

la Ley 25.164 (Ley Marco de Regulación de Empleo Público Nacional), Ley

25.188 (Ética en el Ejercicio de la Función Pública), Decreto 41/99

(Código de Ética de la Función Pública), Ley 11.723 (Ley de Propiedad

Intelectual), Ley N° 25.506 (Ley de Firma Digital) y Ley 26.388 (Ley de

Delitos Informáticos).

Se establece la protección de los registros de datos contra pérdida,

destrucción, acceso no autorizado, publicación no autorizada,

degradación del medio de almacenamiento, obsolescencia del formato o

medio de almacenamiento.

Se respeta la privacidad de la información personal por lo cual se

informa y detallan las actividades que serán objeto de control y

monitoreo, a fin de no violar el derecho a la privacidad del empleado.

A su vez los empleados conocen las restricciones al tratamiento de los

datos y de la información que administran con motivo del ejercicio de

sus funciones, por lo cual firman el Acuerdo de Confidencialidad.

Se verifica periódicamente que los sistemas de información cumplan con

lo establecido por la Política de Seguridad de la Información, normas y

procedimientos de seguridad; las que incluirán la revisión de los

sistemas en producción. Esta verificación comprende pruebas de

evaluación de vulnerabilidades y/o pruebas de penetración, cuyo

objetivo es la detección de vulnerabilidades en los sistemas y la

infraestructura.

Se establecen auditorias de cumplimiento en los sistemas de

información, infraestructura tecnológica y en los procesos existentes,

como también de la revisión independiente del estado de la seguridad

realizada por la Unidad de Auditoría Interna o Especialistas de

Seguridad externos a la Secretaría para garantizar la eficacia de los

controles implementados.

Los objetivos, responsabilidades y políticas detalladas de la presente se encuentran desarrolladas en el Anexo 14.

POLÍTICAS ESPECÍFICAS

ANEXO 1. POLÍTICA ORGANIZATIVA DE LA SEGURIDAD

OBJETIVOS

Designar responsables de los procesos relacionados con la seguridad de

la información dentro de la Secretaría Legal y Técnica y establecer un

marco para su control.

Incluir requerimientos de seguridad de la información en todo proyecto tecnológico de la Secretaría.

Promover la cooperación con otros organismos y organizaciones

especializados para la obtención de colaboración en materia de

seguridad de la información.

Asegurar el uso de dispositivos móviles para el trabajo remoto.

RESPONSABLIDADES

Máxima Autoridad de la Secretaría Legal y Técnica o en quien esta delegue tal competencia.

• Aprobar la presente política de seguridad de la información.

• Promover la difusión y apoyo a la seguridad de la información dentro de la Secretaría.

• Impulsar la implementación y cumplimiento de la presente política de seguridad.

• Apoyar la implementación de la presente política de seguridad de la información.

Dirección General de Sistemas Informáticos

• Revisar y proponer a la máxima autoridad de la Secretaría para su

aprobación la Política de Seguridad de la Información y las funciones

generales en materia de seguridad de la información.

• Solicitar la elaboración de procedimientos y/o instructivos a

las distintas unidades organizativas de la Secretaría para establecer

pautas formales de cumplimiento de las políticas de seguridad.

• Coordinar la interacción con otros organismos en temas referidos a la seguridad de la información.

Dirección de Seguridad Informática

• Cumplir funciones relativas a la seguridad de los sistemas de

información de la Secretaría, la cual incluye la supervisión de todos

los aspectos inherentes a los temas tratados en la presente Política de

Seguridad de la Información.

• Monitorear los cambios significativos en los riesgos que afectan a

los recursos de información frente a las amenazas más importantes.

• Aprobar las principales iniciativas para incrementar la seguridad de

la información, de acuerdo a las competencias y responsabilidades

asignadas a cada área, así como acordar y aprobar metodologías y

procesos específicos relativos a seguridad de la información.

• Evaluar y coordinar la implementación de controles de seguridad en

todo proyecto tecnológico de hardware, software, desarrollo o

modificación de sistemas o servicios.

• Actualizar políticas y directivas relativas a la Seguridad de la Información para su aprobación oficial.

• Gestionar los riesgos que afectan a los recursos de información frente a las amenazas existentes.

• Tomar conocimiento y supervisar la investigación de aquellos incidentes relativos a la seguridad.

• Evaluar y aprobar las principales iniciativas para incrementar la seguridad de la información.

• Evaluar y coordinar la implementación de controles específicos de

seguridad de la información para nuevos sistemas o servicios.

• Promover la difusión y concientización de la seguridad de la información dentro de la Secretaría.

• Controlar todo acceso a los recursos de tecnológicos de la Secretaría.

• Identificar cambios significativos en las amenazas y la

exposición de la información y los medios de procesamiento de la

información ante amenazas.

• Monitorear, controlar y evaluar la información recibida por los controles de seguridad.

• Gestionar los incidentes de seguridad de la información y recomendar las acciones apropiadas como respuesta a los mismos.

• Identificar, evaluar y proponer el tratamiento de los riesgos y

amenazas a los que se expone la información y los recursos tecnológicos

de la Secretaría.

• Detectar, analizar, remediar y recolectar evidencia forense de

incidentes de seguridad, ante actuaciones que ameriten intervención

administrativa o judicial.

• Asistir en temas relativos a la seguridad de la información.

• Inhabilitar el acceso remoto a la infraestructura tecnológica

de la Secretaría, cuando se detecte que dicho acceso represente una

amenaza que pudiera vulnerar la confidencialidad, integridad y/o

disponibilidad de la información o de los sistemas y recursos de la

Secretaría.

Dirección de Informática

• Cumplir con todos los requerimientos de seguridad establecidos para

las operaciones, administración y configuración de los sistemas y

recursos de tecnología de la Secretaría.

Dirección de Administración de Sistemas de Información

• Gestionar los requerimientos y necesidades de las contrataciones de bienes y servicios de tecnología de la Secretaría.

• Controlar el vencimiento de licenciamiento y/o contrataciones.

• Controlar y gestionar el inventariado de activos de TI

Dirección de Procesos y Certificaciones

• Efectuar tareas de desarrollo y mantenimiento de sistemas, siguiendo

una metodología de ciclo de vida de sistemas apropiada y que contemple

la inclusión de requerimientos de seguridad en los sistemas en todas

sus fases.

Dirección de Recursos Humanos y Organización

• Notificar a todo el personal que ingresa de sus obligaciones

respecto del cumplimiento de la Política de Seguridad de la Información

y de todas las normas, procedimientos y prácticas que de ella surjan.

• Notificar a todo el personal de los cambios que en la presente

política se produzcan, la implementación de la suscripción de los

Compromisos de Confidencialidad y las tareas de capacitación continua

en materia de seguridad, en conjunto con la Dirección de Seguridad

Informática.

Dirección General de Asuntos Jurídicos

• Revisar y validar las modificaciones de la presente política.

• Verificar el cumplimiento de la presente Política en la gestión de

todos los contratos, acuerdos u otra documentación de la Secretaría con

los empleados y en caso de existir, con los terceros. Asimismo,

asesorar en materia legal a la Dirección de Seguridad Informática, en

lo que se refiere a la seguridad de la información.

Unidad de Auditoría Interna

• Revisar y validar las modificaciones de la presente política.

• Practicar auditorías periódicas sobre los sistemas y actividades

vinculadas con la tecnología de información, debiendo informar sobre el

cumplimiento de las especificaciones y medidas de seguridad de la

información establecida por las políticas, normas, procedimientos y

prácticas que de ella surjan.

• Verificar, a través de las auditorías que correspondan, el

cumplimiento de la presente Política en las unidades organizativas de

la Secretaría.

• Realizar revisiones independientes sobre el cumplimiento de la presente política.

• Promover, dentro de su ámbito de competencia, la aplicación de la presente política de seguridad de la información.

Unidades Organizativas de la Secretaría

• Implementar la Política de Seguridad de la Información dentro de sus áreas de responsabilidad

• Promover su cumplimiento por parte de su equipo de trabajo.

Agentes de la Secretaría Legal y Técnica

• Los usuarios de la información y de los sistemas utilizados para su

procesamiento serán responsables de conocer, dar a conocer, cumplir y

hacer cumplir la Política de Seguridad de la Información vigente.

POLÍTICAS

1.1. Organización Interna

1.1.1. Compromiso de la Máxima autoridad de la Jurisdicción y Asignación de Responsabilidades de la Seguridad de la Información

La Secretaría Legal y Técnica declara apoyar e impulsar desde el mayor

nivel jerárquico las iniciativas de la seguridad de la información

dentro del organismo, mediante la aprobación de la presente política de

seguridad de la información y su implantación como documento rector de

seguridad de la información, con el objeto de preservar la

confidencialidad, integridad y disponibilidad de la información que se

gestiona dentro del organismo y su infraestructura tecnológica.

La seguridad de la información es una responsabilidad compartida por

todas las autoridades políticas, secretarios, subsecretarios,

directores de todos los niveles, subdirectores y jefes de unidad o

equivalentes

Se asignan las siguientes responsabilidades en las funciones relativas a la seguridad:

1.1.2. Segregación de Funciones

Se diseñarán esquemas de segregación de funciones y áreas de responsabilidades en la gestión de los sistemas informáticos.

Se establecerá la separación de funciones en los procesos de asignación

de permisos a los activos de información, por lo cual se establecerán

distintas entidades, propietario (propietario del activo de

información), solicitante (el que solicitará el acceso), autorizante

(el que autorizará) y operador (el que concederá operativamente el

acceso).

1.1.3. Contacto con las autoridades

Se establecerán procedimientos que especifican cuándo, a qué

autoridades se deberá contactar y cómo se deberá informar los

incidentes de seguridad de la información identificados de manera

oportuna, de acuerdo a lo estipulado en la POLÍTICA DE GESTIÓN DE

INCIDENTES DE SEGURIDAD, en cumplimiento con las normativas vigentes.

1.1.4. Contacto con grupos especializados en seguridad informática y otros organismos

Se promoverá la asistencia y contacto con eventos, grupos, foros y/o

asociaciones especializados de ciberseguridad, con el fin de actualizar

los conocimientos sobre buenas prácticas en materia de seguridad del

personal de la Dirección de Seguridad Informática, recibir alertas

tempranas, avisos y recomendaciones relacionados con ataques

informáticos, compartir e intercambiar información sobre las nuevas

tecnologías, productos, amenazas, vulnerabilidades y obtener acceso a

información de especialistas sobre consejos de seguridad.

Se propiciará el intercambio de experiencias, conocimiento y/o

capacitación para el mejoramiento de las prácticas y controles de

seguridad con otros organismos en temas relativos a la seguridad de la

información. Teniendo en cuenta que cuando sea necesario realizar el

intercambio de información no pública para fines de asesoramiento o

intercambio de experiencias se permitirá solo luego de haber firmado

previamente acuerdos de confidencialidad.

1.1.5. Seguridad de la información en la gestión de proyectos

Se tendrán en cuenta requisitos de seguridad de la información en la

administración de los proyectos, a efectos de garantizar que se

reflejen adecuadamente las buenas prácticas de seguridad y las

disposiciones de la presente política. La seguridad de la información

será parte de todas las fases de las metodologías aplicadas en la

gestión de los proyectos de la Secretaría.

1.2. Política de Dispositivos Móviles y Trabajo Remoto

1.2.1. Dispositivos Móviles

Todo dispositivo móvil perteneciente a la Secretaría (notebooks,

tabletas, teléfonos celulares y otros), deberá cumplir con medidas

seguridad adecuadas para proteger el dispositivo móvil y la información

que contiene contra todos los riesgos derivados del uso del mismo.

Por lo cual se establecen las siguientes directivas para asegurar al dispositivo móvil y la información contenida:

a) Etiquetado de teléfonos de contacto para posibilitar su recupero en caso de pérdida.

b) Instalación de software antimalware en el dispositivo móvil.

c) Cifrado del medio de almacenamiento del dispositivo móvil.

d) Mecanismos de borrado seguro de la información en forma remota, en caso de robo o pérdida.

e) Implementación de controles para la gestión remota de dispositivos móviles.

1.2.2. Trabajo Remoto

Todo acceso remoto será solicitado por el responsable jerárquico de la

unidad organizativa a la cual pertenece el usuario que será designado a

trabajo remoto total o parcial.

Todo acceso remoto será implementado mediante una conexión cifrada, la

cual será monitoreada y controlada por los dispositivos de seguridad de

la Secretaría, implementando restricciones de acceso a determinados

activos de información dependiendo de la criticidad de la misma y

perfil del usuario.

Se establecerán múltiples factores de autenticación para asegurar la

identidad de las conexiones remotas a las redes privadas virtuales

(VPN) de la Secretaría. Si el trabajo remoto fuera efectuado desde

afuera del territorio nacional se deberá informar a la Dirección de

Seguridad Informática.

1.2.3. Dispositivos Personales

No se habilitarán dispositivos personales para acceder a la

infraestructura tecnológica de la Secretaría, salvo excepciones

puntuales que serán evaluadas por la Dirección General de Sistema

Informáticos, a fin de garantizar que se cumplan las medidas,

requerimientos y políticas de seguridad vigentes.

Todo dispositivo personal que fuera autorizado para su acceso a la

infraestructura de la Secretaría cumplirá las políticas de los

dispositivos móviles pertenecientes a la Secretaría, promoviéndose para

estos dispositivos el acceso a un escritorio remoto virtual.

ANEXO 2. POLÍTICA DE USO ACEPTABLE DE LOS RECURSOS DE TECNOLOGÍA DE LA INFORMACIÓN

OBJETIVOS

Establecer el uso adecuado de la información, de los sistemas

informáticos y del ambiente tecnológico que posee la Secretaría, con el

objeto de minimizar los riesgos de seguridad que pudieran ser

ocasionados por el uso indebido de los recursos informáticos asignados.

Concientizar al personal respecto de las acciones consideradas

prohibidas con respecto al uso del correo electrónico, Internet y demás

recursos tecnológicos de hardware y/o de software cedidos para su uso

laboral al personal en la Secretaría y de las pautas de conducta para

regular el uso de los recursos informáticos que se utilizan en la

Secretaría, ya sean propios o de terceros.

RESPONSABLIDADES

Personal Jerárquico

Los superiores jerárquicos y/o titulares de unidades organizativas del personal tendrán las responsabilidades de:

• Asegurar que el personal conozca la Política de Uso Aceptable y velar por su cumplimiento.

• Determinar qué recursos tecnológicos son necesarios para que cada una

de las personas a su cargo pueda desempeñar las tareas que se le

asignaron, esto incluye equipamiento y software, cuenta de acceso al

correo electrónico y cuenta de acceso a los sistemas de la Secretaría.

• Solicitar los permisos de accesos a servidores, aplicaciones o

recursos compartidos, especificando el nivel de acceso para cada caso

en particular.

• Solicitar la cancelación o modificación de permisos de accesos a

servidores, aplicaciones y recursos compartidos, cuando haya un cambio

de funciones, desvinculación y/o tareas asignadas a sus supervisados.

• Solicitar accesos especiales a Internet para los agentes a su cargo cuando lo requieran en razón de sus funciones.

• Solicitar el acceso remoto para sus subordinados a la infraestructura tecnológica de la Secretaría.

• Controlar las acciones de sus subordinados, ya que son responsables

por las acciones indebidas que pudieran realizar los mismos al

concederles los respectivos accesos.

• Canalizar toda solicitud a través de los canales formales, es decir a

través de Mesa de Soporte de la Dirección General de Sistemas

Informáticos.

Personal en General

El personal tendrá las siguientes responsabilidades:

• Conocer y aplicar especialmente lo establecido en la Política de Uso

Aceptable de los Recursos de Tecnología de la Información.

• Actuar conforme a los Procedimientos y Políticas y de Seguridad de la

Información existentes en el uso de los recursos informáticos asignados.

• Evitar toda práctica que pueda hacer uso sin la debida

autorización, de programas o sistemas, que pudieran degradar el

rendimiento o dañar la infraestructura tecnológica de la Secretaría.

• Contactar con la Mesa de Soporte Técnico, toda vez que requieran

resolver un problema suscitado con el equipo asignado, referido a

conexión de red, incidente con el software de la estación de trabajo

(notebook, PC, tableta, etc.), detección de malware o cualquier otro

incidente relacionado con el sistema o equipamiento en uso.

• Conducirse con el decoro y obediencia que se requiere en los agentes públicos.

• Cumplir con la política de pantallas limpias, los usuarios deberán

bloquear el acceso a su computadora personal cuando se ausente de su

lugar de trabajo, aun cuando esta ausencia sea breve.

• Identificar adecuadamente toda comunicación indicando su nombre, correo electrónico, dirección y área a la cual pertenece.

• Evitar la divulgación no autorizada e innecesaria de

información a terceros, respecto de los cuales se tiene conocimiento

y/o responsabilidad profesional en el marco de sus tareas dentro de la

Secretaría.

POLÍTICAS

2.1. Usos Aceptables

2.1.1. Uso General

Los recursos tecnológicos de la Secretaría solo deben ser utilizados

para propósitos de uso laboral que guarde relación con las funciones

asignadas.

Los usuarios de los sistemas informáticos toman conocimiento que una

cuenta de usuario representa una identidad digital. Por lo tanto, cada

vez que se utilizan los recursos informáticos de los diferentes

sistemas que se utilizan, o se intentan utilizar, se registran los

accesos y/o actividades que se realizan con dicha cuenta de usuario. La

contraseña utilizada para autenticar una cuenta de usuario, es uso

estrictamente personal y confidencial, razón por la cual no debe ser

compartida ni aún con su superior jerárquico.

Los usuarios toman conocimiento que las cuentas de correo electrónico,

sistemas utilizados y demás recursos informáticos son pertenecientes a

la Secretaría y que constituyen bienes intangibles, por lo que toda

utilización de los mismos podrá ser considerado por terceros, como

realizada en representación de la Secretaría.

2.1.2. Uso del Equipamiento

La Secretaría proveerá a su personal y a toda persona que preste tareas

en su ámbito, las herramientas de hardware y software necesarias para

su desempeño laboral siendo los depositarios de dichas herramientas

responsables de su uso, debiendo los mismos ser utilizados

exclusivamente para propósitos relacionados con sus actividades

laborales.

El usuario está obligado a dar el debido tratamiento para el cuidado de

dichas herramientas, de forma tal de evitar cualquier daño físico,

lógico, conexión, desconexión o traslado sin la debida autorización.

Queda prohibida la conexión a la infraestructura tecnológica de la

Secretaría de cualquier equipo informático no perteneciente a la misma

sin la debida autorización.

2.1.3. Uso de los Sistemas de Software

Solo los usuarios que fueran autorizados pueden acceder a los sistemas

y a la información de la Secretaría para el desarrollo de sus

actividades laborales. Cualquier acceso no autorizado o intento de

acceso no autorizado será considerado como una posible violación a la

Política de Seguridad de la Información.

Los usuarios que por alguna razón consideren que necesitan accesos

adicionales, deberán canalizar el pedido de acceso adicional a través

de su coordinador o director mediante pedido a la Mesa de Soporte.

Todo personal que instale o posea software no autorizado por la

Secretaría, quedará sujeto al régimen de sanciones del Reglamento de

Investigaciones Administrativas y/o que corresponda, y podrá ser objeto

de las denuncias penales pertinentes por violación a la ley propiedad

intelectual y de las pautas de ética en la función pública.

El área de Soporte Técnico es responsable de la instalación,

configuración, puesta en funcionamiento y mantenimiento de todo el

equipamiento y software existente en la Secretaría. Cuando las unidades

organizativas requieran para el desempeño de sus tareas, software

específico, deberán remitir la solicitud de instalación a la Mesa de

Soporte mediante los canales formales. Todo aquel software que se

encuentre instalado sin la debida autorización o almacenado en carpetas

locales o compartidas que no guarde correspondencia con el software

autorizado por la Secretaría podrá ser desinstalado y/o eliminado.

2.1.4. Uso de la Información.

La información perteneciente a la Secretaría será utilizada únicamente

dentro del marco de las actividades propias de la misma, quedando

terminantemente prohibida la utilización de la misma en beneficio

propio y todo tipo de divulgación a terceros, sin previa autorización

de la Secretaría. La violación de lo dispuesto en la presente cláusula

será considerada como falta grave en los términos del Artículo 33

inciso b) de la ley N° 25.164, sin perjuicio de la responsabilidad

civil y penal que por el hecho corresponda.

La Secretaría se reserva el derecho de auditar los archivos en las

carpetas de los usuarios, ya sean en los servidores compartidos y en

los dispositivos de almacenamientos externos o internos (discos locales

de almacenamiento en las estaciones de trabajo) pertenecientes a la

Secretaría.

Los usuarios que cambien de función o se desvinculen laboralmente de la

Secretaría, están obligados a entregar a su superior, toda la

información y documentos electrónicos que hubieran elaborado en el

cumplimiento de función hasta el momento que la desempeñaba, de forma

tal que dicho cambio no genere problema alguno en la continuidad de las

tareas que se venía desarrollando.

Todos aquellos archivos de documentos que se encuentren en carpetas

locales o compartidas que no guarden relación con las funciones

desempeñadas (por ejemplo, archivos de música, películas, fotografías,

etc.) podrán ser eliminados.

Queda prohibida realizar cualquier actividad contraria a los intereses

de la Secretaría, tal como publicar información reservada, confidencial

o secreta, acceder sin autorización a recursos compartidos o archivos,

e impedir el acceso a otros usuarios mediante el mal uso deliberado de

recursos comunes.

Queda prohibido utilizar y/o entregar información de la Secretaría

fuera del ámbito de la Dirección propietaria de la misma, sin

autorización expresa de la Dirección de pertenencia.

Queda prohibido difundir información que no sea de carácter público que

se gestiona en la Secretaría, es decir información de carácter secreta,

confidencial o reservada.

Queda prohibido destruir o corromper activos de información, ya sean

datos, documentos, programas o sistemas informáticos de la Secretaría o

cualquier acción que impida el acceso legítimo a los mismos, siendo tal

acción considerada una falta grave, pudiendo ser pasible a un proceso

penal por infracción al Art. 10 de la Ley 26.388 de Delitos

Tecnológicos.

2.1.5. Uso de las Contraseñas

Los usuarios se comprometen a mantener las contraseñas en secreto, ya

que la contraseña es considerada información secreta y personal, no

debiendo ser compartida, ni aún con su personal jerárquico. Cuando

existiera indicio que la confidencialidad de la contraseña hubiera sido

comprometida, se informará y solicitará el cambio de la misma,

inmediatamente.

La composición de la contraseña no estará basada en datos que se

pudieran prever u obtener fácilmente, mediante información relacionada

con la persona, como ser nombres, números de teléfono, número de

oficina, fechas de cumpleaños, etc.

El usuario no reutilizará o reciclará viejas contraseñas, como tampoco

almacenará contraseñas en papel, archivos de texto, planillas de

cálculo o cualquier aplicación cuya función no sea expresamente el

almacenamiento seguro de contraseñas.

Se promueve el uso de gestores de contraseñas, software instalado en

las estaciones de trabajo (computadoras personales y notebooks) para la

correcta gestión de las mismas.

2.1.6. Uso de Internet

La Secretaría otorga acceso a Internet a los agentes que por necesidad

laboral requieran acceder a información o contenidos en beneficio del

desarrollo de sus actividades.

Por lo tanto, el personal de la Secretaría podrá hacer uso de Internet

para mejorar y facilitar su actividad laboral, para acceder a

información científica, técnica, comunicación con otros organismos

oficiales, instituciones académicas o acceso relativo a temas

inherentes con la función que desempeñan. También podrá hacer uso del

servicio de Internet para otros fines que no sean los estrictamente

laborales siempre y cuando se utilice para acceder en un tiempo

razonable a sitios de uso común como ser servicios de correos

electrónicos personales, gestión de servicios públicos o sitios de uso

para la vida cotidiana de las personas como ser de educación y de

salud, a menos que el responsable jerárquico de la unidad organizativa

solicite inhabilitar dicho acceso.

El servicio de acceso a Internet no es irrestricto, el mismo es

restringido y controlado, ya que se bloquean sitios clasificados con

determinadas categorías. Por lo cual, con el objeto de minimizar el

riesgo de violación a la seguridad a través del uso incorrecto del

servicio de Internet, se requiere el cumplimiento de las siguientes

pautas:

a) Queda prohibida la evasión de los controles de navegación por medio

de software especializado o por medio de sitios de terceros que actúan

como servidores intermediarios (proxies externos).

b) Queda prohibido el uso de streaming para entretenimiento, dado que

dicha práctica puede afectar considerablemente el ancho de banda

disponible en la Secretaría, degradando el tiempo de respuesta y

generando dificultades de conectividad en las áreas que procesan

información Institucional.

c) Queda prohibido descargar archivos de software sin la debida autorización.

d) Queda prohibida la carga o descarga de cualquier material que infrinja la Ley N° 11.723 de Propiedad Intelectual

e) Queda prohibida la distribución de software malicioso (malware).

f) Queda prohibida la descarga de archivos desde Internet, salvo que

esta posibilidad no implique vulnerar o infringir los derechos de

terceros titulares de derechos de autor.

g) Queda prohibido acceder a material pornográfico, actividades lúdicas

o de entretenimiento, diversión o pasatiempos de similar tenor, páginas

que promuevan el odio, el racismo, inciten a la violencia o con

contenido contrario a las normas de sentido común y buenas costumbres.

h) Queda prohibido emitir comentarios o dar información en redes

sociales sobre incidentes de seguridad acaecidos dentro de la

Secretaría, de corresponder se realizará a través de los canales

formales de difusión del organismo.

i) Queda prohibido atentar contra lo infraestructura tecnológica de terceros y/o de la Secretaría.

j) Queda prohibida cualquier conducta ilegal contraria a la legislación

local o a la legislación del país a la cual pertenece el sitio que se

accede por Internet.

2.1.7. Monitoreo y Auditoría

Dado que el equipamiento, los sistemas y la información que componen la

infraestructura tecnológica son propiedad de la Secretaría, el uso de

los mismos serán monitoreados y/o auditados mediante herramientas de

seguridad y auditoria diseñadas para tal fin, comprendiendo dicha

actividad el uso de los equipos informáticos, tráfico de la red de

datos, accesos a sistemas y bases de datos, uso de Internet y del

correo electrónico, con las limitaciones que las disposiciones legales

imponen en cuanto al respeto de la privacidad.

2.2. Usos Inadecuados

2.2.1. Uso Inadecuado de los Recursos

Los recursos informáticos de la Secretaría se suministran con el

propósito de asistir al agente en la ejecución de sus tareas laborales

y de que realice el procesamiento de información que le fuera indicado.

Por lo cual toda utilización de estos recursos con propósitos no

autorizados o ajenos al destino para el cual fueron provistos será

considerada como uso indebido.

Entre los usos indebidos se mencionan los siguientes:

a) Instalar software que no haya sido autorizado por la Dirección

General de Sistemas Informáticos a efectos de evitar la piratería y

prevenir la instalación de software que pudiera poner en riesgo la

seguridad de la infraestructura tecnológica de la Secretaría o generar

problemas de índole legal por infracción a la Ley N° 11.723 de

Propiedad Intelectual.

b) Iniciar cualquier acción que pueda comprometer la seguridad parcial

o total de la infraestructura tecnológica o atentar contra el correcto

funcionamiento del mismo.

c) Acceder sin autorización a sistemas o información no pública de la Secretaría.

d) Facilitar el acceso a la infraestructura tecnológica a personas no

autorizadas, cediendo a terceros la credencial de acceso (usuario y

contraseña) o tokens físicos o virtuales, permitiendo de este modo el

acceso a la infraestructura tecnológica de la Secretaría.

e) Realizar cambios en la configuración del equipamiento sin la debida

intervención de la Dirección General de Sistemas Informáticos,

incluyendo la conexión o desconexión de computadoras personales,

impresoras, equipamiento de red, etc.

f) Deshabilitar o impedir el funcionamiento de soluciones antimalware instalada en el equipo.

g) Copiar o ejecutar software malicioso o cualquier otro software

dentro de los sistemas de la Secretaría que produzcan la disminución en

la performance de la mismas

h) Violar los derechos de privacidad de terceras personas.

i) Copiar de manera no autorizada el software perteneciente a la Secretaría.

j) Descargar de archivos que no se cuentan con la licencia de uso

respectiva y aún aquellos con licencia de software libre, software de

fuente abierta, software de dominio público, trial, shareware o

freeware sin la debida autorización de la Dirección General de Sistemas

Informáticos.

k) Utilizar los recursos de tecnología de la información de la

Secretaría para el desarrollo de cualquier actividad comercial

personal, ya sea la compra, venta u oferta de bienes o servicios o bien

utilizar la red para la transmisión de publicidad comercial relacionada

con dicha actividad, sea cual fuere la razón o la magnitud de la misma.

l) Realizar la publicidad y/o promoción de cualquier actividad de

recreación personal, tales como creencias religiosas, hobbies, etc.

m) Transmitir amenazas, material obsceno o de hostigamiento.

n) Utilizar la red para juegos recreativos.

o) Distribuir de material que cause daños como copias ilegales, accesos no autorizados, malware, sabotajes, etc.

p) Instalar y/o utilizar de software de navegación que no sean las aprobadas por la Dirección General de Sistemas Informáticos.

q) Emitir comentarios peyorativos acerca de la Secretaría o su personal

en foros públicos u otros medios de publicación electrónica.

r) Participar de foros, redes sociales, sistemas de chat o listas de

discusión en línea que no se encuentren relacionados con sus

actividades en la Secretaría, excepto los institucionales.

s) Utilizar programas especialmente diseñados para el intercambio de archivos (software “peer to peer”).

Los usuarios toman conocimiento de las siguientes normativas vigentes

indicadas en la Política de Cumplimiento - Identificación de la

Legislación Aplicable. Como también de las sanciones que pudieran

generarse como consecuencia del uso indebido de los recursos

tecnológico de información conforme la normativa vigente aplicable a

cada caso concreto.

2.3. Uso del Correo Electrónico

2.3.1. Correo Electrónico

El usuario se compromete a cumplir con toda la normativa estatal,

nacional e internacional aplicable y es único responsable de todos los

actos u omisiones que sucedan en relación con su cuenta de correo y/o

contraseña, incluido el contenido de sus mensajes realizados a través

del mismo. El uso del servicio de correo electrónico implica la

aceptación total de los términos y condiciones que rigen su uso en la

presente política.

Las cuentas de correo del personal de la Secretaría, no son

compartidas, por lo cual el usuario debe preservar la confidencialidad

de su contraseña, debiendo cambiar la misma de acuerdo a lo

especificado en el Procedimiento de Administración de Contraseñas

cuando sospechara que la misma fue vulnerada. El usuario debe notificar

de manera inmediata a la Dirección de Seguridad Informática cualquier

uso no autorizado de su cuenta de correo o cualquier otra vulneración

de seguridad que detecte en la misma.

El servicio de correo electrónico habilitado al personal de la

Secretaría es para uso laboral, debiendo ser usado únicamente para el

desempeño de sus funciones, por lo cual el usuario se compromete a

enviar y recibir correos electrónicos solo para este propósito.

Los usuarios toman conocimiento que la cuenta de correo electrónico

constituye un bien intangible de la Secretaría, por lo que toda

utilización del mismo podría ser considerada por los terceros como

realizada en representación de la Secretaría. Por lo tanto, al emitir

opiniones personales, se debe aclarar que estas “no constituyen

declaraciones oficiales de la Secretaría Legal y Técnica”, en razón de

que los recursos con los cuales se realiza la comunicación pertenecen a

la Secretaría.

Se prohíbe cualquier uso personal, comercial o para fines ilícitos o

prohibidos, de acuerdo a las normas vigentes en la presenta política.

Excepto el relacionado con capacitaciones personales de la