INSTITUTO NACIONAL CENTRAL ÚNICO COORDINADOR DE ABLACIÓN E IMPLANTE

Resolución 203/2022

RESFC-2022-203-APN-D#INCUCAI

Ciudad de Buenos Aires, 30/06/2022

VISTO el EX-2021-87179656-APN-DA#INCUCAI del registro del INSTITUTO

NACIONAL CENTRAL ÚNICO COORDINADOR DE ABLACIÓN E IMPLANTE (INCUCAI), la

Ley Nº 24.156, el Decreto Reglamentario N° 1344/2007; y

CONSIDERANDO:

Que la Ley Nº 24.156 establece y regula la Administración Financiera y

los Sistemas de Control del Sector Público Nacional; aprobando el

Decreto Nº 1344/2007 el Reglamento para llevar adelante la aplicación

de norma.

Que la DIRECCIÓN DE TECNOLOGÍAS Y SISTEMAS DE INFORMACIÓN ha presentado

una propuesta de políticas de seguridad informática para aplicar en

este Organismo Nacional, a fin de llevar adelante correctamente la

actividad regulada en la citada normativa.

Que la UNIDAD DE AUDITORÍA INTERNA del INCUCAI ha tomado la

intervención prevista en el artículo 101 del Anexo al Decreto N°

1344/2007.

Que el Área de Calidad de este Organismo Nacional, en el ámbito de sus

incumbencias, ha evaluado y validado los procedimientos propuestos por

la citada Dirección.

Que la DIRECCIÓN DE TECNOLOGÍAS Y SISTEMAS DE INFORMACIÓN y la

DIRECCIÓN DE ASUNTOS JURÍDICOS, han tomado la intervención de su

competencia.

Que la presente medida se dicta en uso de las facultades conferidas por el artículo 57 de la Ley N° 27.447.

Que la presente medida se trató en reunión de Directorio del día 30 de junio de 2022, Acta Nº 25.

Por ello

EL INSTITUTO NACIONAL CENTRAL ÚNICO COORDINADOR DE ABLACIÓN E IMPLANTE

RESUELVE:

ARTÍCULO 1°.- Apruébense los procedimientos para la implementación de

las políticas de seguridad informática del INSTITUTO NACIONAL CENTRAL

ÚNICO COORDINADOR DE ABLACIÓN E IMPLANTE (INCUCAI), que como ANEXO

ÚNICO (IF-2022-63726256-APN-DTYSI#INCUCAI) forma parte integrante de la

presente, por los motivos expuestos en los considerandos.

ARTÍCULO 2°.- Regístrese, comuníquese. Dese a la DIRECCIÓN NACIONAL DEL REGISTRO OFICIAL para su publicación y archívese.

Jose Luis Bustos - Carlos Soratti

NOTA: El/los Anexo/s que integra/n este(a) Resolución se publican en la edición web del BORA -www.boletinoficial.gob.ar-

e. 04/07/2022 N° 49106/22 v. 04/07/2022

(Nota

Infoleg:

Los anexos referenciados en la presente norma han sido extraídos de la

edición web de Boletín Oficial)

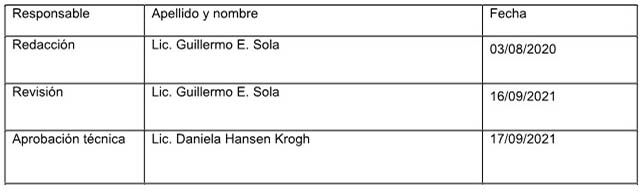

MARCO NORMATIVO DE TI

POLÍTICA EXTERNA REGULADORA

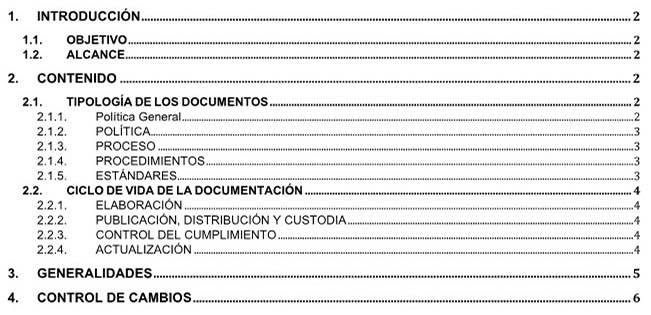

1. INTRODUCCIÓN

Los criterios de elaboración de los documentos que conforman el Marco

Normativo de TI se basan en el establecimiento de unas reglas claras

considerando su tipología y el ciclo de vida de dichos documentos.

1.1. OBJETIVO

La presente política tiene por objeto establecer la codificación y los

criterios que se utilizarán para elaborar las Políticas, Procesos,

Procedimientos y Estándares que conforman el Marco Normativo de TI

vigente en el INCUCAI.

1.2. ALCANCE

Esta política alcanza todas las actividades relacionadas directa o

indirectamente con la utilización de los recursos de tecnología de

información y de las comunicaciones del INCUCAI.

2. CONTENIDO

A continuación, se resumen los criterios a adoptar para la redacción de

los documentos que conformarán el Marco Normativo de TI vigente en el

INCUCAI:

2.1. TIPOLOGÍA DE LOS DOCUMENTOS

2.1.1.POLÍTICA GENERAL

Documento de máxima relevancia que define las competencias y

actuaciones, cumpliendo una función coordinadora, orientadora y

reguladora. Por su carácter estratégico y como medio para proteger la

información, posee un interés prioritario y el máximo apoyo por parte

de la INCUCAI, estableciendo los controles necesarios a fin de

garantizar la seguridad de la información que genera, procesa y

almacena el INCUCAI.

La Política General define una serie de interrogantes, que necesariamente deben estar incluidos en su enunciado:

• Qué es lo que se pretende proteger (objetivo).

• Alcance e impacto (a quiénes aplica).

• Sobre quiénes recae su ejecución (responsabilidades).

2.1.2.POLÍTICA

Disposiciones que soportan los objetivos recogidos en la Política

General y concretan las orientaciones, competencias y regulaciones

específicas indicadas en la misma. Las Políticas abarcan la definición

de los roles y responsabilidades de actuación en la gestión de TI y

seguridad de la información, tanto para el personal interno como

externo al INCUCAI.

2.1.3.PROCESO

Conjunto estructurado de actividades diseñado para la consecución de un

objetivo determinado. Los Procesos requieren de una o más entradas y

producen una serie de salidas, ambas previamente definidas. Un Proceso

suele incorporar la definición de los roles que intervienen, las

responsabilidades, herramientas, regulaciones y controles de gestión

necesarios para obtener las salidas de forma eficaz. El Proceso podrá

definir las Políticas, Procedimientos, Estándares, así como las

actividades y las instrucciones de trabajo que fueran necesarias.

2.1.4.PROCEDIMIENTOS

Los procedimientos establecen en detalle, los pasos necesarios a seguir

a efectos de realizar una determinada tarea y así cumplir con uno o

varios objetivos de control.

Dichos procedimientos:

• Deben referenciar a una política.

• Deben ser auditables, es decir, deben dejar evidencias de cumplimiento.

• Deben ser ejecutados por personas, identificando responsables.

• Pueden referenciar a otros procedimientos (procedimientos anidados).

• Pueden referenciar a un estándar.

2.1.5.ESTÁNDARES

Los estándares definen un conjunto de criterios y/o especificaciones

orientadas a cumplimentar los objetivos de control del marco normativo

en un ámbito de aplicación concreto.

Los estándares:

• Constituyen un marco de referencia dentro del ámbito de aplicación.

• Son de obligado cumplimiento.

• Si son tecnológicos no deben corresponderse con un fabricante específico.

2.2. CICLO DE VIDA DE LA DOCUMENTACIÓN

Las responsabilidades que a continuación se describen se refieren

específicamente al ciclo de vida de toda la documentación que formará

parte del Marco Normativo de TI del INCUCAI.

2.2.1.ELABORACIÓN

Corresponde a la Dirección de Tecnologías y Sistemas de Información

dependientes del INCUCAI, velar por la seguridad de la información,

proponiendo, elaborando, revisando y manteniendo de forma estricta el

Marco Normativo de TI, con el objeto de garantizar el cumplimiento de

dicha premisa en el ámbito del INCUCAI.

2.2.2.PUBLICACIÓN, DISTRIBUCIÓN Y CUSTODIA

El INCUCAI será el encargado de promover la publicación y distribución

del Marco Normativo de TI aprobado, cuyas referencias se fundamentan en

la Decisión Administrativa 641/2021 “Requisitos mínimos de Seguridad de

la Información para Organismos”, a todo el personal afectado. Una vez

publicado y distribuido cada documento, quedará bajo la custodia de las

Direcciones Generales.

2.2.3.CONTROL DEL CUMPLIMIENTO

Cada dependencia será responsable de controlar el cumplimiento del Marco Normativo de TI dentro de su ámbito.

Corresponde a la Dirección de Tecnologías y Sistemas de Información

monitorear el cumplimiento del Marco Normativo de TI, de acuerdo con

sus objetivos de control en materia de seguridad de la información.

Corresponde al área encargada de la auditoría verificar el cumplimiento

de la Normativa vigente, detectando, reportando y proponiendo mejoras

en su contenido, fruto de las auditorías realizadas.

2.2.4.ACTUALIZACIÓN

Toda la documentación podrá revisarse y actualizarse cuando se

considere necesario. Dicha revisión se planificará en función de su

antigüedad, grado de obsolescencia, acciones correctivas en curso y

observaciones recibidas. Se evitará mantener en vigor documentos no

revisados de más de 1 año de antigüedad. El deber de dicha

actualización recaerá en la DTySI.

Será responsabilidad de cada dependencia, mantener actualizados en todo

momento aquellos Procedimientos y Estándares alineados con el Marco

Normativo de TI de la INCUCAI.

3. Generalidades

Cualquier violación a la presente política puede derivar en la

restricción inmediata del acceso a la información digital sin perjuicio

de otras acciones que se puedan emprender en el ámbito administrativo,

civil o penal.

La presente política debe ser interpretada armónicamente con el plexo

normativo vigente a nivel local y con las demás políticas y reglamentos

dictados por la INCUCAI. En caso de conflicto de interpretación se

resolverá de buena fe, de conformidad a los fines perseguidos y de

acuerdo con los principios generales del derecho.

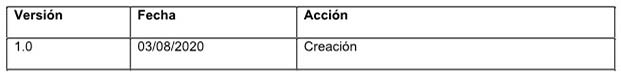

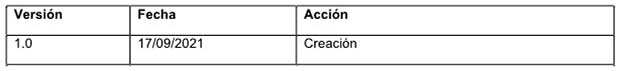

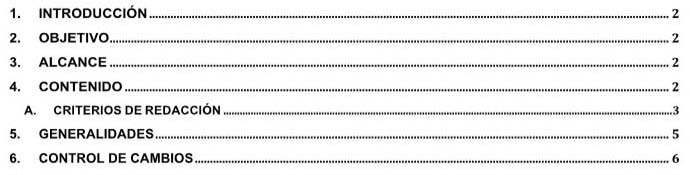

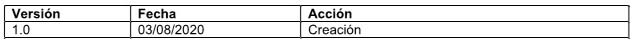

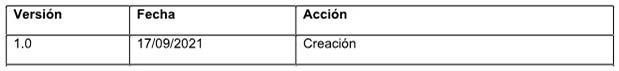

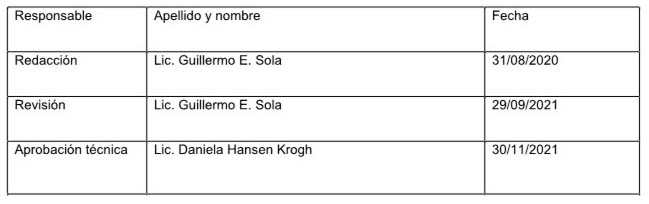

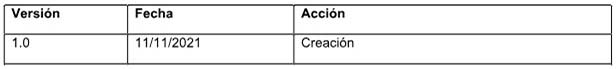

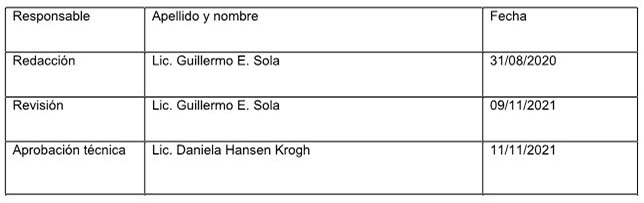

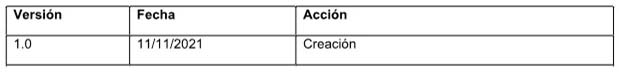

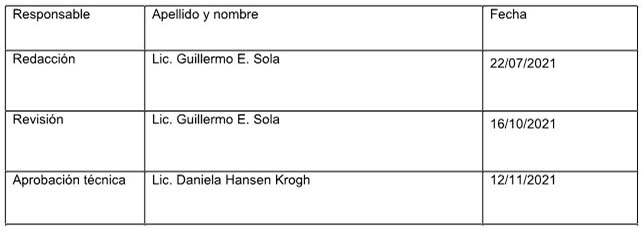

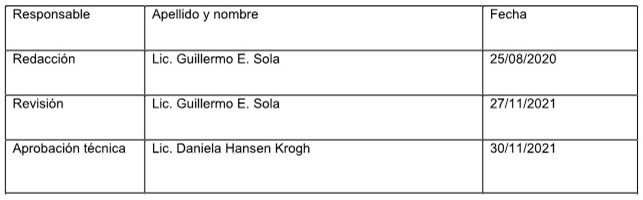

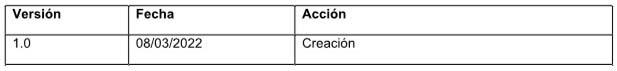

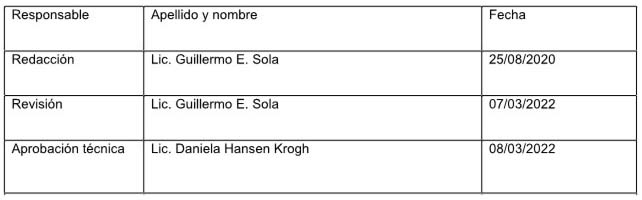

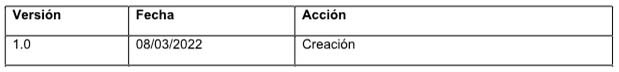

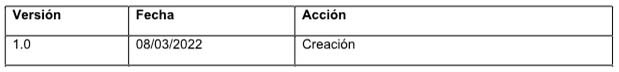

4. CONTROL DE CAMBIOS

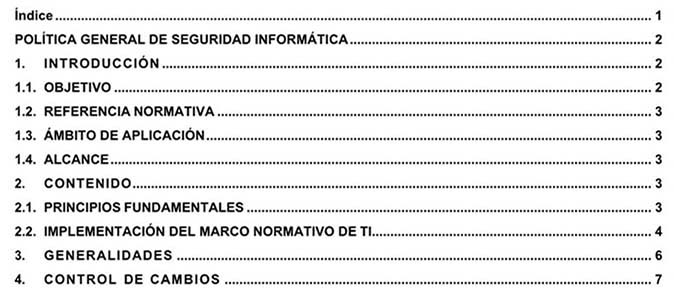

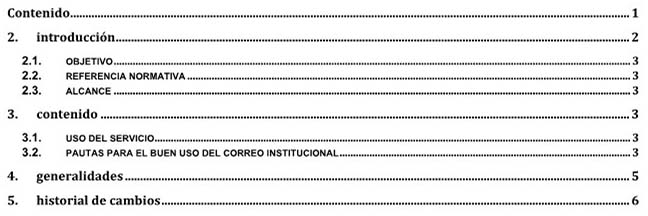

Índice

MARCO NORMATIVO DE TI

POLÍTICA GENERAL DE SEGURIDAD INFORMÁTICA

1. INTRODUCCIÓN

La información hoy en día es un bien valioso que brinda grandes

beneficios en términos de intereses políticos, objetivos de gestión y

ayuda en la toma de decisiones.

La información digital puede presentarse de diversas formas y en

diferentes contextos como es la información almacenada en soportes

electrónicos, transmitida por correo o publicada en redes sociales,

representada en imágenes, o expuesta en una conversación telefónica. En

este sentido, cualquiera sea el modo en el que se manifieste, almacene

o comunique, debe ser debidamente protegida, dado que representa un

patrimonio para el Instituto Nacional Central Único Coordinador de

Ablación e Implante.

La seguridad protege a la información de una amplia variedad de

amenazas, con el objeto de asegurar la continuidad de las actividades,

minimizar los riesgos y maximizar la calidad en la entrega de los

servicios de tecnología informática.

Esto se logra implementando un conjunto adecuado de controles, que

incluye: políticas, procesos, procedimientos, estructuras

organizacionales y funciones de software y hardware; los cuales se

deben establecer, implementar, supervisar, revisar y mejorar, cuando

sea necesario, a fin de garantizar que se alcancen los objetivos de la

Dirección de Tecnologías y Sistemas de Información.

Es importante que los principios de la Política General de Seguridad

Informática formen parte de la cultura organizacional, a fin de

facilitar su efectivo cumplimiento.

1.1. OBJETIVO

La presente Política General de Seguridad Informática tiene por

objetivo constituir un marco general para establecer y mantener las

políticas, procesos, procedimientos y estándares que definen las

medidas de seguridad informática a aplicar en el INCUCAI, de acuerdo

con la normativa vigente.

1.2. REFERENCIA NORMATIVA

Las normativas de referencia de la presente política se encuentran

comprendidas en el marco de la Decisión Administrativa 641/2021,

“Requisitos mínimos de Seguridad de la Información para Organismos”,

observando además lo establecido en la Ley 25.326 de Protección de los

Datos Personales, sus normas reglamentarias y complementarias, dando

cumplimento a las mismas.

1.3. ÁMBITO DE APLICACIÓN

La política general de seguridad informática, así como el resto de las

políticas enmarcadas dentrode la normativa vigente, se aplica con

carácter obligatorio a todo al ámbito de la Dirección de Tecnologías y

Sistemas de Información, a sus recursos y a la totalidad de los

procesos, ya sean internos o externos vinculados a la organización a

través de contratos o acuerdos con terceros. Abarca toda la información

digital utilizada por el INCUCAI para el desarrollo de sus actividades

y los sistemas de información que la soportan.

1.4. ALCANCE

Esta política alcanza todas las actividades relacionadas directa o

indirectamente con la utilización de los recursos de tecnología de

información y de las comunicaciones del INCUCAI.

2. CONTENIDO

2.1. PRINCIPIOS FUNDAMENTALES

La Política General de Seguridad Informática vela por la seguridad de

todos sus procesos, siendo esta de aplicación en todas las fases de su

ciclo de vida: generación, distribución, almacenamiento, procesamiento,

transporte, consulta y destrucción, así como de los sistemas que los

soportan: análisis, diseño, desarrollo, pruebas, homologación,

producción; operación y mantenimiento.

La Dirección de Tecnologías y Sistemas de Información adoptará acciones

tendientes a preservar en cada momento los tres componentes básicos de

la seguridad de la información:

•

CONFIDENCIALIDAD: Garantizar que a la información y a los sistemas de información solo accedan personas debidamente autorizadas.

•

INTEGRIDAD: Garantizar la

exactitud de la información y de los sistemas de información contra

alteración, pérdida o destrucción, ya sea de forma accidental o

fraudulenta.

•

DISPONIBILIDAD: Garantizar que la información y los sistemas de información pueden ser utilizados en la forma y tiempo requeridos.

Sobre estos tres pilares, la Dirección de Tecnologías y Sistemas de

Información cimienta su política general en materia de seguridad

informática, dado que son vitales para la gestión de gobierno, la

imagen social y la calidad en la atención de los ciudadanos.

Adicionalmente, se adoptarán conductas destinadas a garantizar el cumplimiento de los principios que se detallan a continuación:

•

AUTENTICACIÓN: Establecer la identidad del usuario y asegurar que este sea quién dice ser.

•

TRAZABILIDAD: Asegurar que

cualquier acción o transacción pueda ser relacionada unívocamente

asegurando el cumplimiento de controles claves establecidos en las

correspondientes políticas, así como el almacenamiento en un histórico

para posibles inspecciones legales.

•

LEGALIDAD: Garantía de que la información organizacional cumple con las leyes, reglamentaciones y disposiciones vigentes.

2.2. IMPLEMENTACIÓN DEL MARCO NORMATIVO DE TI

El conjunto de documentos incluidos en el marco normativo de TI se

define e implementan en base a diferentes dominios de seguridad, sobre

los cuales también se funda la presente Política General de Seguridad

Informática:

1.1.1. ORGANIZACIÓN DE LA SEGURIDAD

Administrar la seguridad de la información dentro de la organización,

estableciendo una estrategia y un marco gerencial para controlar su

implementación.

1.1.2. SEGURIDAD DE LOS RECURSOS HUMANOS

Hay que asegurar que el personal de planta, personal con contrato en

cualquiera de sus modalidades y proveedores entiendan sus

responsabilidades, sean adecuados a sus roles asignados y estén

preparados para respaldar la política general de seguridad informática.

1.1.3. GESTIÓN DE LAS COMUNICACIONES Y OPERACIONES

Garantizar el funcionamiento correcto y seguro de las instalaciones de

procesamiento de la información, implementando y manteniendo un nivel

de seguridad adecuado en la provisión de servicios y detectando las

actividades de procesamiento de información no autorizadas.

Corresponden a este dominio los siguientes documentos:

• Política de copias de resguardo y recuperación.

• Política de seguridad en redes.

• Política de prevención de software malicioso.

• Política de instalación de estaciones de trabajo.

• Política de uso de correo electrónico

• Política de uso de internet.

1.1.4. CONTROL DE ACCESOS

Controlar los accesos a la información sobre la base de los

requerimientos de seguridad y de los objetivos definidos por la

Dirección de Tecnologías y Sistemas de Información. Los accesos serán

otorgados sobre los principios de “mínimo privilegio” y “necesidad de

conocer”, aplicables a cada usuario.

Corresponden a este dominio los siguientes documentos:

• Política de administración de portátiles.

• Política de registro de eventos de ti.

• Política de control de eventos de ti.

• Política de administración de contraseñas.

• Política de administración de accesos a software de aplicación.

• Política de accesos remotos.

1.1.5. ADQUISICIÓN, DESARROLLO Y MANTENIMIENTO DE SISTEMAS DE INFORMACIÓN

Garantizar que la seguridad sea una parte integral del ciclo de vida de

los sistemas de información, previniendo errores, pérdidas,

modificaciones no autorizadas o mal uso de la información en las

aplicaciones.

1.1.6. GESTIÓN DE INCIDENTES DE SEGURIDAD DE LA INFORMACIÓN

Asegurar que se aplique un proceso de mejora continua para la gestión

de los incidentes de seguridad de la información, garantizando que los

eventos sean registrados y comunicados de forma correcta y oportuna.

Corresponden a este dominio los siguientes documentos:

• Política de respuesta ante incidentes de TI.

1.1.7. GESTIÓN DE LA CONTINUIDAD DE LAS ACTIVIDADES

Desarrollar e implementar planes de continuidad que aseguren la

reanudación oportuna de las operaciones esenciales. Contrarrestar las

interrupciones de las operaciones y proteger los procesos críticos del

INCUCAI.

3. GENERALIDADES

La presente política debe ser interpretada armónicamente con el plexo

normativo vigente a nivel local y con las demás políticas y reglamentos

dictados por el INCUCAI. En caso de conflicto de interpretación se

resolverá de buena fe, de conformidad a los fines perseguidos y de

acuerdo con los principios generales del derecho.

4. CONTROL DE CAMBIOS

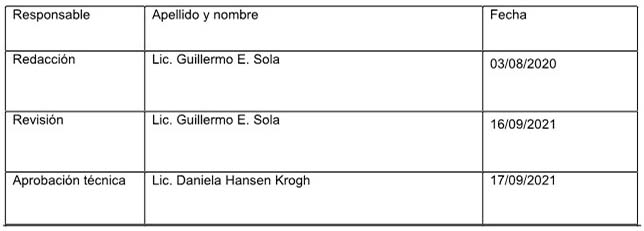

Contenido

INDICE

MARCO NORMATIVO DE TI

POLÍTICA NOMENCLADORA

1. INTRODUCCIÓN

Al momento de elaborar documentos, tener en cuenta los aspectos básicos

de las normas ortográficas y gramaticales posibilita una comunicación

escrita con sentido y una transmisión clara del mensaje al lector.

Cuando se emplea el lenguaje escrito, no hay modo de escapar a ciertas exigencias que no tiene el lenguaje oral.

Los criterios de elaboración de los documentos que conforman el Marco

Normativo de TI se basan en el establecimiento de unas reglas claras de

codificación y recomendaciones generales de redacción.

Asimismo, se define la tipología y el ciclo de vida de dichos documentos.

2. OBJETIVO

La presente política tiene por objeto establecer la codificación y los

criterios que se utilizarán para elaborar las Políticas, Procesos,

Procedimientos, Estándares, Guías y Modelos que conforman el Marco

Normativo de TI vigente en el INCUCAI.

3. ALCANCE

Esta política alcanza todas las actividades relacionadas directa o

indirectamente con la utilización de los recursos de tecnología de

información y de las comunicaciones del INCUCAI.

4. CONTENIDO

A continuación, se resumen los criterios a adoptar para la redacción de

los documentos que conformarán el Marco Normativo de TI vigente en el

INCUCAI.

Éstos se encuentran alcanzados por el procedimiento INCU-CyEP-PO-0501

“Gestión de Documentos” aprobado por RESFC-2021-150-APN-D#INCUCAI o los

que en un futuro modifiquen dicha resolución.

A. CRITERIOS DE REDACCIÓN

Los criterios que se deben seguir en la redacción de los documentos del marco normativo son los siguientes:

Tiempos verbales

Dentro de lo posible se deberá utilizar el mismo tiempo verbal para todo el documento.

Se recomienda utilizar el infinitivo o el futuro en tercera persona.

Es importante que el sujeto de la acción esté siempre claramente

identificado: "abrir el archivo, registrar la incidencia, rellenar los

datos del apartado 1,...", "el operador abrirá el archivo, registrará

la incidencia y la comunicará a su responsable".

Las instrucciones y controles deben redactarse en imperativo, ya que la

voz pasiva puede resultar ambigua "...la tiene que activar el lector”.

Estructura del documento

En los procedimientos, se recomienda estructurar los mismos, en una

secuencia cronológica de pasos, en el orden en que se deben de suceder.

Verbo 'deber'

No abusar del verbo 'deber': "se configurará la política de contraseñas" por "se deberá configurar la política de contraseñas".

Uso de 'deber' y 'deber de': 'deber' implica obligación y 'deber de'

significa probabilidad: "el sistema debe cumplir", "el sistema debe de

estar en mal funcionamiento".

Evitar la perífrasis

Usar siempre el menor número de palabras y expresar una sola idea:

"Tomar en consideración" por "Considerar"

"Resultado final" por "Resultado"

"Todos y cada uno" por "Todos"

Eliminar completamente" por "eliminar"

Botón de color rojo" por "Botón rojo

Ser concreto

Evitar la ambigüedad seleccionando palabras precisas y los detalles

necesarios: "Configurar el certificado" por "Abrir el archivo cert.cer

y guardar el contenido del certificado".

Claridad

El sentido debe resultar unívoco y fácilmente comprensible para el lector.

Brevedad

Cuanto más largo es un documento más difícil es de leer y utilizar. El

documento debe ser lo suficientemente largo como para resultar claro.

Deben eliminarse las frases innecesarias, las redundancias,

repeticiones y los principios de frase que no aporten nada.

Sencillez

Las frases deben ser breves (25 palabras como máximo). Transformar las frases largas en listas o en otras más breves.

Deben dividirse los párrafos largos en otros más breves.

Las palabras deben ser sencillas, precisas y descriptivas, en lugar de retóricas y complicadas.

También la estructura de las frases debe ser sencilla.

Debe eliminarse la terminología técnica innecesaria.

Corrección formal

El lector se forma su primera impresión del documento a partir de sus

aspectos formales. Si encuentra indicios de descuido, dudará de la

calidad de la información.

Deben respetarse las reglas gramaticales (acentuación, puntuación, etc.).

Deben respetarse otras convenciones tales como: unidades físicas de medida, abreviaturas, acrónimos, etc.

5. GENERALIDADES

Cualquier violación a la presente política puede derivar en la

restricción inmediata del acceso a la información digital sin perjuicio

de otras acciones que se puedan emprender en el ámbito administrativo,

civil o penal.

La presente política debe ser interpretada armónicamente con el plexo

normativo vigente a nivel local y con las demás políticas y reglamentos

dictados por el INCUCAI. En caso de conflicto de interpretación se

resolverá de buena fe, de conformidad a los fines perseguidos y de

acuerdo con los principios generales del derecho.

6. CONTROL DE CAMBIOS

Contenido

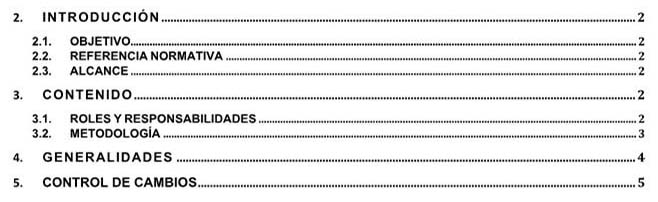

MARCO NORMATIVO DE TI

POLÍTICA DE ANÁLISIS DE RIESGOS TECNOLÓGICOS

2. INTRODUCCIÓN

La información es un recurso de vital importancia para el

funcionamiento del Instituto Nacional Central Único Coordinador de

Ablación e Implante (en adelante INCUCAI) y, por consiguiente, debe ser

debidamente protegida a través de mecanismos de seguridad lógica y

física. Dichos mecanismos se establecen adecuadamente a partir de un

análisis de riesgos.

2.1. OBJETIVO

Definir y establecer los requisitos para la realización de evaluaciones

de riesgos tecnológicos y la administración de los mismos dentro del

ámbito del INCUCAI.

2.2. REFERENCIA NORMATIVA

Las normativas de referencia de la presente política se encuentran

comprendidas en el marco de la Decisión Administrativa 641/2021,

“Requisitos mínimos de Seguridad de la Información para Organismos”,

observando además lo establecido en la Ley 25.326 de Protección de los

Datos Personales, sus normas reglamentarias y complementarias, dando

cumplimento a las mismas.

2.3. ALCANCE

Esta política alcanza todas las actividades relacionadas directa o

indirectamente con la utilización de los recursos de tecnología de la

información y de las comunicaciones del INCUCAI.

3. CONTENIDO

El INCUCAI tiene como objetivo organizar y coordinar la infraestructura

tecnológica y los sistemas de información que se utilizan en el

INCUCAI. Para cumplir con esta premisa, podrá realizar evaluaciones de

riesgos cuando lo considere necesario, estableciendo las siguientes

pautas:

3.1. ROLES Y RESPONSABILIDADES

El INCUCAI podrá solicitar revisiones periódicas de los riesgos de seguridad y de las salvaguardas implementadas a fin de:

a. Reflejar los cambios en los requerimientos y prioridades del INCUCAI;

b. Considerar nuevas amenazas y vulnerabilidades;

c. Corroborar que las salvaguardas siguen siendo eficaces y apropiadas.

Las revisiones podrán llevarse a cabo con diferentes niveles de

profundidad según los resultados de evaluaciones anteriores y los

niveles variables de riesgo que el INCUCAI está dispuesta a aceptar.

El Área de Seguridad Informática será el responsable de establecer los

controles o mecanismos de salvaguarda, de acuerdo al grado de

exposición a potenciales riesgos de los procesos, activos de

información, aplicaciones, software de base, equipamiento, redes de

comunicaciones e instalaciones dentro del ámbito del INCUCAI.

Asimismo, el Área de Seguridad Informática será el responsable de

realizar la ejecución de dichos análisis de riesgos y reportar los

resultados a la Dirección Ejecutiva del INCUCAI.

3.2. METODOLOGÍA

La metodología de evaluación de riesgos adoptada por el INCUCAI es una consideración sistemática de los siguientes puntos:

a. Establecimiento de un inventario o árbol de activos tecnológicos. El

que será actualizado ante cualquier modificación de la información

registrada.

b. Valoración cualitativa de los activos de dicho inventario tecnológico.

c. Impacto potencial de una falla de seguridad en la administración de

los recursos del INCUCAI, teniendo en cuenta las potenciales

consecuencias por una pérdida de la confidencialidad, integridad o

disponibilidad de la información.

d. Probabilidad de ocurrencia de dicha falla tomando en cuenta las

amenazas y vulnerabilidades predominantes, la posibilidad de

propagación de esas amenazas sobre los recursos del INCUCAI y los

controles actualmente implementados.

Los resultados de esta evaluación ayudarán a orientar y a determinar

las prioridades y acciones de gestión adecuadas para la administración

de los riesgos concernientes a seguridad informática, y para la

implementación de los controles o salvaguardas seleccionadas a fin de

brindar protección contra dichos riesgos.

Los controles o salvaguardas se seleccionarán teniendo en cuenta el

costo de implementación en relación a los riesgos que debe reducir y a

las pérdidas que podrían producirse de tener lugar una violación de la

seguridad. Asimismo, el INCUCAI podrá considerar otros factores no

monetarios como el daño en la reputación o en la imagen del INCUCAI.

4. GENERALIDADES

Cualquier violación a la presente política puede derivar en la

restricción inmediata del acceso a la información digital sin perjuicio

de otras acciones que se puedan emprender en el ámbito administrativo,

civil o penal.

La presente política debe ser interpretada armónicamente con el plexo

normativo vigente a nivel local y con las demás políticas y reglamentos

dictados por el INCUCAI. En caso de conflicto de interpretación se

resolverá de buena fe, de conformidad a los fines perseguidos y de

acuerdo a los principios generales del derecho.

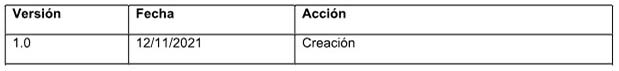

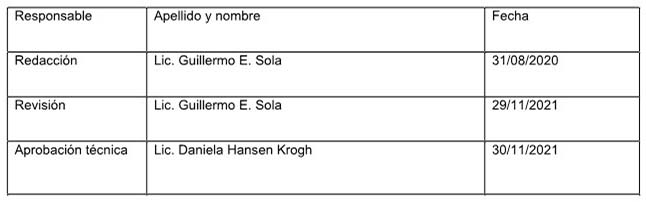

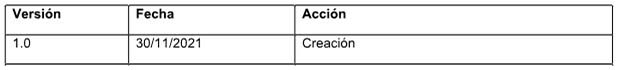

5. CONTROL DE CAMBIOS

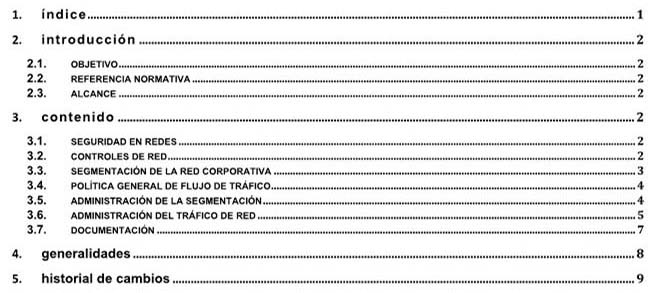

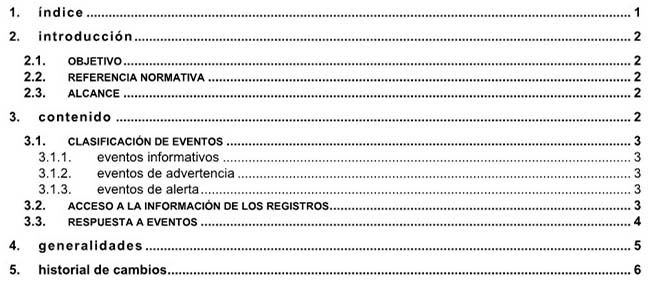

1. ÍNDICE

MARCO NORMATIVO DE TI

POLÍTICA DE SEGURIDAD EN LAS REDES

2. INTRODUCCIÓN

La presente política establece los criterios de seguridad necesarios

para la gestión de redes que garanticen la confidencialidad, integridad

y disponibilidad de la información en los usos requeridos por los

agentes del INCUCAI.

2.1. OBJETIVO

Asegurar una adecuada protección de la información procesada en la red de datos del INCUCAI.

2.2. REFERENCIA NORMATIVA

Las normativas de referencia de la presente política se encuentran

comprendidas en el marco de la Decisión Administrativa 641/2021,

“Requisitos mínimos de Seguridad de la Información para Organismos”,

observando además lo establecido en la Ley 25.326 de Protección de los

Datos Personales, sus normas reglamentarias y complementarias, dando

cumplimento a las mismas.

2.3. ALCANCE

Esta política alcanza todas las actividades relacionadas directa o

indirectamente con la utilización de los recursos de tecnología de

información y de las comunicaciones del INCUCAI.

3. CONTENIDO

3.1. SEGURIDAD EN REDES

Todos los accesos a la red del INCUCAI, tanto físicos como lógicos son

autorizados, administrados y monitoreados por el área Atención a

Usuarios y Soporte Técnico, quien tiene competencia exclusiva de

aplicar las políticas de seguridad correspondientes.

3.2. CONTROLES DE RED

Se requiere un conjunto de controles para lograr y mantener la

seguridad de las redes de datos. Se deben implementar controles para

garantizar la seguridad de los datos y la protección de los servicios

conectados contra el acceso no autorizado, en particular, el área de

Atención a Usuarios y Soporte Técnico observará lo siguiente:

■ Se deben establecer controles de tráfico en la administración del

equipamiento perteneciente a los dominios Internet, DMZ e intranet, así

como los accesos remotos, accesos externos (confiables y no confiables).

■ Deben establecerse controles especiales para salvaguardar la

confidencialidad e integridad del procesamiento de los datos que pasan

a través de redes públicas, y en especial para proteger las conexiones

de los usuarios que realizan teletrabajo con información sensible.

También pueden requerirse controles especiales para mantener la

disponibilidad de los servicios de red y equipos conectados.

■ Las actividades gerenciales deben estar estrechamente coordinadas,

tanto para optimizar el negocio, como para garantizar que los controles

se apliquen uniformemente en toda la infraestructura de procesamiento

de información.

3.3. SEGMENTACIÓN DE LA RED CORPORATIVA

Se debe diseñar una adecuada estructura de red implementando dominios

lógicos separados, protegidos por un perímetro acotado de seguridad. Se

definirán y crearán distintos dominios lógicos, realizando divisiones

por servicios o grupos.

■ Cada red protegida deberá tener su perímetro de seguridad, y los

distintos dominios se conectarán por medio de enlaces seguros entre dos

redes distintas que filtren el tráfico entre los dominios.

■ La segmentación se realizará dividiendo la red en dominios de seguridad lógicos con la finalidad de:

a. Proteger el acceso a la información y a los sistemas en función de su criticidad.

b. Limitar el acceso de usuarios exclusivamente a los servicios que necesite para llevar a cabo sus funciones.

c. Aislar los problemas en la red ante la presencia de software malicioso, errores, averías, intrusiones, etc.

d. Facilitar la localización, gestión y administración de los activos conectados a la red.

■ Todos los dominios deben estar identificados y separados física o

lógicamente. Dentro de los propios dominios pueden existir componentes

que no deban estar en el mismo segmento de red debido al compromiso de

seguridad que supondría la conectividad plena entre ambos. Se

establecerán entonces subdominios en base a criterios de segmentación

concretos.

■ La interconexión entre dominios se deberá realizar a través de

dispositivos que permitan la segregación de tráfico permitido y no

permitido y que mantengan un registro de las conexiones que se realizan.

■ En los casos en que un mismo equipo pertenezca a varios dominios a la

vez, se debe utilizar una interfaz para cada dominio, bien sea lógico o

físico, y se debe deshabilitar el enrutado para que los servidores no

actúen como "puente” entre dominios.

■ Deberán establecerse medidas que aseguren la disponibilidad de los

segmentos de red, por lo que se estudiará la capacidad de tráfico

soportada por los diferentes componentes de la red teniendo en cuenta

el tráfico previsto en función de los usuarios que acceden y las

operaciones que realicen. Dentro de las consideraciones técnicas que

fija el área de Atención a Usuarios y Soporte Técnico para implementar

la segmentación de red, se pueden destacar:

a. Implementar un segmento dedicado a los servidores con funciones de

autenticación como son los de repositorio de usuarios, servidor de

dominio, etc. que se ubicarán en el dominio de servidores.

b. Comprobar que, en el dominio de servidores, todas las bases de datos

ubicadas en el mismo segmento contienen datos con el mismo nivel de

criticidad y/o características de seguridad comunes para el negocio. En

el caso contrario se recomienda crear otro segmento en el mismo

dominio, separando los servidores críticos de los otros.

c. Mejorar la seguridad elevando el número de segmentos de red. Un

mayor número redunda en una mayor seguridad, ya que la posibilidad de

extensión de un ataque queda reducida a las máquinas directamente

adyacentes a la atacada, a su vez que permite habilitar reglas de

tráfico más sencillas y flexibles dando lugar a un acceso más selectivo

a determinados servicios, considerando esta una ventaja estratégica

fundamental.

d Las áreas involucradas comprendan la importancia de tener un esquema

de front-end y back-end que a su vez se divida en Producción y

Desarrollo, prohibiendo que las áreas de desarrollo tengan acceso a las

zonas productivas.

3.4. POLÍTICA GENERAL DE FLUJO DE TRÁFICO

Las políticas generales de flujos de tráfico pretenden dar las pautas

de dirección de los flujos de datos entre dominios. Los controles

generales de dirección de flujos de datos que fija la Subdirección

General de Sistemas son los que se exponen a continuación:

■ El dominio de redes públicas solo podrá realizar peticiones a equipos

que se encuentren en el domino de extranet. En ningún caso se deben

realizar conexiones a equipos que se encuentren en dominios confiables

distintos de la extranet.

■ Los servidores del dominio de DMZ podrán realizar peticiones

exclusivamente hacia los servidores del dominio de servidores que

tengan sus bases de datos.

■ Los servidores de pasarela (Gateway) de la DMZ tendrán privilegios

especiales de acceso, pudiendo acceder a Internet (proxy de salida) y a

la Intranet (dispositivos de VPN).

■ El dominio de Intranet no podrá realizar conexiones hacia los

dominios públicos. Para poder acceder a ellos deberán hacerlo a través

de las pasarelas de acceso a Internet (proxy de salida).

■ Los servidores del dominio en ningún caso podrán realizar conexiones

salientes hacia otros dominios. Podrán recibir conexiones del resto de

dominios a través de la interfaz que corresponda.

3.5. ADMINISTRACIÓN DE LA SEGMENTACIÓN

La administración de los segmentos de la Red Corporativa deberá

realizarse de acuerdo a los controles que a continuación dispone el

área de Comunicaciones:

■ Se establecerán reglas genéricas de acceso para favorecer en la

medida de lo posible la administración de los dispositivos de seguridad.

Se incluirán tiempos de vigencia en las reglas temporales de acceso

■ Se definirán y documentarán los procesos de revisión de registros y

las acciones a tomar en caso de detección de una incidencia.

■ Se establecerán fechas periódicas de auditoría.

■ Se centralizará la administración de las pasarelas (Gateway),

implementando las políticas de tráfico en la red corporativa, a fin de

establecer un único punto de gestión, reduciendo el riesgo que puede

provocar una inadecuada gestión de dichos dispositivos.

■ Se deberán documentar y mantener procedimientos operativos que

registren los servicios, las características del tráfico y la política

de comunicaciones.

■ Se definirán e implantarán herramientas que ayuden a establecer el

flujo de autorización de las peticiones de modificación en la

configuración de los dispositivos de seguridad.

Se mantendrán diagramas de red actualizados que permitirán identificar

los protocolos utilizados, servicios existentes, direccionamiento

utilizado, estrategias de enrutado, hardware y software, etc.

3.6. ADMINISTRACIÓN DEL TRÁFICO DE RED

Las conexiones de la red de datos se gestionan a nivel corporativo.

Debido a que el INCUCAI posee edificios localizados en diferentes áreas

geográficas, el soporte de la red metropolitana (WAN) será un

requerimiento básico, siendo necesaria una adecuada gestión de las

rutas de tráfico. Cuando se compara el ancho de banda de la LAN con una

WAN, se puede apreciar que es un recurso escaso y que debe ser

cuidadosamente manejado. A partir de esta premisa, el área de Atención

a Usuarios y Soporte Técnico dispone las siguientes medidas que se

deberán aplicar a los dispositivos enrutadores:

■ Filtrado de paquetes de red que brinde garantías de seguridad y

control de los accesos en toda la Organización. Los accesos no

autorizados pueden provocar pérdidas de negocio, fuga de datos

sensibles, datos corruptos, además de reducir potenciales

responsabilidades legales de los usuarios.

■ Conexión de todas las oficinas ubicadas en las diferentes áreas

geográficas, tomando en cuenta la tecnología existente en el mercado y

los costos de uso, a fin de que el organismo pueda seleccionar la mejor

opción desde el punto de vista económico y tecnológico.

■ Propiedades de reconocimiento de cada protocolo, permitiendo

priorizar tráfico y soporte para protocolos sensibles a retardos de la

WAN.

■ Gestión de ancho de banda. Siempre que sea posible, se deberá

gestionar el ancho de banda máximo que se utilice, sin importar quién

es el usuario que desea hacer uso del recurso.

Para facilitar la gestión y administración de la red perimetral, el

área de Atención a Usuarios y Soporte Técnico establece los controles

que a continuación se detallan:

■ Incluir tiempos de vigencia de las reglas de acceso y revocar

automáticamente aquellas que sobrepasen el tiempo para el que fueron

definidas.

■ Definir y documentar los procesos de administración y establecer

herramientas que ayuden a establecer el flujo de las peticiones de

modificación en los privilegios de acceso.

■ Definir y documentar procesos de revisión de logs y las acciones a tomar en caso de detección de un incidente.

■ Establecer fechas periódicas de auditoría.

■ Se deberá centralizar la administración de los firewalls,

implementando las políticas de tráfico en la red corporativa, a fin de

establecer un único punto de gestión (con diferentes privilegios de

administración), reduciendo el riesgo que puede provocar una inadecuada

gestión de dichos dispositivos.

Asimismo, es necesario evitar el acceso a Internet de forma directa, de

los usuarios de la red interna y de las diferentes ubicaciones

edilicias que pertenecen al INCUCAI. Esto debe realizarse a través de

unos medios que garanticen el acceso únicamente a los protocolos HTTP o

HTTPS y FTP o SSH, a través de algún tipo de Proxy HTTP / FTP (ya sea

software instalado sobre un servidor de propósito general o sobre una

plataforma dedicada). el área de Atención a Usuarios y Soporte Técnico

dispone de las siguientes medidas que deberán implementarse para

garantizar el acceso de los usuarios a Internet de forma segura:

■ Gestión de contenidos. Filtrar los contenidos no autorizados (sexo,

violencia, juego, sitios inseguros, etc.) evitando el acceso desde las

terminales de los usuarios.

■ Caché de contenidos. Deberán implantarse dispositivos con capacidad

para cachear en disco local, páginas frecuentemente accedidas, a fin de

reducir el ancho de banda utilizado y mejorar los tiempos de respuesta

a los usuarios de red.

■ Autenticación de usuarios. Deberá habilitarse la autenticación de los

usuarios ante el Proxy de salida, de manera que los accesos pueden ser

registrados y auditados en caso de incidente o de manera sistemática.

Es posible, integrar esta autenticación con el servidor de dominio, de

manera que sea totalmente transparente para el usuario, evitando el uso

de identificadores genéricos o compartidos.

■ Homogenizar siempre que sea posible, la plataforma navegadora del usuario.

■ Registro de actividad. Se deberán mantener logs de todos los accesos

realizados, con el propósito de reconstruir incidentes o para su

auditoria sistemática. Esto tendrá relación directa con la política de

trazabilidad de las aplicaciones, en función de los niveles de

clasificación de información definidos.

■ Restricción de comunicaciones. Deberán implantarse dispositivos que

permitan de manera sencilla, efectiva y segura, administrar qué

protocolos se permiten para los usuarios.

■ Integración de un sistema de control de software malicioso. Se deberá

integrar en el Proxy un sistema de control de software malicioso que

filtre los contenidos descargados en busca de malware o código

malicioso, en el software recibido.

Finalmente, existirán ciertas consideraciones que deberán tenerse en

cuenta con el fin de detectar de forma preventiva eventos que supongan

una amenaza para los sistemas de información. Los sistemas de detección

de intrusión (IDS) están formados por un conjunto de sondas de red que

analizan el tráfico que fluye por la misma con el fin de detectar los

eventos que están sucediendo en los segmentos más sensibles de la red o

en los sistemas más críticos que puedan suponer una amenaza para los

sistemas de información. El INCUCAI dispone de las siguientes medidas a

tener en cuenta al momento de implantar un IDS:

■ Se deberá procesar previamente la información obtenida de las alarmas

de eventos recibidos. Es necesario discriminar los eventos en función

de vulnerabilidades conocidas de los servidores (obtenidas de bases de

datos), estableciendo un workflow de alertas a los administradores,

para acometer acciones según sea el caso.

■ Las diferentes sondas de red deberán ser utilizadas para monitorear

a. Los accesos a los servicios publicados en Internet y los accesos a los servidores VPN.

Las mismas deberán ubicarse en el segmento externo (detrás de los firewalls).

b. El tráfico interno, gestiones realizadas por los usuarios y administradores en sus labores diarias.

3.7. DOCUMENTACIÓN

El área de Atención a Usuarios y Soporte Técnico establece la necesidad

de documentar y mantener procedimientos operativos que registren los

servicios, las características del tráfico y la política de

comunicaciones implementada en la red corporativa.

Los procedimientos deberán ser tratados como documentos formales y los

cambios deberán ser autorizados por el áreao de Atención a Usuarios y

Soporte Técnico, en todos los casos:

■ Se deberá documentar toda la información referente a las comunicaciones del entorno, obteniendo el siguiente detalle:

a. Mapas de red

b. Topología de la red

c. Inventario de redes

d. Inventario de dispositivos de comunicaciones

e. Inventario de dispositivos de seguridad

■ Asimismo, deberá documentarse toda la información referente a la

política de comunicaciones implantada en la red corporativa. Esta

política posibilita identificar los flujos de tráfico permitidos y los

no permitidos de la red, así como los caminos utilizados para acceder

de un entorno a otro. Se deberán identificar los protocolos de

enrutamiento configurados en la red, el plan de direccionamiento

implementado en el entorno de red especificado por el área de Atención

a Usuarios y Soporte Técnico y demás puntos que se consideren de

utilidad para su registro y posterior análisis.

■ Se deberán documentar las características del tráfico actual de la

red, a fin de que sirvan de punto de comparación en futuras elecciones

de soluciones tecnológicas. Se procederá a documentar:

a. Identificación de puntos críticos

b. Escuchas (sniffers) con fines estadísticos sobre los puntos críticos.

c. Carga actual de los dispositivos de comunicaciones: firewalls,

switches, routers, bridges y ocupación de las líneas de comunicaciones.

4. GENERALIDADES

Queda prohibido el uso de dispositivos o herramientas que permitan

realizar "escuchas", alterar los datos, descifrarlos, desviarlos, entre

otras acciones, sobre los equipos o líneas de comunicaciones, salvo

autorización expresa del INCUCAI para permitir diagnosticar o resolver

algún inconveniente o mal funcionamiento puntual.

La detección de cualquier irregularidad en el tráfico de red es motivo

suficiente para que el INCUCAI proceda a la desconexión sin previo

aviso.

La presente política debe ser interpretada armónicamente con el plexo

normativo vigente a nivel local y con las demás políticas y reglamentos

dictados por la Dirección de Tecnologías y Sistemas de Información. En

caso de conflicto de interpretación se resolverá de buena fe, de

conformidad a los fines perseguidos y de acuerdo con los principios

generales del derecho.

El Comité de Seguridad de la Información del Instituto, creado por

Resolución INCUCAI N° 90/2010, podrá requerir en cualquier momento, la

readecuación del presente documento.

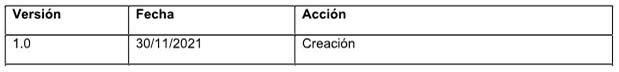

5. HISTORIAL DE CAMBIOS

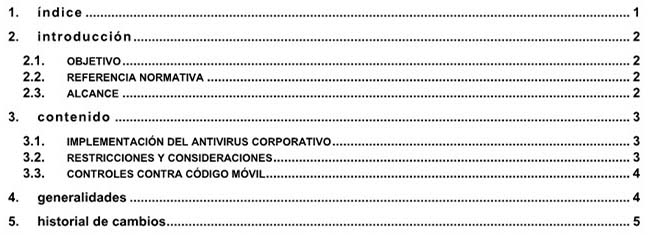

1. índice

2. INTRODUCCIÓN

El software malicioso es código desarrollado que se instala de forma no

autorizada e interfiere con el normal funcionamiento de los equipos de

procesamiento, almacenamiento o incluso la red de comunicaciones. Ante

la amenaza continua de la existencia de código malicioso y su nivel de

sofisticación para expandirse, es necesario establecer una serie de

medidas que velen por la seguridad, disponibilidad e integridad de la

información de los usuarios y sistemas del INCUCAI.

La forma más común en que se transmite el código malicioso es por

transferencia de archivos, descarga o ejecución de archivos adjuntos de

correos, visitando páginas web o leyendo un correo electrónico.

Por ello, se deben tomar las medidas necesarias a fin de poder detectar

y eliminar el software malicioso de los equipos de procesamiento

centralizado y las estaciones de trabajo conectadas a la red de

comunicaciones del INCUCAI mediante la utilización de una herramienta

antivirus.

2.1. OBJETIVO

Establecer los requerimientos que deben cumplir todos los equipos de

procesamiento centralizado y estaciones de trabajo conectados a la red

de comunicaciones del INCUCAI, de forma de garantizar la detección y

eliminación de software malicioso (virus informáticos, troyanos,

gusanos, malware en general; incluyendo código móvil), minimizando el

riesgo de infección y su propagación e impedir los accesos no

autorizados, robo o destrucción de información del INCUCAI.

2.2. REFERENCIA NORMATIVA

Las normativas de referencia de la presente política se encuentran

comprendidas en el marco de la Decisión Administrativa 641/2021,

“Requisitos mínimos de Seguridad de la Información para Organismos”,

observando además lo establecido en la Ley 25.326 de Protección de los

Datos Personales, sus normas reglamentarias y complementarias, dando

cumplimento a las mismas.

2.3. ALCANCE

Esta política alcanza todas las actividades relacionadas directa o

indirectamente con la utilización de los recursos de tecnología de

información y de las comunicaciones del INCUCAI.

3. CONTENIDO

3.1. IMPLEMENTACIÓN DEL ANTIVIRUS CORPORATIVO

Todos los equipos de procesamiento centralizado y estaciones de trabajo

conectados a la red de comunicaciones del INCUCAI deberán tener

instalado el antivirus corporativo determinado por la Dirección de

Tecnologías y Sistemas de Información, a fin de prevenir y eliminar

cualquier tipo de infección, propagación y/o ejecución de software

malicioso. Este producto será puesto a disposición a través de los

medios que la Dirección de Tecnologías y Sistemas de Información

determine.

La implementación del antivirus corporativo se realizará teniendo en cuenta lo siguiente:

a. Debe ser instalado por los agentes de soporte técnico.

b. Debe ser configurado para actualizar su base de firmas en forma

periódica, con el objetivo de contar con las últimas versiones

publicadas por el proveedor.

c. Debe ser configurado en todos los equipos para una protección en tiempo real.

La solución del antivirus corporativo se encuentra configurada para

limpiar, eliminar o poner en cuarentena los archivos detectados con

infección.

3.2. RESTRICCIONES Y CONSIDERACIONES

Los agentes de soporte técnico y los usuarios deberán tener en cuenta

las siguientes consideraciones sobre las estaciones de trabajo y

equipos de procesamiento centralizado:

a. Todos los equipos de procesamiento centralizado y estaciones de

trabajo conectados a la red del INCUCAI deberán tener instalado el

antivirus corporativo. Si por cualquier razón no fuera posible la

instalación de este producto en algún equipo, el mismo no debería estar

conectado a la red.

b. No se permite instalar una solución distinta al antivirus

corporativo determinado por la Dirección de Tecnologías y Sistemas de

Información.

c. No se permite desinstalar o detener la ejecución del antivirus

corporativo, salvo expresa autorización de la Dirección de Tecnologías

y Sistemas de Información, o en casos en que los agentes de soporte se

encuentren realizando tareas de soporte, habilitando a tal fin una

ventana de tiempo determinada para la ejecución de las tareas.

e. La Dirección de Tecnologías y Sistemas de Información podrá realizar

controles periódicos y programados en forma automática para verificar y

garantizar la instalación del antivirus corporativo en todos los

equipos de procesamiento centralizado y estaciones de trabajo

conectados a la red de comunicaciones del INCUCAI. Si como resultado de

estos controles se identificaran equipos que no cumplan con la

instalación del antivirus corporativo, la DTySI emitirá un informe

dando cuenta de lo sucedido. Este informe será comunicado a la máxima

autoridad del organismo o área donde se haya producido la falta, quien

tomará las medidas que considere necesarias en relación con lo sucedido.

f. La Dirección de Tecnologías y Sistemas de Información se reserva el

derecho a desactivar el acceso a la red del equipo de procesamiento

centralizado o estación de trabajo que no disponga del antivirus

corporativo debidamente instalado y actualizado, con el fin de proteger

a los demás usuarios y equipos de la red.

g. Todas aquellas ejecuciones que se realicen a través de medios de

almacenamiento personales, haciendo uso de discos, pendrives, u otros

medios removibles, serán analizados por el antivirus corporativo no

permitiendo la ejecución de los archivos o elementos que se encuentren

infectados o que presenten algún tipo de riesgo para la red de

comunicaciones del INCUCAI.

3.3. CONTROLES CONTRA CÓDIGO MÓVIL

El código móvil es aquel que sin instalarse en el equipo se ejecuta de

manera automática, realizando una función específica con poca o ninguna

interacción de los usuarios.

En su gran mayoría dicho código proviene del navegador y se ejecuta

dentro de él, pero puede afectar también al correo electrónico y a

otras aplicaciones. La incorporación de código malicioso aprovechando

alguna vulnerabilidad técnica sobre la aplicación que se esté

utilizando, puede tener diversos motivos como robar sesiones, instalar

spyware, entre otros.

En este sentido, el empleo de código móvil deberá ser autorizado

expresamente por la Dirección de Tecnologías y Sistemas de Información;

probando su ejecución en un ambiente seguro y controlado con el fin de

garantizar que el mismo no contenga código malicioso.

4. GENERALIDADES

En caso de constatarse un incumplimiento al presente documento,

implicará la restricción inmediata del acceso a la información digital

y se dará intervención a la Dirección de Asuntos Jurídicos del INCUCAI

para que evalúe, de corresponder, las acciones a seguir en el ámbito

administrativo, civil o penal.

La presente política debe ser interpretada armónicamente con el plexo

normativo vigente a nivel local y con las demás políticas y reglamentos

dictados por el INCUCAI. En caso de conflicto de interpretación se

resolverá de buena fe, de conformidad a los fines perseguidos y de

acuerdo con los principios generales del derecho.

El Comité de Seguridad de la Información del Instituto, creado por

Resolución INCUCAI N°90/2010, podrá requerir en cualquier momento, la

readecuación del presente documento.

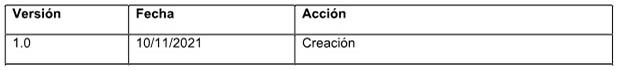

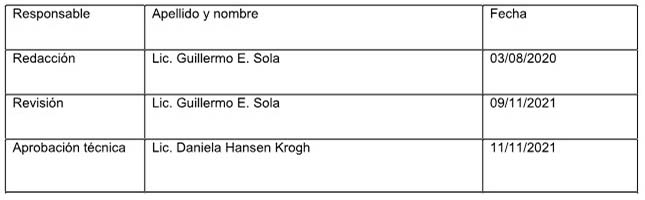

5. HISTORIAL DE CAMBIOS

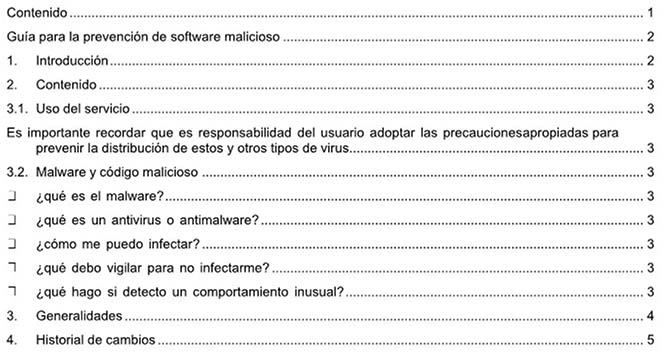

contenido

MARCO NORMATIVO DE TI

GUÍA PARA LA PREVENCIÓN DE SOFTWARE MALICIOSO

1. INTRODUCCIÓN

La utilización de las tecnologías informáticas en las comunicaciones

realizadas por los organismos públicos que conforman la APN, además de

haberse instalado en la cultura laboral de los mismos, también es

promovida por el Decreto 378/2005.

El software malicioso es código desarrollado que se instala de forma no

autorizada e interfiere con el normal funcionamiento de los equipos de

procesamiento, almacenamiento o incluso la red de comunicaciones.

La forma más común en que se transmite el código malicioso es por

transferencia de archivos, descarga o ejecución de archivos adjuntos de

correos, visitando páginas web o leyendo un correo electrónico.

Como usuarios debemos tomar las medidas necesarias a fin de mantener

libre de software malicioso los equipos de procesamiento centralizado y

las estaciones de trabajo conectadas a la red de comunicaciones del

INCUCAI.

2.1. OBJETIVO

Que el usuario conozca y observe los requerimientos que deben cumplir

todos los equipos de procesamiento centralizado y estaciones de trabajo

conectados a la red de comunicaciones del INCUCAI, mediante el uso de

las buenas prácticas, minimizando el riesgo de infección y su

propagación e impedir los accesos no autorizados, robo o destrucción de

información del INCUCAI.

2.2. REFERENCIA NORMATIVA

Las normativas de referencia de la presente política se encuentran

comprendidas en el marco de la Decisión Administrativa 641/2021,

“Requisitos mínimos de Seguridad de la Información para Organismos”,

observando además lo establecido en la Ley 25.326 de Protección de los

Datos Personales, sus normas reglamentarias y complementarias,dando

cumplimento a las mismas.

2.3. ALCANCE

Esta guía, al igual que la política de la que deriva,

INCU-DSyTI-PS-0704, alcanza todas las actividades relacionadas directa

o indirectamente con la utilización de los recursos de tecnología de

información y de las comunicaciones del INCUCAI.

Asimismo, la elaboración de este documento se encuentra alcanzada por

el procedimiento INCU-CyEP-PO-0501 “Gestión de Documentos” aprobado por

RESFC-2021-150-APN-D#INCUCAI o los que en un futuro modifiquen dicha

resolución.

2. CONTENIDO

3.1. USO DEL SERVICIO

Es importante recordar que es

responsabilidad del usuario adoptar las precauciones apropiadas para

prevenir la distribución de estos y otros tipos de virus.

3.2. MALWARE Y CÓDIGO MALICIOSO

A los efectos de promover las buenas prácticas a continuación se

consigan información de utilidad y consejos útiles para el buen uso de

la Tecnología disponible en el Organismo:

✓

¿Qué es el malware?

Es un tipo de software que tiene como objetivo infiltrarse o dañar una

computadora o sistema de información sin el consentimiento de su

propietario.

Existen distintos tipos de malware o código dañino de acuerdo a cómo actúan.

Los virus informáticos son un tipo de malware que afecta principalmente a archivos ejecutables.

✓

¿Qué es un antivirus o antimalware?

Es un programa informático específicamente diseñado para detectar la presencia de virus o código dañino y eliminarlo.

✓

¿Cómo me puedo infectar?

La infección por virus se produce por la ejecución de un programa

contaminado, por ejemplo, si se ejecuta un programa o se abre un

archivo infectado independientemente de dónde esté (disco rígido,

pendrive, correo electrónico, etc.), o si se navega por páginas de

Internet que tienen código dañino.

✓

¿Qué debo vigilar para no infectarme?

Es conveniente verificar periódicamente que el software de protección

esté activo, y que el mismo sea el ofrecido y adquirido por el INCUCAI.

Se debe evitar el uso de productos sin licencia o adquiridos de fuentes sin garantía.

No abrir o ejecutar archivos o programas de origen desconocido o sospechoso.

Resumiendo: todos los

archivos descargados de Internet o recibidos por otros medios

(pendrives, correo electrónico, etc.) deben ser convenientemente

revisados en busca de presencia de virus o malware.

✓

¿Qué hago si detecto un comportamiento inusual?

Si tenés sospechas fundamentadas sobre la existencia de código

malicioso/virus en tu estación de trabajo, debés comunicarte con

Soporte Técnico de la DSyTI, para el aislamiento de los sistemas

afectados y la eliminación del virus.

3. GENERALIDADES

En caso de constatarse un incumplimiento al presente documento,

implicará la restricción inmediata del acceso a la información digital

y se dará intervención a la Dirección de Asuntos Jurídicos del INCUCAI

para que evalúe, de corresponder, las acciones a seguir en el ámbito

administrativo, civil o penal.

El presente documento debe ser interpretado armónicamente con el plexo

normativo vigente a nivel local y con las demás políticas y reglamentos

dictados por el INCUCAI. En caso de conflicto de interpretación se

resolverá de buena fe, de conformidad a los fines perseguidos y de

acuerdo con los principios generales del derecho.

El Comité de Seguridad de la Información del Instituto, creado por

Resolución INCUCAI N° 90/2010, podrá requerir en cualquier momento, la

readecuación del presente documento.

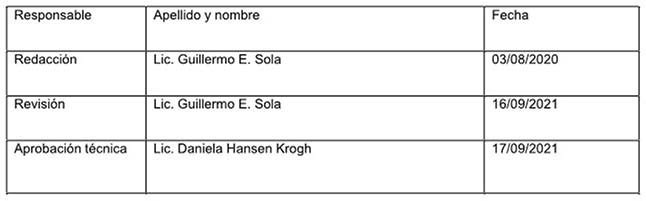

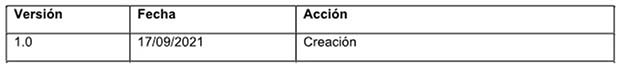

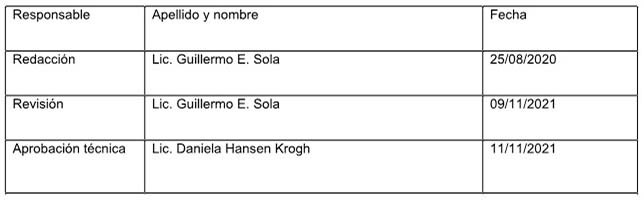

4. HISTORIAL DE CAMBIOS

1. ÍNDICE

2. INTRODUCCIÓN

La estación de trabajo del usuario es un recurso clave en la

infraestructura de tecnología informática del INCUCAI. Constituye el

nexo entre el usuario y la información digital de la Institución.

El mal uso de la estación de trabajo o la instalación no autorizada de

software o hardware, además de poder constituir violaciones a los

derechos de propiedad intelectual, puede ocasionar el mal

funcionamiento de esta.

Por tal motivo, se deben tomar los recaudos necesarios para minimizar

el riesgo de pérdida de información, las vulnerabilidades de seguridad

o los plagios.

2.1. OBJETIVO

Establecer los lineamientos necesarios para regular la instalación de

software y hardware de las estaciones de trabajo del INCUCAI y las

responsabilidades de los agentes, cualquiera sea su función asignada.

2.2. REFERENCIA NORMATIVA

Las normativas de referencia de la presente política se encuentran

comprendidas en el marco de la Decisión Administrativa 641/2021,

“Requisitos mínimos de Seguridad de la Información para Organismos”,

observando además lo establecido en la Ley 25.326 de Protección de los

Datos Personales, sus normas reglamentarias y complementarias, dando

cumplimento a las mismas.

2.3. ALCANCE

Esta política alcanza a todas las actividades relacionadas directa o

indirectamente con la utilización de los recursos de tecnología de

información y de las comunicaciones del INCUCAI.

3. CONTENIDO

El Departamento Atención a Usuarios y Soporte Técnico tomará las

medidas necesarias para regular y estandarizar la instalación de

software en estaciones de trabajo, estableciendo las siguientes pautas:

3.1. SOFTWARE CORPORATIVO

La Dirección de Tecnologías y Sistemas de Información establecerá el

software autorizado que podrá ser utilizado en las estaciones de

trabajo. Dicho software será denominado corporativo y estará a

disposición de los usuarios a través de los medios que se determine. Si

el software requerido no estuviese disponible dentro de los

autorizados, deberá solicitarse la aprobación del mismo.

La Dirección de Tecnologías y Sistemas de Información pondrá a

disposición, en caso de que el software lo permita, las actualizaciones

en línea de manera automática, cuando el usuario se conecte a la red de

comunicaciones.

3.2. INSTALACIÓN DE SOFTWARE Y HARDWARE

Si un Agente requiere para el desempeño de sus funciones, la

instalación de un software de aplicación no disponible en su estación

de trabajo deberá generar el requerimiento, por medio de los circuitos

formales establecidos.

Los requerimientos deberán ser aprobados por el Propietario de la

Información en casos de software de aplicación, o por la Dirección de

Tecnologías y Sistemas de Información cuando se trate de un software

utilitario.

Las instalaciones serán realizadas por los Agentes de la Dirección de

Tecnologías y Sistemas de Información o por personal autorizado para

tal fin, quienes son los encargados de instrumentar los medios para

aplicar los requerimientos fijados por la Dirección de Tecnologías y

Sistemas de Información en materia de seguridad.

La instalación de cualquier hardware será realizada por los Agentes de

la Dirección de Tecnologías y Sistemas de Información o personal esta

autorice para tal fin.

No se permite a los usuarios instalar o desinstalar hardware en sus estaciones de trabajo.

En el caso de gestiones que impliquen reasignaciones, transferencias o

cambios de destino de las estaciones de trabajo, los datos contenidos

en la misma deberán ser eliminados de forma segura antes de ejecutarse

la gestión.

4. REQUISITOS DE SEGURIDAD LÓGICA

Al momento de encender la estación de trabajo, la misma deberá contar

con una contraseña o credencial válida de arranque como mecanismo de

seguridad por defecto.

No se permite el arranque del sistema operativo desde cualquier medio de almacenamiento que no sea el disco interno.

En períodos de inactividad de la estación de trabajo, se deberá

implementar el bloqueo automático, mediante contraseña o credencial

válida.

La Dirección de Tecnologías y Sistemas de Información evaluará la

necesidad de establecer medidas de autenticación adicionales en

aquellos servicios que crea conveniente.

5. RESTRICCIONES

Debido al riesgo que implica comprometer los mecanismos de seguridad

existentes en recursos informáticos, ningún agente del INCUCAI puede

instalar:

a. Copias ilegales de cualquier software.

b. Software descargado de internet.

c. Software adquirido para uso personal del usuario.

d. Software de entretenimiento.

e. Cualquier otro software que no corresponda al autorizado como Software Corporativo por el INCUCAI.

Los Agentes no deberán participar en la copia, distribución,

transmisión o cualquier otra práctica no autorizada en las licencias de

uso de software.

6. RESPONSABILIDADES

Una estación de trabajo podrá ser asignada a más de un agente, sin

embargo, el período de uso será exclusivo y cada uno será el

responsable de los datos que se manipulen en ella y para todos los

efectos de su uso durante ese período.

Los agentes no podrán retirar o trasladar la estación de trabajo fuera

de las instalaciones del INCUCAI o de la dependencia a la cual fue

asignada sin la previa autorización del Referente de la Información y

del área administrativa correspondiente.

Los Agentes de la Dirección de Tecnologías y Sistemas de Información

serán los responsables de mantener el inventario de los equipos

conectados a la red que administran, juntamente con sus

configuraciones, pertenencia, software instalado, ubicación y modelo.

Dicho inventario debe estar disponible de acceso para la Dirección de

Tecnologías y Sistemas de Información en todo momento.

Si se detecta o evidencia que la estación de trabajo fue vulnerada, se

deberá notificar de manera inmediata a el INCUCAI, y a la Mesa de Ayuda

a efectos de tomar las medidas tecnológicas necesarias.

Los Agentes de la Dirección de Tecnologías y Sistemas de Información

definirán la disponibilidad en las estaciones de trabajo de la

incorporación, la deshabilitación o la modificación de los componentes

de hardware o elementos tecnológicos requeridos para la implementación

de medios de almacenamiento removible.

7. CONSIDERACIONES

Los Agentes de la Dirección de Tecnologías y Sistemas de Información

asignados y el personal autorizado por el Propietario de la Información

son los únicos autorizados para la administración de su estación de

trabajo.

La Dirección de Tecnologías y Sistemas de Información podrá realizar

controles periódicos del software instalado en las estaciones de

trabajo conectadas a su red de comunicaciones. Si como consecuencia de

estos controles se detectara el incumplimiento a la presente política,

la Dirección de Tecnologías y Sistemas de Información podrá emitir un

reporte dando cuenta de lo sucedido y comunicarlo a la máxima autoridad

de la dependencia donde se haya producido la falta, quien tomará las

medidas que considere necesarias.

8. GENERALIDADES

Todo usuario está obligado a conocer el alcance de uso de cada una de

las licencias de software disponible a su disposición, siendo el

responsable ante el INCUCAI y ante terceros del uso que haga de él.

El INCUCAI se reserva el derecho de solicitar la devolución temporal de

la estación de trabajo para desinstalar los programas de software que

no cumplan con lo establecido en la presente política, sin perjuicio de

otras acciones que se puedan emprender en el ámbito administrativo,

civil o penal.

La presente política debe ser interpretada armónicamente con el plexo

normativo vigente a nivel local y con las demás políticas y reglamentos

dictados por el INCUCAI. En caso de conflicto de interpretación se

resolverá de buena fe, de conformidad a los fines perseguidos y de

acuerdo con los principios generales del derecho.

El Comité de Seguridad de la Información del Instituto, creado por

Resolución INCUCAI N°90/2010, podrá requerir en cualquier momento, la

readecuación del presente documento.

9. HISTORIAL DE CAMBIOS

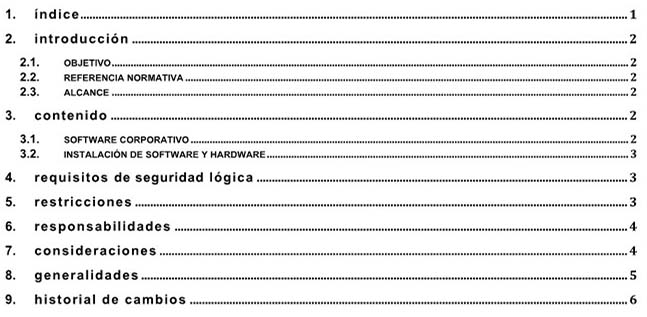

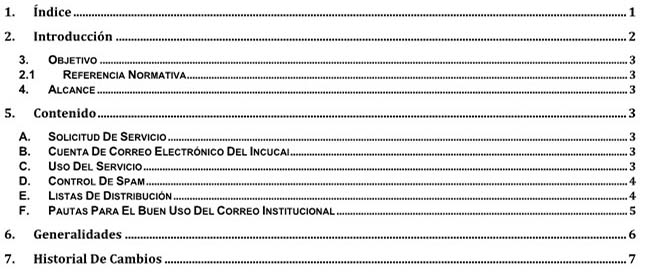

1. ÍNDICE

MARCO NORMATIVO DE TI

POLÍTICA DE USO DE CORREO ELECTRÓNICO

2. INTRODUCCIÓN

La utilización de las tecnologías informáticas en las comunicaciones

realizadas por los organismos públicos que conforman la APN, además de

haberse instalado en la cultura laboral de los mismos, también es

promovida por el Decreto 378/2005.

Las normas vigentes en la APN prohíben a los empleados a hacer uso

indebido o con fines particulares del patrimonio estatal e imponen la

obligación de usar los bienes y recursos del estado con los fines

autorizados y de manera racional, evitando su abuso, derroche o

desaprovechamiento.

El correo electrónico es una herramienta más de trabajo provista al

empleado a fin de ser utilizada conforme el uso al cual está destinada,

y faculta al Organismo a implementar sistemas de controles destinados a

velar por la protección y el buen uso de sus recursos. Esta facultad,

sin embargo, se ejercerá salvaguardando el derecho a la privacidad de

los empleados.

En este sentido, el uso del correo electrónico institucional

@incucai.gov.ar debe ser empleado de manera racional y responsable,

exclusivamente para fines institucionales y no personales, y cada

usuario es responsable del uso que haga de su cuenta de correo, siendo

objeto de auditoría cuando su práctica comprometa la seguridad del

sistema y la red, teniendo el Organismo la potestad para auditar los

mensajes recibidos o emitidos por los servidores de correo, dentro de

las normas vigentes y preservando el “Compromiso de Confidencialidad”.

Los mensajes salientes serán firmados acorde al modelo de firma

aprobado por la Presidencia del INCUCAI, siendo su uso de carácter

obligatorio y no pudiendo ser modificada sin previa autorización.

La utilización del correo electrónico como medio de transmisión de

información del INCUCAI es recomendada frente a otros medios

tradicionales en función de sus notorias ventajas: economía, rapidez,

eficiencia y confiabilidad. Sin embargo, sus características exigen un

comportamiento responsable por parte de los usuarios, con el fin de

convertirlo en un sistema ágil y seguro.

Al utilizar una cuenta de correo electrónico del INCUCAI, los usuarios

deben tomar en consideración que están actuando en representación de la

organización.

3. OBJETIVO

Establecer las pautas de comportamiento referidas a la utilización del

servicio de cuenta de correo electrónico del INCUCAI por parte de los

usuarios, de forma de garantizar una adecuada protección de la

información y los recursos informáticos y prevenir el tráfico de spam

en la red de comunicaciones del Organismo.

2.1 REFERENCIA NORMATIVA

Las normativas de referencia de la presente política se encuentran

comprendidas en el marco de la Decisión Administrativa 641/2021,

“Requisitos mínimos de Seguridad de la Información para Organismos”,

observando además lo establecido en la Ley 25.326 de Protección de los

Datos Personales, sus normas reglamentarias y complementarias, dando

cumplimento a las mismas.

4. ALCANCE

Esta política alcanza todas las actividades relacionadas directa o

indirectamente con la utilización de los recursos de tecnología de

información y de las comunicaciones del INCUCAI.

5. CONTENIDO

a. SOLICITUD DE SERVICIO

Las solicitudes de altas, bajas y modificaciones de las cuentas de

correo electrónico del Organismo se realizarán conjuntamente a la de

usuarios de dominio incucai.gov.ar.

b. CUENTA DE CORREO ELECTRÓNICO DEL INCUCAI

Toda cuenta de correo electrónico cuyo dominio sea "@incucai.gov.ar” es propiedad del INCUCAI.

Todas las cuentas de correo electrónico INCUCAI deben corresponder a

una persona física en particular. La misma debe tener como dominio la

identificación del usuario, con su nombre y apellido o similar (ej.:

pgomez@incucai.gov.ar).

La creación de cuentas genéricas de correo electrónico será gestionada

solo en aquellos casos en que fuera estrictamente necesario, ya que

deben asignarse a un usuario del INCUCAI y requieren mantenimiento

constante. La necesidad deberá encontrarse justificada en la solicitud,

la que deberá ser emitida por un funcionario con rango no inferior a

Director, equivalente, superior jerárquico o en su defecto al

funcionario a su cargo que éstos designen.

c. USO DEL SERVICIO

Al utilizar el correo electrónico del INCUCAI el usuario acepta los siguientes términos y condiciones de uso:

A. Los usuarios son los únicos responsables del contenido y del uso de sus cuentas de acceso y buzón provistos por el INCUCAI.

B. El uso del mail es personal y sus claves son confidenciales e intransferibles.

C. No está permitido el uso del correo electrónico con fines privados, ya que es una herramienta de trabajo.

D. Las comunicaciones privadas deben realizarse a través de los buzones

ofrecidos por cualquier proveedor de internet, y solo de manera

excepcional desde los sistemas provistos por el INCUCAI. En el caso en

que se realicen por este último medio, quedarán sujetas a los términos

y condiciones de esta normativa.

E. Está prohibida la participación de los usuarios en la propagación de

cartas encadenadas y la distribución de mensajes en forma masiva, ya

sea a cuentas de correo INCUCAI o a cuentas externas. La distribución

de mensajes masivos solo puede realizarse a través de cuentas definidas

para tal fin.

F. La redacción de las comunicaciones debe ser breve, estilo

telegráfico, para evitar el congestionamiento de la red. Si es

imprescindible enviar un alto volumen de información deberá insertarse

como documento adjunto.

G. La información que se recibe de manera personal y confidencial por correo electrónico no puede

reenviarse a otra persona, sin autorización del remitente.

H. Todos los mensajes deben enviarse correctamente identificados con el

nombre, función y dependencia al que pertenece el remitente.

I. Los usuarios deben evitar transmitir o almacenar información

considerada confidencial. Se recomienda utilizar un medio de

encriptación seguro en caso de enviar un mensaje de este tipo.

La Dirección de Tecnologías y Sistemas de Información se reserva el

derecho de administrar o limitar el tráfico de archivos adjuntos u otro

tipo de información anexa al servicio de correo electrónico, por

motivos de seguridad o por rendimiento de la red.

d. CONTROL DE SPAM

Se denomina spam al uso del correo electrónico para enviar mensajes no

solicitados o no deseados, habitualmente de tipo publicitario y

enviados de forma masiva.

La Dirección de Tecnologías y Sistemas de Información establece las

medidas necesarias para el control de este tipo de mensajes a fin de

minimizar los riesgos de seguridad y maximizar el rendimiento de su red

de comunicaciones.

e. LISTAS DE DISTRIBUCIÓN

Los mails masivos de información general del INCUCAI institucionales,

tales como newsletters o comunicaciones internas, solo podrán ser

enviados desde cuentas que se destinen para tal fin, denominadas

“listas de distribución”, (ej. Compras@incucai.gov.ar) o que son

creadas para ciertos fines (ej. Boletín@incucai.gov.ar).

La creación de listas de distribución deberá ser solicitada solo en

aquellos casos en que fuera estrictamente necesario, debiendo ser

requeridas por un funcionario con rango no inferior a Director,

equivalente, superior o en su defecto al funcionario a su cargo que

éstos designen, a través de una nota.

Para solicitar la creación de una lista de distribución, se deberán suministrar los siguientes datos:

A. Nombre de la lista de distribución.

B. Lista de usuarios miembros.

C. Motivo de la solicitud.

D. Sector y usuarios autorizados para su utilización.

f. PAUTAS PARA EL BUEN USO DEL CORREO INSTITUCIONAL

A los efectos de promover el buen uso de ésta herramienta se les

recomendará a los usuarios la puesta en práctica de pautas disponibles

en la Guía INCU-DTySI-GU-0701.

6. GENERALIDADES

En caso de constatarse un incumplimiento al presente documento,

implicará la restricción inmediata del acceso a la información digital

y se dará intervención a la Dirección de Asuntos Jurídicos del INCUCAI

para que evalúe, de corresponder, las acciones a seguir en el ámbito

administrativo, civil o penal.

La presente política debe ser interpretada armónicamente con el plexo

normativo vigente a nivel local y con las demás políticas y reglamentos

dictados por el INCUCAI. En caso de conflicto de interpretación se

resolverá de buena fe, de conformidad a los fines perseguidos y de

acuerdo con los principios generales del derecho.

El Comité de Seguridad de la Información del Instituto, creado por

Resolución INCUCAI N° 90/2010, podrá requerir en cualquier momento, la

readecuación del presente documento.