SECRETARÍA

GENERAL

Resolución 549/2022

RESOL-2022-549-APN-SGP

Ciudad de Buenos Aires, 18/08/2022

VISTO el EX-2022-76987534- -APN-CGD#SGP, el Decreto N° 50 del 19 de

diciembre de 2019 y sus modificatorios, la Decisión Administrativa N°

641 del 25 de junio de 2021; la Disposición N° 1 de la Dirección

Nacional de Ciberseguridad de la JEFATURA DE GABINETE DE MINISTROS del

14 de febrero de 2022, y

CONSIDERANDO

Que a través de la Decisión Administrativa N° 641/21 se aprobaron los

“REQUISITOS MINIMOS DE SEGURIDAD DE LA INFORMACIÓN PARA LOS ORGANISMOS

DEL SECTOR PÚBLICO NACIONAL”, que son aplicables a todas las entidades

y jurisdicciones comprendidas en el inciso a) del art. 8° de la ley

24.156 de Administración Financiera y de los Sistemas de Control del

Sector Público Nacional y sus modificatorias.

Que la mencionada norma establece, entre otras obligaciones, que los

organismos comprendidos deben implementar una Política de Seguridad de

la Información, con el fin de proteger adecuadamente los activos

tecnológicos esenciales para el desenvolvimiento de la jurisdicción.

Que conforme lo normado por el artículo 3° de la Decisión

Administrativa N° 641/21, las entidades y jurisdicciones del Sector

Público Nacional comprendidos en la norma deben aprobar un Plan de

Seguridad en el cual se establezcan los plazos de cumplimiento de cada

uno de los requisitos mínimos de seguridad de la información

contemplados en el Anexo IF-2021-50348419-APN-SSTIYC#JGM aprobado por

aquélla.

Que asimismo, el Punto V del Anexo mencionado en el considerando

precedente, establece que la Política de Seguridad de la Información

debe ser aprobada por las máximas autoridades del organismo e informada

a la Dirección Nacional de Ciberseguridad de la JEFATURA DE GABINETE DE

MINISTROS.

Que mediante la Disposición N° 1/22 la Dirección Nacional de

Ciberseguridad de la JEFATURA DE GABINETE DE MINISTROS aprobó el

“Modelo Referencial de Política de Seguridad de la Información”

(IF-2022-09912113-APN-DNCIB#JGM) para ser utilizado como base para su

implementación por los organismos alcanzados por la Decisión

Administrativa N° 641/21, debiendo ser interpretado como un aporte y

una guía en materia de seguridad de la información y adaptado a la

realidad, competencias y recursos de cada organismo.

Que en un contexto marcado por el incremento de la actividad maliciosa

en general, amenazas y vulnerabilidades que ponen en riesgo los activos

de información, el diseño y adopción de una Política de Seguridad de la

Información brinda un marco adecuado para proteger la infraestructura y

garantizar la continuidad de las operaciones de la jurisdicción.

Que asimismo resulta necesario que los principios que integran la

Política de Seguridad de la Información lleguen a formar parte de la

cultura organizacional mediante su activa difusión, consolidación y

cumplimiento de todas las unidades organizativas que integran la

jurisdicción.

Que el Comité de Control de Seguridad Informática creado por la

RESOL-2022-371-APN-SGP en el ámbito de la SECRETARIA GENERAL de la

PRESIDENCIA DE LA NACIÓN ha prestado conformidad de manera unánime a la

Política de Seguridad de la Información propuesta por la Dirección de

Seguridad Informática de la Dirección General de Tecnología Informática

y Telecomunicaciones dependiente de la Subsecretaría de Coordinación de

esta SECRETARÍA GENERAL de la PRESIDENCIA DE LA NACIÓN.

Que la presente medida no implica erogación presupuestaria para la

jurisdicción.

Que ha tomado la intervención de su competencia la Dirección General de

Asuntos Jurídicos de la SECRETARÍA GENERAL de la PRESIDENCIA DE LA

NACIÓN.

Que la presente medida se dicta en virtud de las facultades conferidas

por el Decreto N° 50/19 y la Decisión Administrativa N° 641/21.

Por ello,

EL SECRETARIO GENERAL DE LA PRESIDENCIA DE LA NACIÓN

RESUELVE:

ARTICULO 1°.- Apruébase la “POLITICA DE SEGURIDAD DE LA INFORMACIÓN DE

LA SECRETARÍA GENERAL DE LA PRESIDENCIA DE LA NACIÓN” obrante en el

IF-2022-85903213-APN-DSI#SGP que como Anexo forma parte integrante de

la presente medida.

ARTÍCULO 2°.- Establécese que la política aprobada por el artículo 1°

de la presente será de aplicación obligatoria en el ámbito de la

SECRETARÍA GENERAL de la PRESIDENCIA DE LA NACIÓN.

ARTÍCULO 3°.- Delégase en la Subsecretaría de Coordinación de esta

SECRETARÍA GENERAL de la PRESIDENCIA DE LA NACIÓN la facultad de

actualizar y de dictar las normas aclaratorias y complementarias que

resulten necesarias respecto de la “POLITICA DE SEGURIDAD DE LA

INFORMACIÓN DE LA SECRETARÍA GENERAL DE LA PRESIDENCIA DE LA NACIÓN”

aprobada mediante el artículo 1° de la presente medida y la de aprobar

el Plan de Seguridad a ser elaborado de conformidad con lo dispuesto

por el artículo 3° de la Decisión Administrativa N° 641/21.

ARTÍCULO 4°.- Encomiéndase a la Dirección de Seguridad Informática de

la Dirección General de Tecnología Informática y Telecomunicaciones

dependiente de la Subsecretaría de Coordinación de esta SECRETARÍA

GENERAL de la PRESIDENCIA DE LA NACIÓN la revisión anual de la política

aprobada por el artículo 1° de la presente medida.

ARTÍCULO 5°.-Comuníquese a la Dirección Nacional de Ciberseguridad de

la JEFATURA DE GABINETE DE MINISTROS.

ARTÍCULO 6°.- Publíquese, dese a la DIRECCIÓN NACIONAL DEL REGISTRO

OFICIAL y archívese.

Julio Fernando Vitobello

NOTA: El/los Anexo/s que integra/n este(a) Resolución se publican en la

edición web del BORA -www.boletinoficial.gob.ar-

e. 22/08/2022 N° 64784/22 v. 22/08/2022

(Nota

Infoleg:

Los anexos referenciados en la presente norma han sido extraídos de la

edición web de Boletín Oficial)

POLÍTICA

DE SEGURIDAD DE LA INFORMACIÓN

SECRETARÍA GENERAL DE LA PRESIDENCIA

DE LA NACIÓN

La Secretaría General de la Presidencia de la Nación en cumplimiento de

la Decisión Administrativa N° 641/2021, establece la presente Política

de Seguridad de la Información (PSI), que define las directrices

orientadas a resguardar la confidencialidad, integridad y

disponibilidad de la información, protección de los recursos

tecnológicos y la continuidad de las operaciones de la Secretaría

General de la Presidencia de la Nación, de conformidad con las leyes y

normativas vigentes.

Las directrices son las que a continuación se mencionan.

Políticas de Seguridad y Normativas de

Seguridad de la información

Se establece la “Política de Seguridad de Información” (PSI), aprobada

por el Señor Secretario General de la Presidencia Nación, y obligatoria

para el todo el personal que presta servicios en la SGP.

Se promueve el dictado de la “Política de Uso Aceptable de los Recursos

de Tecnología de la Información” (PUA), la cual establecerá las normas

de conducta razonable, que deben observar los agentes y funcionarios en

el ámbito de la Secretaría General de la Presidencia de la Nación,

cuando utilicen los recursos tecnológicos puestos a su disposición para

el desempeño de sus tareas.

Sobre esta base, serán aprobadas normas específicas, procedimientos,

lineamientos y manuales que complementarán y fortalecerán la política

de seguridad de la información del Organismo.

Política Organizativa

Se conforma el Comité de Control de Seguridad Informática que estará

integrado por Directores/as Generales y Subsecretarios/as. Tendrá a su

cargo -entre otras funciones- las de revisar y proponer al Secretario

General la aprobación de la política de seguridad de la información y

sus actualizaciones e impulsar su implementación.

La función de Responsable de la Seguridad de la Información se asigna

al titular de la Dirección de Seguridad Informática -área con

competencia en la materia-, que tiene a su cargo las funciones

relativas a la seguridad de los sistemas de información y procesos de

la Secretaría General de la Presidencia de la Nación, así como también

ejerce la supervisión de todos los aspectos inherentes a la seguridad

tratados en la presente política. Asimismo, elaborará, propondrá y

elevará al Comité de Control de Seguridad Informática para su

aprobación posterior, la política de seguridad de la información y sus

actualizaciones.

Dicha asignación de funciones debe ser comunicada a la Dirección

Nacional de Ciberseguridad de la Secretaría de Innovación Pública,

dependiente de la Jefatura de Gabinete de Ministros.

Se establecen responsables del cumplimiento de los distintos procesos

de seguridad. Se designan, propietarios de la información y

propietarios de activos, quienes serán responsables por el resguardo de

los mismos.

Se promueve el contacto con otros organismos públicos y entidades

privadas para el intercambio de experiencias en materias de seguridad,

con el objeto de actualizar y profundizar en los conocimientos

relativos a seguridad y promover la capacitación continua en la materia.

Todos los Planes de Seguridad deben ser remitidos a la Dirección

Nacional de Ciberseguridad de la Secretaría de Innovación Pública,

dependiente de la Jefatura de Gabinete de Ministros.

Política de Recursos Humanos

Toda persona que desempeñe tareas en el ámbito de la SGP deberá

manifestar en forma expresa su aceptación de los documentos “Acuerdo de

Confidencialidad” y “PUA” y deberá proceder a la devolución de activos

al finalizar el vínculo laboral con la Secretaría General de la

Presidencia de la Nación.

Los funcionarios a cargo de las diversas dependencias de la SGP serán

los encargados de velar por el cumplimiento de las normativas vigentes,

asumiendo el compromiso de concientizar y capacitar al personal en

temas referidos a las políticas, procedimientos y buenas prácticas en

seguridad informática

Se prevén sanciones a todo agente o funcionario que viole las

políticas, normativas y procedimientos de seguridad vigentes.

Política de Gestión de Activos

Se establece la identificación, clasificación y criticidad de los

activos de información, físicos y de recursos humanos, mediante un

inventario actualizado, designándose responsable de los mismos a los

Propietarios de Activos.

Se identifican, documentan y definen normativas de uso de los activos

de tecnología según las pautas declaradas en la PUA.

Se definen directrices de clasificación, etiquetado y manipulación de

activos de información.

Se establece que el tratamiento de la información, respecto a su

almacenamiento, transporte y eliminación se realizará de forma segura.

Política de Control de Accesos

Con el objetivo de asegurar el adecuado uso de la información y los

recursos tecnológicos de la Secretaría General de la Presidencia de la

Nación, se establecen pautas y procedimientos que reglamentan la

gestión de usuarios y la gestión de permisos de acceso a la información

y a los recursos tecnológicos de la Secretaría General de la

Presidencia de la Nación.

El acceso a la información se restringe, en concordancia con la

clasificación de la misma, sobre la base de la premisa rectora: “Todo

acceso está prohibido, a menos que se permita explícitamente”.

Se establece la gestión segura de las contraseñas, como también las

responsabilidades de los usuarios, sobre el uso de las mismas.

Se monitorea, inspecciona y controla, el tráfico de datos en las redes

de la Secretaría General de la Presidencia de la Nación, como también

toda comunicación externa entrante hacia las redes de la Secretaría

General de la Presidencia de la Nación y toda comunicación saliente

hacia internet con el objeto de verificar que no se violen las

políticas de seguridad establecidas.

Política de Criptografía

Se establece el uso de la criptografía para asegurar la información y

las comunicaciones, como ser contraseñas, almacenamiento de las copias

de resguardo, cifrado de dispositivos móviles, servicios expuestos a

internet y transmisión de datos, dentro y fuera del ámbito de la

Secretaría General de la Presidencia de la Nación.

Política Físico y Ambiental

El control de ingreso físico a las dependencias de la SGP tendrá por

objeto evitar el acceso no autorizado, el posible daño a las

instalaciones o interferencias en las actividades de la Secretaría

General de la Presidencia de la Nación. Se definen, además, perímetros

de seguridad y controles, para proteger las áreas consideradas

críticas, considerando que su mal funcionamiento o puesta fuera de

servicio, pueda entorpecer el normal desempeño de los sistemas de

información de la Secretaría General de la Presidencia de la Nación y/o

exponer información que administra dicha área.

Se asegura la continuidad operacional del suministro de energía

eléctrica y del control ambiental en el centro de procesamiento de

datos y sala de comunicaciones, como también la existencia de controles

de seguridad para asegurar la protección del cableado de transmisión de

datos.

Se realiza el mantenimiento periódico del equipamiento informático,

control de su entrada y salida de las dependencias de la Secretaría

General de la Presidencia de la Nación y destrucción segura cuando el

equipamiento no pueda ser reutilizado, con el objeto de no exponer

información residual, considerada privada o confidencial en el equipo

informático.

Se adopta la política de escritorios limpios, con el objeto de proteger

documentación en papel u otro medio de almacenamiento de información

que pudiera existir en el área de trabajo, evitando de este modo su

pérdida y divulgación no deseada.

Se adopta la política de pantallas limpias, a fin de reducir los

riesgos de acceso no autorizado a un equipo informático desatendido.

Política de Seguridad en las

Operaciones

Se establece la evaluación periódica de las necesidades de capacidad

operacional de los sistemas y la proyección de futuras demandas, con el

objeto de garantizar que el crecimiento no ponga en riesgo las

actividades operativas ante la falta de recursos.

Se implementan procedimientos para gestionar tareas operativas

designando responsables para la ejecución de las mismas.

En los procesos de desarrollo de software, se definen entornos

separados entre sí, desarrollo, pruebas funcionales, pruebas de

seguridad y producción, con el objeto de generar sistemas seguros.

Se protegen los sistemas tecnológicos contra todo tipo de código

malicioso, mediante la ejecución de análisis periódicos preventivos y

controles de detección en las estaciones de trabajo, servidores,

conexiones de internet y correo electrónico.

La información y los sistemas se resguardan mediante la generación de

copias de seguridad de manera periódica y programada.

Se monitorean, registran y auditan los eventos de los usuarios y

sistemas, respecto de accesos, fallas, instalación y ejecución de

software, alertas de seguridad y cualquier otra actividad relevante.

La instalación de software está supeditada conforme a los

procedimientos, autorizaciones, conformidades y pruebas previas

pertinentes.

Se evalúa el grado de riesgo de los sistemas publicados, mediante

pruebas periódicas de evaluación de vulnerabilidades e informes de

remediación y mejoría.

Política en la Gestión de

Comunicaciones

Se monitorea, controla, segrega y restringe el tráfico, el acceso,

independientemente del medio de transmisión implementado, en todas las

redes de datos que integran la infraestructura de comunicaciones de la

SGP.

Se considera el correo electrónico como un servicio crítico, por lo

cual se implementan medidas de protección para su funcionamiento

continuo y de manera eficiente.

La utilización de servicios de internet, es monitoreada y controlada,

con el objeto de evitar que el uso indebido de dichos servicios,

afecten el rendimiento de la infraestructura de comunicaciones o pongan

en riesgo la seguridad de la misma. En consecuencia, tanto el uso de

internet como el del correo electrónico laboral, estarán sujetos a las

condiciones de uso descriptas en la PUA.

Política de Adquisición, Desarrollo y

Mantenimiento de Sistemas

En toda adquisición de sistemas informáticos, como también en todos los

proyectos de desarrollo de software, tanto propios o de terceros, se

establece la inclusión de requerimientos de seguridad. Se considerará a

la seguridad de la información como una parte integral en los ciclos de

vida de los procesos de desarrollo y adquisición.

Se protegen todos los sistemas expuestos a internet contra actividades

fraudulentas, modificaciones y divulgación de datos no autorizados,

intercepción, vulneración de la confidencialidad, suplantación de

identidad o cualquier otra amenaza existente.

Se realizan pruebas de evaluación de vulnerabilidades en los sistemas e

infraestructura de la SGP, con el objeto de detectar debilidades para

luego remediarlas.

Se usan datos de prueba de manera segura y siguiendo requisitos de

seguridad estipulados en los entornos de desarrollo y pruebas

funcionales y de seguridad.

Política en Relación a los Proveedores

Se establecen requisitos de seguridad para proteger los activos de

información de la SGP a los que tienen acceso los proveedores, como

también los riesgos asociados a los servicios provistos por parte de

terceros.

Se controlan las implementaciones de los proveedores, se monitorea su

cumplimiento y la gestión en los cambios, con el fin de asegurar que

los servicios que se presten, cumplan con todos los requerimientos

acordados previamente con los proveedores en el marco de la presente.

Política de Gestión de Incidentes de

Seguridad

Todo el personal de la SGP, es responsable de informar los incidentes

de seguridad que se detecten, como también de comunicar las fallas o

debilidades que adviertan en el uso regular de los sistemas

tecnológicos.

Se establecen responsabilidades y procedimientos para gestionar los

incidentes de seguridad, con el fin de garantizar una respuesta rápida,

eficaz y sistemática, ante la aparición de los mismos.

Se podrán iniciar los procedimientos sumariales contemplados en la

normativa vigente de la Administración Publica Nacional, a los

empleados que violen la Política de Seguridad de la Información y la

Política de Uso Aceptable de los Recursos de Tecnología de la

Información.

Cuando la respuesta a un incidente de seguridad de la información,

implique medidas administrativas o judiciales se establecerán

procedimientos complementarios de identificación, adquisición y

almacenamiento de evidencia forense.

Política de Gestión de la Continuidad

A fin de contrarrestar la aparición de incidentes, se desarrollan e

implantan planes de contingencia para asegurar la continuidad de los

procesos de la Secretaría General de la Presidencia de la Nación, para

que las operaciones se puedan restaurar en los plazos requeridos y

manteniendo los requerimientos de seguridad.

Política de Cumplimiento

Se promueve el conocimiento y estricta observación de las leyes

relacionadas a la propiedad intelectual, protección de datos

personales, firma digital, delitos informáticos, así como también todo

el marco normativo interno de seguridad de la información. Para lo cual

se establece realizar revisiones de cumplimiento y de auditoría en los

sistemas de información, infraestructura tecnológica y en los procesos

existentes.

1. Introducción

Si bien el uso de las actuales tecnologías informáticas, permiten

procesar grandes cantidades de información, estas tecnologías están

expuestas a múltiples amenazas, más aún, cuando no se cuenta con una

correcta gestión de la seguridad de la información.

La Política de Seguridad de la Información (PSI), nos brinda un marco

para proteger la información y garantizar la continuidad de las

operaciones de los sistemas de información, asegurando de este modo el

cumplimiento eficiente de los objetivos de la Secretaría General de la

Presidencia de la Nación, siendo para ello necesario, el compromiso

manifiesto de las máximas autoridades de la Secretaría General de la

Presidencia de la Nación y de los titulares de todas las unidades

organizativas, para promover la difusión, consolidación y cumplimiento

de la política de seguridad adoptada, con el fin que estos principios

lleguen a formar parte de la cultura organizacional.

La presente Política de Seguridad de la Información (PSI) será

utilizada como base para establecer un conjunto de normas,

procedimientos, lineamientos y guías acordes a los procesos que se

llevan adelante en el organismo, su plataforma tecnológica y demás

recursos de los que disponga.

1.1 Alcance

La presente Política de Seguridad de la Información se dicta en

cumplimiento de las disposiciones legales vigentes y deberá ser

conocida y cumplida por todo el personal de la Secretaría General de la

Presidencia de la Nación - funcionarios y personal-, sea cual fuere su

nivel escalafonario, su situación de revista o modalidad contractual.

Esta Política se aplica en todo el ámbito de la Secretaría General de

la Presidencia de la Nación, a todos sus recursos y a la totalidad de

los procesos, ya sean estos internos, externos o vinculado a través de

acuerdos o contratos con terceros.

1.2 Objetivo

El objetivo de la presente política, es proteger los activos de

información y los recursos tecnológicos de la Secretaría General de la

Presidencia de la Nación, que se utilizan en la recopilación,

procesamiento, almacenamiento y transmisión frente a amenazas internas

o externas, pudiendo ser estas deliberadas o accidentales, mediante la

implementación de un adecuado conjunto de controles, que incluyen,

políticas, procesos, procedimientos, estructura organizacional,

funciones de software y hardware, identificación de recursos y partidas

presupuestarias necesarias para alcanzar dichos objetivos.

2. Lineamientos

2.1 Principios

La presente política se basa en principios básicos que rigen la

Seguridad de la Información y principalmente en la confidencialidad,

integridad y disponibilidad de la información, así como en el principio

de la continuidad operacional.

2.2 Responsabilidad

Es responsabilidad de la Secretaría General de la Presidencia de la

Nación dar a conocer e implementar la Política de Seguridad de la

Información, como parte de sus herramientas de gobierno y gestión. Así

también debe promover y dar efectivo cumplimiento a los estándares,

procedimientos y lineamientos que garanticen su acatamiento.

2.3 Acatamiento

La presente Política de Seguridad de la Información, expresa

declaraciones respecto a temáticas inherentes a la seguridad que

resultan de cumplimiento obligatorio, motivo por el cual la

terminología utilizada es de imperativo acatamiento.

2.4 Excepciones

Todas las excepciones a la Política de Seguridad de la Información,

deberán ser formalmente documentadas, registradas y revisadas.

La excepción al cumplimiento de la presente Política de Seguridad será

solicitada expresamente por el Responsable de la Dirección interesada y

el Responsable de la Seguridad de la Información (RSI) decidirá, antes

de su implementación, si así correspondiera.

2.5 Marco Legal

Todas las definiciones de la presente Política de Seguridad de la

Información son concordantes con la legislación vigente, en especial:

• Propiedad Intelectual, Ley N° 11.723

• Marco Legal de las Estadísticas Oficiales, Ley N° 17.622

• Procedimientos Administrativos, Ley N° 19.549

• Ética en el Ejercicio de la Función Pública, Ley N° 25.188

• Protección de Datos Personales, Ley N° 25.326

• Firma Digital, Ley N° 25.506

• Delitos Informáticos, Ley N° 26.388

• Decisión Administrativa N° 641/2021

• Disposición N° 1/2022 de la Dirección Nacional de Ciberseguridad

Como también a los estándares internacionalmente aceptados para la

práctica de seguridad de la información, particularmente respecto de:

• Norma ISO/IEC 27002:2013 Código

de Buenas Prácticas de Controles para la Seguridad de la Información.

3. Términos y Definiciones

Se entiende a la seguridad de la información como la preservación de

los siguientes principios:

• Confidencialidad: la garantía que la

información sea accesible sólo a aquellas personas autorizadas a tener

acceso a la misma.

• Integridad: se

salvaguarda la precisión, exactitud y totalidad de la información y los

métodos de procesamiento.

• Disponibilidad: se garantiza

que los usuarios autorizados tengan acceso a la información y a los

recursos relacionados con la misma, toda vez que lo requieran.

• Adicionalmente, deben considerarse los principios de:

• Autenticidad: asegura la

validez de la información en tiempo, forma y distribución. Asimismo, se

garantiza el origen de la información, validando al emisor para evitar

suplantación de identidades.

• Auditabilidad: define que

todos los eventos de un sistema deben poder ser registrados para su

control posterior.

• Confiabilidad de la

Información: la información generada debe ser adecuada para sustentar

la toma de decisiones y la ejecución de las misiones y funciones.

• Legalidad: todo acto de los

órganos del Estado debe encontrarse fundado y motivado por el derecho

vigente.

• No repudio: se refiere a

evitar que una entidad que haya enviado o recibido información alegue

ante terceros que no la envió o recibió.

• Protección a la duplicación:

consiste en asegurar que una transacción sólo sea realizada una vez, a

menos que se especifique lo contrario. Impide que se grabe una

transacción para luego reproducirla, con el objeto de simular múltiples

peticiones del mismo remitente original.

A los efectos de una correcta interpretación de la presente política,

se realizan las siguientes definiciones:

• Activo:

Información, conocimiento sobre los procesos, el personal, hardware,

software y cualquier otro recurso involucrado en el tratamiento de los

datos, que tenga valor para la organización.

• Amenaza: Es toda acción

potencial o incidente no deseado que puede ocasionar daño o pérdida a

un sistema o a la organización.

• Archivo, registro, base o banco de

datos:

indistintamente, designan al conjunto organizado de datos que sean

objeto de tratamiento o procesamiento, electrónico o no, cualquiera que

fuere la modalidad de su formación, almacenamiento, organización o

acceso.

• Ataque: intentar destruir,

exponer, alterar, deshabilitar, robar u obtener acceso no autorizado o

hacer uso de un activo en forma no autorizada.

• Autenticador: Es un tipo de

dispositivo portátil, que es usado para verificar la identidad de un

individuo que desea utilizar un servicio en particular, también

conocido como token de autenticación.

• Backbone: Cableado troncal

de

la red de datos, también denominado cableado vertical, que realiza la

interconexión entre la sala principal de comunicaciones y cada uno de

los gabinetes de comunicación, distribuidos en un cada uno de los pisos

de un edificio.

• Código Malicioso: Programa

malicioso, también llamado código maligno, software malicioso, software

dañino o software malintencionado, el cual hace referencia a cualquier

tipo de software que trata de infiltrarse sin el consentimiento del

usuario para robar información, dañar el sistema afectado o hacer uso

de los recursos informáticos para afectar a otros sistemas.

• Comité o Consejo de Seguridad de la

Información:

Es un cuerpo integrado por representantes de las áreas sustantivas de

la Secretaría General de la Presidencia de la Nación, que tiene como

objetivo garantizar el apoyo, implementación y seguimiento de lo

propuesto en la presente.

• Continuidad operacional:

Refiere a la continuidad de los procesos de gestión en la Secretaría

General de la Presidencia de la Nación y su recuperación ante la

ocurrencia de un evento o incidencia.

• Contramedida: Es un medio

para gestionar el Control de riesgo.

• Control: Es un medio para

gestionar el riesgo, incluyendo políticas, procedimientos, directrices,

prácticas o estructuras organizacionales, las cuales pueden ser de

naturaleza administrativa, técnica, de gestión o legal. Utilizado

también como sinónimo de salvaguarda o de contramedida.

• Control de acceso:

autorización o restricción de acceso a los activos, según el rol y la

seguridad.

• Responsable de la Seguridad de la

Información (RSI):

Será el Director de Seguridad Informática de la Dirección General de

Tecnología Informática y Telecomunicaciones de la Secretaría General de

la Presidencia de la Nación, con el fin de garantizar la implementación

de las iniciativas de seguridad presentes y futuras.

• Criptografía: disciplina que

busca ocultar el contenido semántico o significado de cierta

información y de dicha manera proporcionarle confidencialidad,

integridad, no repudio y autenticidad.

• Datos personales:

información de cualquier tipo referida a personas humanas o de

existencia ideal determinadas o determinables.

• Datos sensibles: datos

personales que revelan origen racial y étnico, opiniones políticas,

convicciones religiosas, filosóficas o morales, afiliación sindical e

información referente a la salud o a la vida sexual.

• Disociación de datos: Todo

tratamiento de datos personales de manera que la información obtenida

no pueda asociarse a persona determinada o determinable.

• Escrow: Es un tipo de

contrato en el cual, las partes, se comprometen a usar los servicios de

un tercero como depositante de los bienes que ofrece cada uno de ellos.

Transfiriendo el bien a la otra parte solo si se cumplen las

condiciones establecidas previamente.

• Evaluación de Riesgos: Se

refiere a la evaluación de las amenazas y vulnerabilidades relativas a

la información y a las instalaciones de procesamiento de la misma, la

probabilidad de que ocurran y su potencial impacto en la operatoria de

la Secretaría General de la Presidencia de la Nación.

• Evento: ocurrencia o cambio

de un conjunto particular de circunstancias.

• Gestión de Riesgos: Son las

actividades implementadas para dirigir y controlar una organización en

lo que concierne al riesgo. La gestión de riesgos usualmente incluye la

evaluación de riesgos, el tratamiento de riesgos, la aceptación de

riesgos y la comunicación de riesgos.

• Identificación de riesgos:

proceso de búsqueda, reconocimiento y descripción de riesgos. La

identificación de riesgos implica la identificación de fuentes de

riesgo, eventos, sus causas y sus posibles consecuencias.

• Incidente de Seguridad: Es

un

evento adverso en un sistema o red de computadoras, que puede

comprometer la confidencialidad, integridad y/o disponibilidad de la

información. Puede ser causado por la explotación de alguna

vulnerabilidad y que amenaza y/o intenta violar los mecanismos de

seguridad existentes.

• Información: Se refiere a

toda comunicación o representación de conocimiento como datos, en

cualquier forma, con inclusión de formas textuales, numéricas,

gráficas, cartográficas, narrativas o audiovisuales, y en cualquier

medio, ya sea magnético, en papel, en pantallas de computadoras,

audiovisual u otro.

• Infraestructura crítica: En

el marco del presente se define como infraestructura tecnológica o

comunicaciones

• Malware: Código o software

Malicioso diseñado para infiltrarse en un dispositivo sin el

conocimiento del usuario.

• Propietario de la Información:

En el marco del presente se define a la persona responsable de la

integridad, confidencialidad y disponibilidad de una cierta información.

• Remediación: Proceso que

conduce al restablecimiento total o parcial del nivel de seguridad de

un sistema, producto de la implementación de una contramedida que

disminuye, mitiga o elimina una amenaza.

• Responsable de Seguridad de la

Información:

Es el responsable de supervisar el cumplimiento de la presente Política

y de asesorar en materia de Seguridad de la Información a los

integrantes de la SGP que lo requieran.

• Riesgo: Es la combinación de

la probabilidad de ocurrencia de una amenaza y su impacto si la misma

tuviera éxito. Efecto de la incertidumbre sobre los objetivos.

• Seguridad de la Información:

preservación de la confidencialidad, integridad y disponibilidad de la

información, en adición también de otras propiedades como

autenticación, autorización, privacidad, registro de actividad, no

repudio y confiabilidad pueden ser también consideradas.

• Sistema de Gestión de Seguridad de

Datos Personales:

Sistema de gestión general para establecer, implementar, operar,

monitorear, revisar, mantener y mejorar el tratamiento y seguridad de

los datos personales en función del riesgo de los activos y de los

principios básicos de licitud, consentimiento, información, calidad,

finalidad, lealtad, proporcionalidad y responsabilidad, previstos en la

Ley N° 25.356 y Decreto Reglamentario.

• Sistema de Información:

Se refiere a un conjunto independiente de recursos de información

organizados para la recopilación, procesamiento, mantenimiento,

transmisión y difusión de información según determinados

procedimientos, tanto automatizados como manuales.

• Tecnología de la Información:

Se refiere al hardware y software operados por la Secretaría General de

la Presidencia de la Nación o por un tercero que procese información en

su nombre, para llevar a cabo una función propia de la Secretaría

General de la Presidencia de la Nación, sin tener en cuenta la

tecnología utilizada, ya se trate de computación de datos,

telecomunicaciones u otro tipo.

• Titular de los datos:

toda persona humana o jurídica cuyos datos sean objeto de tratamiento.

• Tratamiento de Riesgos:

Se refiere al proceso de selección e implementación de controles para

modificar el riesgo.

• Vulnerabilidad: Es una

debilidad existente en un activo que puede ser aprovechada por una

amenaza producto de un defecto o mala configuración.

4. Organización del documento Política

de Seguridad de la Información

Siguiendo los lineamientos contemplados en el Anexo I “REQUISITOS

MÍNIMOS DE SEGURIDAD DE LA INFORMACIÓN PARA LOS ORGANISMOS DEL SECTOR

PÚBLICO NACIONAL” aprobado por la Decisión Administrativa N° 641/21, se

establecen catorce (14) directrices para organizar la presente Política

de Seguridad de la Información:

• Gestión de las Políticas y

Normativas de Seguridad

• Política Organizativa

• Política de Recursos Humanos

• Política de Gestión de Activos

• Política de Control de Accesos

• Política de Criptografía

• Política Físico y Ambiental

• Política de Seguridad en las Operaciones

• Política en la Gestión de la Comunicación

• Política de Adquisición, Desarrollo y Mantenimiento de Sistemas

• Política en Relación a los Proveedores

• Política de Gestión de Incidentes de Seguridad

• Política de Gestión de la Continuidad

• Política de Cumplimiento

5. Gestión de Políticas y Normativas

de Seguridad

Objetivo

Proteger los recursos de información de la Secretaría General de la

Presidencia de la Nación y la tecnología utilizada para su

procesamiento, frente a amenazas, internas o externas, deliberadas o

accidentales, con el fin de asegurar el cumplimiento de la

confidencialidad, integridad, disponibilidad, legalidad y confiabilidad

de la información.

Proporcionar a la Secretaría General de la Presidencia de la Nación, la

dirección y soporte para la seguridad de la información en concordancia

con los requerimientos y las leyes y regulaciones relevantes. se

establecerá claramente la dirección de la política en línea con los

objetivos.

5.1 Políticas y Normativas de Seguridad

5.1.1 Política de Seguridad de la

Información

La presente Política de Seguridad de la Información, una vez aprobada

por el Señor Secretario General de la Presidencia de la Nación, entrará

en vigencia a partir del día siguiente de su publicación en el Boletín

Oficial.

5.1.2 Políticas y Normativas

Complementarias

La “Política de Uso Aceptable de los Recursos de Tecnología de la

Información” (PUA), establecerá las normas de conducta razonable, que

deben observar los funcionarios y agentes de la Secretaría General de

la Presidencia de la Nación cuando utilicen los recursos informáticos

puestos a su disposición, con la finalidad de minimizar riesgos

producto del mal uso de los mismos. De la misma manera, podrán existir

otra serie de políticas y normativas más detalladas, aplicables en

áreas específicas.

Por ello se establecerán las siguientes jerarquías respecto a la

documentación de seguridad, a fin de garantizar que los objetivos y

medidas establecidos en la presente política de seguridad cuente con un

orden establecido:

• Primer

nivel: Política de Seguridad de la Información.

• Segundo nivel: Política de

Uso Aceptable de los Recursos de Tecnología de la Información y otras

políticas y normativas.

• Tercer nivel: Documentación

de buenas prácticas, recomendaciones y guías de apoyo referidos a

aspectos de seguridad de la información.

• Cuarto nivel: Procedimientos

de seguridad.

5.1.3 Revisión de Políticas

La Política de Seguridad de la Información y la Política de Uso

Aceptable de los Recursos de Tecnología de la Información, deberán ser

revisadas cada 12 meses, contados a partir de la fecha de su

publicación, o cuando ocurran cambios significativos referidos a las

políticas adoptadas y deban ser aprobadas por el Responsable de la

Seguridad de la Información.

La Política de Seguridad de la Información y la Política de Uso

Aceptable de los Recursos de Tecnología de la Información deben poseer

un responsable de las actividades de desarrollo, evaluación y revisión

de la política.

La actividad de revisión debe incluir las oportunidades de mejoras, en

respuesta a los cambios, entre otros, organizacionales, normativos o

tecnológicos.

6. Política Organizativa

Objetivos

Administrar la seguridad de la información dentro de la Secretaría

General de la Presidencia de la Nación y establecer un marco gerencial

para iniciar y controlar su implementación, así como para la

distribución de funciones y responsabilidades.

Fomentar la consulta y cooperación con Organismos especializados para

la obtención de asesoría en materia de seguridad de la información.

Garantizar la aplicación de medidas de seguridad adecuadas en los

accesos de terceros a la información de la Secretaría General de la

Presidencia de la Nación.

6.1 Organización Interna

6.1.1 Compromiso del Comité de Control

de Seguridad Informática

El Comité de Control de Seguridad Informática de la SGP se compromete

con la seguridad de la información a través de una orientación clara,

mostrando compromiso, asignando roles y asumiendo las responsabilidades

establecidas en el presente.

Revisará y previa conformidad, propondrá al Secretario General la

aprobación de la política de seguridad de la información, que fuera

elevada previamente por el Responsable de la Seguridad de la

Información. Así también, revisará los beneficios de su implementación.

La seguridad de la información es responsabilidad de la Secretaría

General de la Presidencia de la Nación compartida por todas las

Autoridades políticas y Directores Nacionales o Generales, Directores o

equivalentes, por lo cual se crea el Comité de Control de Seguridad

Informática, quien cumplirá la función de impulsar la implementación de

la presente Política.

Se crea el Comité de Control de Seguridad Informática, integrado por

los responsables de las siguientes Direcciones y Subsecretarías:

• Subsecretaría de Coordinación

• Dirección General de Tecnología Informática y

Telecomunicaciones de la Subsecretaría de Coordinación

• Dirección General de Asuntos Jurídicos de la Subsecretaría de

Coordinación

• Administración de Servicios Generales de la Subsecretaría de

Planificación General

• Dirección General de Recursos Humanos de la Subsecretaría de

Coordinación

• Dirección General de Administración de la Subsecretaría de

Coordinación

El Comité presentará la evolución de los planes, programas y objetivos

para su aprobación y apoyo.

El Comité de Control de Seguridad Informática tendrá entre sus

funciones:

a) Revisar y previa conformidad,

proponer al Señor Secretario General de la Presidencia de la Nación

para su aprobación, la Política de Seguridad de la Información y las

funciones generales en materia de Seguridad de la Información.

b) Analizar las actualizaciones a la Política de Seguridad de la

Información propuestas por el Responsable de la Seguridad de la

Información y previa conformidad, elevarlas para la aprobación del

Secretario General de la Presidencia de la Nación.

c) Monitorear cambios significativos en los riesgos que afectan a los

recursos de información frente a las amenazas más importantes.

d) Tomar conocimiento y supervisar la investigación y monitoreo de

aquellos incidentes relevantes relativos a la seguridad.

e) Evaluar y aprobar las principales iniciativas para incrementar la

seguridad de la información de acuerdo con las competencias y

responsabilidades asignadas a cada área.

f) Acordar y aprobar metodologías y procesos específicos relativos a la

seguridad de la información.

g) Garantizar que la seguridad sea parte del proceso de planificación

informática de la Secretaría General de la Presidencia de la Nación.

h) Evaluar e impulsar la implementación de controles específicos de

seguridad de la información para nuevos sistemas o servicios.

i) Promover la difusión y concientización de la seguridad de la

información dentro de la Secretaría General de la Presidencia de la

Nación.

j) Promover el apoyo y cooperación de los Directores Nacionales,

Generales y Coordinadores en toda implementación referida a la

seguridad de la información.

k) Tomar conocimiento y supervisar el proceso de administración de la

continuidad de la operatoria de los sistemas de tratamiento de la

información de la Secretaría General de la Presidencia de la Nación

frente a interrupciones imprevistas.

6.1.2 Responsable de la Seguridad de

la Información (RSI)

La “Dirección de Seguridad Informática” -área con competencia en la

materia conforme el Decreto N° 194/20- tiene a su cargo las funciones

relativas a la seguridad de los sistemas de información de la SGP y

procesos asociados, así como también se le asigna como Responsable de

la Seguridad de la Información la supervisión de todos los aspectos

inherentes a la seguridad tratados en la presente política.

En ese carácter, elabora, propone y eleva al Comité de Control de

Seguridad Informática para su aprobación posterior, la política de

seguridad de la información y sus actualizaciones. Asimismo, la

Dirección de Seguridad Informática, será responsable de que las

actividades de seguridad sean ejecutadas de conformidad con la Política

de Seguridad de la Información. Para ello, deberá:

a) Identificar cómo manejar las

no-conformidades.

b) Aprobar los procedimientos para la seguridad de la información.

Entre otros, la evaluación del riesgo y la clasificación de la

información.

c) Identificar cambios significativos en las amenazas y la exposición

de la información y los medios de procesamiento de la información ante

amenazas.

d) Promover la capacitación y concientización de la seguridad de la

información en los agentes de la Secretaría General de la Presidencia

de la Nación.

e) Evaluar la información recibida del monitoreo y revisar los

incidentes de seguridad de la información, y recomendar las acciones

apropiadas en respuesta a los incidentes de seguridad de información

identificados.

f) Implementar un Sistema de Gestión de Seguridad de la Información

(SGSI).

g) Identificar, evaluar y proponer el tratamiento de los riesgos y

amenazas a los que se expone la información y los recursos tecnológicos

con el de la Secretaría General de la Presidencia de la Nación

h) Controlar el acceso a los recursos de tecnológicos.

i) Detectar, analizar, remediar y recolectar evidencia forense de

incidentes de seguridad, ante actuaciones que ameriten intervención

administrativa o judicial.

j) Implementar el (COS) Centros de Operaciones de Seguridad se encargan

de realizar un seguimiento y analizar la actividad en redes,

servidores, puntos finales, bases de datos, aplicaciones, sitios web y

otros sistemas, buscando actividades anómalas que puedan ser

indicativas de un incidente o compromiso de seguridad.

k) Generar estándares, protocolos de Ciberseguridad de infraestructura

critica de la Secretaría General de la Presidencia de la Nación

l) Conformar un grupo de expertos responsable del desarrollo de medidas

preventivas y reactivas ante incidencias, releva y evaluará las

contingencias (CSIRT)

m) Elaborar planes estratégicos para liderar el abordaje de la

ciberseguridad, asegurando la implementación de los últimos avances en

tecnología para la protección de las Infraestructuras Críticas, de la

Secretaría General de la Presidencia de la Nación

n) Monitorear los servicios que brinda a través de la red de internet y

aquellos que se identifiquen como Infraestructura Crítica para la

prevención de posibles fallas de Seguridad a la Secretaria General de

la Nación

6.1.3 Asignación de Responsabilidades

de la Seguridad de la Información

Se asignarán responsabilidades en los

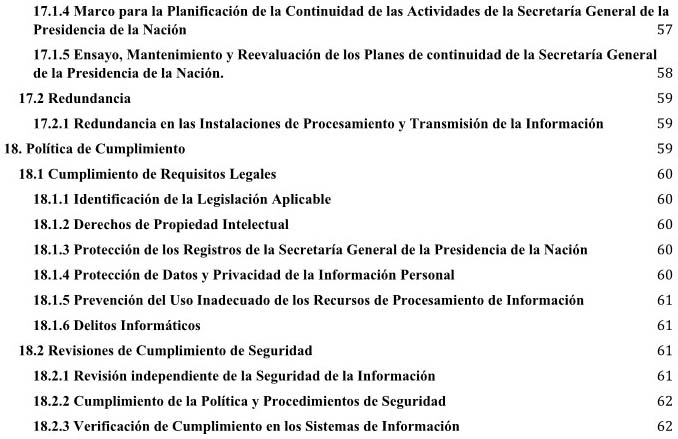

procesos de seguridad indicados en el presente cuadro:

6.1.4 Propietarios de la Información

Se designarán propietarios de la información que se procesa y almacena

en la Secretaría General de la Presidencia de la Nación a los

responsables de las Direcciones o Coordinaciones que utilizan dicha

información.

Si bien los propietarios de la información podrán delegar la

administración de sus funciones a personal idóneo, seguirán conservando

la responsabilidad sobre la misma.

La asignación de la responsabilidad de la información deberá ser

formalmente documentada y proporcionada al Responsable de la Seguridad

de la Información (RSI), debiendo registrarse descripción de la

información, propietario, procesos involucrados, área, recursos

asociados, responsable técnico y cualquier otra información que sea

relevante.

6.1.5 Autorización de Equipamiento

para Procesamiento de Información

Los nuevos recursos de procesamiento de información deberán ser

autorizados por la Dirección General de Tecnología Informática y

Telecomunicaciones en conjunto con el Responsable de la Seguridad de la

Información (RSI), a fin de garantizar que se cumplan todas las

Políticas y requerimientos de seguridad existentes.

El uso de recursos personales de procesamiento de información en el

lugar de trabajo puede ocasionar nuevas vulnerabilidades. En

consecuencia, su uso será evaluado y autorizado por la Dirección

General de Tecnología Informática y Telecomunicaciones en conjunto con

el Responsable de la Seguridad de la Información, siguiendo las

directrices del punto 6.2.2 Dispositivos Móviles Personales.

6.1.6 Acuerdo de confidencialidad

Se definirán, implementarán y revisarán regularmente los acuerdos de

confidencialidad o de no divulgación para asegurar la protección de la

información de la Secretaría General de la Presidencia de la Nación que

deberán ser firmados por la totalidad del personal de la Secretaría

General de la Presidencia de la Nación, cualquiera sea su situación de

revista como también por terceros que tengan relaciones contractuales

con la Secretaría General de la Presidencia de la Nación.

Mediante este instrumento el empleado se comprometerá a utilizar la

información solamente para el uso específico al que se ha destinado y a

no transferir, publicar o divulgar la información a persona humana o

jurídica, salvo autorización previa y por escrito del Responsable del

Activo de que se trate.

6.1.7 Contacto con otros organismos

A efectos de intercambiar experiencias, obtener asesoramiento o

capacitación para el mejoramiento de las prácticas y controles de

seguridad, se mantendrán contactos con otros organismos especializados

en temas relativos a la seguridad informática.

El intercambio de información confidencial para fines de asesoramiento

o de transmisión de experiencias, sólo se permitirá cuando se haya

firmado previamente un Acuerdo de Confidencialidad con aquellas

organizaciones públicas y privadas especializadas en temas relativos a

la seguridad de la Información.

6.1.8 Contacto con grupos

especializados en seguridad informática

El responsable de la Seguridad de la Información, coordinará los

conocimientos y las experiencias disponibles en la Secretaría General

de la Presidencia de la Nación en materia de seguridad de la

información, promoviendo su capacitación continua que impartirá la

Dirección Seguridad Informática.

Promoverá la asistencia y contacto con eventos, grupos, foros o

asociaciones especializados de seguridad informática, con el fin de

actualizar los conocimientos en materia de seguridad de la información

del área, fomentará el intercambio con otros organismos de alertas

tempranas, avisos y recomendaciones ante la aparición de nuevas

vulnerabilidades o formas de violar la seguridad implementada.

A su vez la Dirección Seguridad Informática informara al CERT NACIONAL

(CENTRO NACIONAL DE RESPUESTA A INCIDENTES INFORMÁTICOS) para

interactuar y cooperar frente a incidentes de seguridad a nivel

nacional.

6.1.9 Seguridad de la información en

la gestión de proyectos

Se deberá contemplar al Responsable de la Seguridad de la Información

en la gestión de proyectos, a efectos de garantizar que se reflejen

adecuadamente las disposiciones de la Política de Seguridad de la

Información en los mismos.

6.1.10 Segregación de Funciones

Se deberá diseñar el esquema de roles, segregando funciones y áreas de

responsabilidades para evitar el conflicto de intereses con el objeto

de reducir modificaciones no autorizadas o el mal uso de la información

o servicios.

6.2 Dispositivos Móviles y Trabajo

Remoto

6.2.1 Dispositivos Móviles de la

Secretaria General de la Nación

Todo dispositivo móvil perteneciente a la Secretaría General de la

Presidencia de la Nación (laptop, notebooks, notebooks tabletas,

teléfonos celulares, etc.), que pudiera contener información de la

Secretaría General de la Presidencia de la Nación, deberá cumplir con

medidas seguridad adecuadas para proteger el dispositivo móvil y la

información que contiene, contra todos los riesgos derivados del uso

del mismo.

Por lo cual se deberán desarrollar procedimientos para asegurar al

dispositivo móvil y la información contenida, debiendo tener en cuenta

los siguientes conceptos:

a) Protección contra software malicioso

del dispositivo móvil.

b) Cifrado de la información en el dispositivo móvil.

c) Mecanismos de borrado seguro de la información en caso de robo o

pérdida.

d) Cifrado de las comunicaciones para acceder a los servicios de la

Secretaría General de la Presidencia de la Nación

e) Control de acceso a los recursos a los que accede el dispositivo

móvil.

f) Aplicación de las mismas políticas de seguridad que a los equipos no

móviles de la Secretaría General de la Presidencia de la Nación. La

utilización de dispositivos móviles en la vía pública incrementa la

probabilidad de ocurrencia de incidentes de pérdida, robo o hurto, en

consecuencia, deberá comunicarse al personal que los utilice, sobre los

cuidados especiales a observar, contemplando las siguientes

recomendaciones:

a) Permanecer cerca del dispositivo y

no desatender el mismo.

b) No llamar la atención acerca del equipo móvil que se porta.

c) No poner identificaciones referidas a la Secretaría General de la

Presidencia de la Nación en el dispositivo móvil, salvo las

estrictamente necesarias.

d) Colocar un teléfono de contacto sin identificación para su recupero.

e) Mantener cifrada la información del dispositivo móvil.

Se confeccionará un procedimiento que permita al poseedor del

dispositivo reportar rápidamente cualquier incidente sufrido y de esta

manera mitigar los riesgos a los que eventualmente estuviera exponiendo

a la SGP ante la ocurrencia del incidente, los que incluirán:

a) Revocación de las credenciales

afectadas.

b) Notificación al Responsable de la Seguridad de la Información.

c) Notificación a los grupos de trabajo a los que potencialmente podría

haber comprometido dicho incidente.

6.2.2 Dispositivos Móviles Personales

Cuando sea necesario el uso de equipamiento personal, en las

instalaciones de la Secretaría General de la Presidencia de la Nación,

este deberá ser evaluado y autorizado por el Responsable de la

Seguridad de la Información en conjunto con la Dirección General de

Tecnología Informática y Telecomunicaciones.

Todo dispositivo móvil no perteneciente a la Secretaría General de la

Presidencia de la Nación (laptop, notebooks, notebooks tabletas,

teléfonos celulares, etc.) deberá cumplir con las medidas de seguridad

adecuadas con el fin de proteger los recursos informáticos a los cuales

accede.

Se deberán desarrollar procedimientos para estos dispositivos, que

abarquen los siguientes conceptos:

a) Protección contra software malicioso

del dispositivo móvil.

b) Cifrado de las comunicaciones para acceder a los servicios de la SGP

c) Control de acceso a los recursos a los que se accede desde el

dispositivo móvil.

d) Concientización del usuario de las restricciones a las cuales debe

adecuarse para que el dispositivo móvil pueda conectarse a los recursos

informáticos de la Secretaría General de la Presidencia de la Nación.

e) Auditorías y monitoreo de las actividades efectuadas.

f) Registro de las personas que usan dispositivos no pertenecientes a

la Secretaría General de la Presidencia de la Nación

6.2.3 Trabajo a Distancia

El trabajo a distancia deberá ser autorizado y solicitado por la

Dirección a la cual pertenezca el usuario, el Responsable de la

Seguridad de la Información evaluará tal solicitud en conjunto con la

Dirección General de Tecnología Informática y Telecomunicaciones y sólo

serán contempladas situaciones que justifiquen la imposibilidad de otra

forma de acceso o ante urgencias.

Estos casos serán de excepción tomando en consideración situaciones que

justifiquen la imposibilidad de otra forma de acceso y la urgencia,

tales como horarios de la Secretaría General de la Presidencia de la

Nación, solicitud de las autoridades, etc.

Los controles y disposiciones comprenden:

a) Asegurar el cifrado de las

comunicaciones

b) Concientizar sobre la amenaza de acceso no autorizado a la

información o recursos por parte de otras personas que utilizan el

espacio de trabajo remoto, por ejemplo, familiar o amigo.

c) Proveer de mobiliario para almacenamiento y equipamiento adecuado

para las actividades de trabajo remoto cuando sea necesario

d) Definir el trabajo permitido, la franja horaria de trabajo asignada,

la clasificación de la información que se puede almacenar en el equipo

remoto desde el cual se accede a la red de la Secretaría General de la

Presidencia de la Nación y los sistemas internos y servicio a los

cuales el trabajador remoto solo estará autorizado a acceder. Definir

reglas y orientación respecto del acceso de terceros al equipamiento e

información.

e) Proveer el hardware y el soporte y mantenimiento del software,

cuando sea necesario.

f) Efectuar auditorías y monitoreo de las actividades efectuadas

remotamente.

g) Realizar la anulación de las autorizaciones, derechos de acceso y

devolución del equipo cuando finalicen las actividades remotas.

h) Asegurar el reintegro del equipamiento en las mismas condiciones en

que fue entregado, en el caso en que cese la necesidad de trabajar en

forma remota.

i) Se deberán implementar regularmente procesos de auditoría

específicos para los casos de accesos remotos. Se deberá llevar un

registro de incidentes a fin de corregir eventuales fallas en la

seguridad de este tipo de accesos.

7. Política de Recursos Humanos

Objetivos

Reducir los riesgos de error humano, comisión de ilícitos, uso

inadecuado de instalaciones y recursos, y manejo no autorizado de la

información.

Explicitar las responsabilidades en materia de seguridad en la etapa de

reclutamiento de personal e incluirlas en los acuerdos de

confidencialidad a firmarse y verificar su cumplimiento durante el

desempeño del individuo como empleado.

Garantizar que los usuarios estén al corriente de las amenazas e

incumbencias en materia de seguridad de la información, y se encuentren

capacitados para respaldar la Política de Seguridad de la Secretaría

General de la Presidencia de la Nación en el transcurso de sus tareas

normales.

Establecer Compromisos de Confidencialidad con todo el personal y

usuarios externos de las instalaciones de procesamiento de información.

Establecer las herramientas y mecanismos necesarios para promover la

comunicación de debilidades existentes en materia de seguridad, así

como de los incidentes ocurridos, con el objeto de minimizar sus

efectos y prevenir su reincidencia.

7.1 Antes del empleo

7.1.1 Funciones y Responsabilidades

del Puesto de Trabajo

Las funciones y responsabilidades en materia de seguridad deberán ser

incorporadas en la descripción de las responsabilidades de los puestos

de trabajo.

Además, se incluirán las responsabilidades generales relacionadas con

la implementación de la Política de Seguridad de la Información, la

Política de Uso Aceptable de los Recursos de Tecnología de la

Información y las responsabilidades específicas vinculadas a la

protección de cada uno de los activos o la ejecución de procesos o

actividades a realizar en los puestos de trabajo.

Deberán definirse y comunicarse claramente los roles y

responsabilidades de seguridad a los candidatos para el puesto de

trabajo durante el proceso de preselección.

7.1.2 Revisión de Antecedentes

Se deberán realizar revisiones de antecedentes referidos a currículum,

referencias, títulos académicos, etc., de los postulantes al empleo, en

concordancia con el puesto y activos a los cuales tendrá acceso.

Teniendo en consideración las regulaciones vigentes, ética y leyes

relevantes.

7.2 Inicio del empleo

7.2.1 Aceptación de Términos y

Condiciones de Contratación

Toda persona que se incorpore a la SGP, cualquiera sea la modalidad de

contrato, deberá firmar el “Acuerdo de Confidencialidad” y la “Política

de Uso Aceptable de los Recursos de Tecnología de la Información”. En

virtud de ello, el agente conoce y acepta el control y monitoreo del

uso de los recursos tecnológicos que utilizará en el desempeño de sus

tareas.

Las copias así firmadas quedarán a resguardo en la Dirección General de

Recursos Humanos.

7.3 Durante el empleo

7.3.1 Responsabilidad de la Dirección

Las direcciones - en todos los niveles - impulsarán que se aplique la

política de seguridad de la información en concordancia con las pautas

y procedimientos establecidos, por lo que deberán también informar de

su existencia y las expectativas de cumplimiento en el desempeño de sus

funciones.

7.3.2 Concientización, formación y

capacitación en seguridad de la información

Se deberán realizar tareas de capacitación y concientización de las

políticas, normativas y procedimientos dirigidos a todos los agentes

que se desempeñen en el ámbito de la Secretaría General de la

Presidencia de la Nación. Dicha capacitación comprenderá requerimientos

de seguridad, responsabilidades legales, uso correcto de los

dispositivos tecnológicos asignados y el uso correcto de los recursos

en general.

7.3.3 Procedimiento disciplinario

La Secretaría General de la Presidencia de la Nación podrá iniciar un

procedimiento administrativo disciplinario, con el objeto de sancionar

administrativamente, según la normativa vigente, a todos aquellos

agentes, sea cual fuere su situación de revista, que violen las

Políticas, Normas y Procedimientos de Seguridad.

Los agentes que desempeñan sus tareas en el ámbito de la SGP, sea cual

fuere su nivel escalafonario y su situación de revista incurrirán

también, en su caso, en responsabilidad civil o patrimonial, si

ocasionan daños sobre los bienes y/o recursos aquí contemplados.

Podrán, asimismo incurrir en responsabilidad penal cuando su conducta

se encuentre tipificada y constituya un comportamiento considerado

delito por la Ley N° 26.388 de Delitos Informáticos, Ley N° 17.622 de

Estadística y Censos y demás leyes especiales.

7.4 Cese del empleo o Cambio de puesto

de trabajo

7.4.1 Responsabilidad del Cese o Cambio

Se deberán definir procedimientos y asignar responsabilidades para

controlar que los procesos de cambio de función y desvinculación

laboral de los empleados, contratistas o terceras personas no afecte el

normal desempeño de las actividades de la Secretaría General de la

Presidencia de la Nación.

7.4.2 Transferencia de Conocimientos

Los agentes que prestan servicios en la SGP que tengan conocimiento

relevante de ciertas operaciones y dicho conocimiento sea desconocido

por el personal restante del área donde prestan servicios, deberán

documentar dicha información y transferirla a la Secretaría General de

la Presidencia de la Nación antes de proceder a su desvinculación.

8. Política de Gestión de Activos

Objetivos

• Garantizar que los activos de

información reciban un apropiado nivel de protección

• Clasificar la información para señalar su sensibilidad y

criticidad.

• Definir niveles de protección y medidas de tratamiento especial

acordes a su clasificación.

8.1 Responsabilidad sobre los Activos

8.1.1 Inventario de activos

Se deberá mantener un inventario de activos preciso y actualizado,

debiendo ser revisado con una periodicidad no mayor de tres meses, cada

activo deberá poseer un propietario asignado.

Todos los activos deberán estar claramente identificados y tipificados

según sea:

a) Información: bases de datos,

archivos de datos, documentación.

b) Activos de software: software de aplicaciones, software de sistemas,

herramientas de desarrollo, y utilitarios.

c) Activos físicos: equipamiento de computación, equipamiento de

comunicaciones, medios removibles y otros equipamientos.

d) Instalaciones: tendido eléctrico, red de agua y gas, etc.

e) Servicios: servicios de cómputo y de comunicaciones, servicios

generales, por ejemplo: calefacción, iluminación, energía, y aire

acondicionado.

f) Personas, y sus calificaciones, habilidades y experiencia.

g) Activos intangibles, tales como la reputación y la imagen de la

Secretaría General de la Presidencia de la Nación.

8.1.2 Responsables de Activos

Deberá designarse responsables de los activos registrados, quienes

deberán:

a) Informar sobre cualquier cambio que

afecte el activo del cual es responsables.

b) Clasificar los activos en función a su sensibilidad y criticidad.

c) Velar por la implementación de controles de seguridad requeridos

para proteger los activos.

La implementación de los controles de seguridad podrá ser delegada a

personal especializado, como también la gestión técnica u operativa.

8.1.3 Uso Aceptable de Activos de

Tecnología

Se identificarán, documentarán y definirán normativas generales para el

uso de los activos de tecnología, en el documento “Política de Uso

Aceptable de los Recursos de Tecnología de la Información”.

Todos los agentes, sin importar su situación de revista, contratistas y

usuarios de terceras partes deberán seguir las reglas establecidas para

el uso aceptable de los activos de tecnología de la información.

Toda excepción a la normativa deberá ser autorizada por el máximo

responsable del área que solicita la excepción al cumplimiento de dicha

normativa.

8.1.4 Devolución de Activos

Todos los empleados, contratistas y usuarios de terceras partes deberán

devolver todos los activos (equipamiento tecnológico, software,

documentos, tarjetas de ingreso, etc.) que les fueron asignados, pero

no inmediatamente en la terminación de su empleo, contrato o acuerdo.

Por tal razón deberá existir un Procedimiento de Repliegue de Bienes,

como también un Procedimiento de Devolución de Dispositivos Digitales

Portátiles, para el adecuado cumplimiento de esta tarea.

8.2 Política de Clasificación de la

Información

8.2.1 Directrices de Clasificación de

la Información

Se deberán definir procedimientos de clasificación y etiquetado, para

determinar la criticidad de la información que se administra en la

Secretaría General de la Presidencia de la Nación, en base a las tres

características de seguridad de la información: confidencialidad,

integridad y disponibilidad.

8.2.2 Etiquetado y Manipulado de

Activos de Información

Se deberá definir procedimientos de etiquetado y de manejo de los

activos de información, de acuerdo al esquema de clasificación

establecido y criticidad de la información. Los mismos contemplarán los

recursos de información tanto en formatos físicos como electrónicos e

incorporarán las actividades de procesamiento de la información

referidos a copias, almacenamiento, transmisión por correo electrónico,

telefonía o transmisiones de datos a través de sistemas de intercambio

de archivos.

Para cada uno de los niveles de clasificación, se deben definir los

procedimientos de manejo seguros, incluyendo las actividades de

procesamiento, almacenaje, transmisión, desclasificación y destrucción.

8.3 Gestión de Soportes de

Almacenamiento

8.3.1 Soportes Removibles

Se deberán implementar procedimientos para la gestión de los soportes

informáticos extraíbles. Debiendo considerarse aspectos tales como la

autorización y registro del retiro de soportes de almacenamiento

removibles fuera de los edificios de la Secretaría General de la

Presidencia de la Nación.

Se deberán almacenar los soportes de medio extraíbles (cintas

magnéticas, discos externos, etc.) en un ambiente seguro y protegido,

teniendo en cuenta la criticidad de la información contenida y las

especificaciones de los fabricantes o proveedores del soporte de

almacenamiento. Para ello, se podrá contar con la opción de una Caja de

Seguridad para el resguardo de los elementos antedichos.

8.3.2 Eliminación Segura de Soportes

de Información

Se deberán implementar procedimientos para el borrado seguro de la

información al declararse la baja del soporte de almacenamiento que lo

contiene, como también procedimientos de borrado seguro para las

operaciones de reciclado de los dispositivos de almacenamiento,

teniendo en cuenta que el mecanismo de eliminación debe contemplar el

tipo de dispositivo y la criticidad de la información contenida.

Los procedimientos de eliminación segura deberán considerar elementos

de soporte de información, tales como papeles, cintas magnéticas

(datos, audio y video), discos magnéticos, dispositivos de

almacenamiento óptico, unidades extraíbles de estado sólido y cualquier

otra tecnología o soporte de almacenamiento de datos.

Los medios de almacenamiento, que no puedan ser reutilizables, deberán

ser destruidos físicamente de manera apropiada, para que la información

contenida, no pueda ser recuperada utilizando técnicas forenses.

8.3.3 Tránsito de Soportes de

Almacenamiento

Se deberá proteger la información y los soportes de almacenamiento en

tránsito, conforme a la sensibilidad y criticidad de la información a

transportar. Razón por la cual se deben definir procedimientos de

transporte de soportes de almacenamiento, teniendo en cuenta el cifrado

de la información contenida en el soporte, utilización de servicios de

mensajería confiables, la adopción de embalajes sellados, entrega en

mano, o cualquier otro mecanismo para asegurar el soporte de

almacenamiento durante el tránsito del mismo.

9. Política de Control de Accesos

Objetivos

Impedir el acceso no autorizado a los sistemas de información, bases de

datos y servicios de información. Implementar seguridad en los accesos

de usuarios por medio de técnicas de autenticación y autorización.

Controlar la seguridad en la conexión entre la red de la Secretaría

General de la Presidencia de la Nación y otras redes públicas o

privadas.

Registrar y revisar eventos y actividades críticas llevadas a cabo por

los usuarios en los sistemas.

Concientizar a los usuarios respecto de su responsabilidad frente a la

utilización de contraseñas y equipos.

Garantizar la seguridad de la información cuando se utiliza computación

móvil e instalaciones de trabajo remoto.

9.1 Requerimientos para el Control de

Accesos

9.1.1 Política de Gestión de Accesos

Se controlará el acceso a la información y a los recursos tecnológicos

de la Secretaría General de la Presidencia de la Nación. Se definirán

procedimientos que tengan en cuenta aspectos tales como:

a) Segregación de las funciones

referidas a quien solicita, quien autoriza y quien concede

operativamente el acceso.

b) Identificación del propietario de la información, del usuario que

requiere el acceso y la aplicación a la cual se desea acceder.

c) Identificación de los requerimientos de seguridad de las

aplicaciones y toda información relevante de seguridad, relacionada a

las mismas.

d) Definición de criterios de políticas de acceso concordantes con el

punto 8.2 “Política de Clasificación de la Información”.

e) Definición de perfiles de acceso de usuarios en las aplicaciones.

f) Tipos de accesos, informando si son internos o externos, públicos o

privados.

g) Requerimientos de revisión periódica de los accesos concedidos.

h) Revocación de los derechos de acceso.

i) Administración de cuentas de usuarios y permisos de acceso de los

mismos a los sistemas y dispositivos de red de la Secretaría General de

la Presidencia de la Nación.

9.1.2 Control de Acceso a las Redes

Los usuarios tendrán acceso solo a la red y a los servicios de red que

hubieran sido específicamente autorizados.

9.2 Gestión de Acceso de Usuarios

9.2.1 Creación e Inhabilitación de

Cuentas de usuario

Cada usuario deberá tener un identificador unívoco denominado “cuenta

de usuario”, el cual será de uso personal y exclusivo, cuyo fin será

garantizar la trazabilidad de las operaciones efectuadas por él.

Se deberán definir procedimientos que permitan crear e inhabilitar

cuentas de usuarios, con el fin de otorgar y revocar el acceso a los

sistemas, bases de datos y servicios de información. Dichos

procedimientos deberán:

a) Utilizar nombre de cuentas de

usuario identificables, de manera tal, que se pueda determinar

inequívocamente las actividades realizadas por dichas cuentas, ya sean

cuentas de usuario o cuentas de servicio.

b) Evitar que existan múltiples cuentas de usuario asociadas solo a un

individuo, salvo excepciones por cuestiones de seguridad, según se

indica en el punto 9.2.3 Gestión de Asignación de Permisos de Acceso

con Privilegios Especiales.

c) Evitar la creación y uso de cuentas de usuario genéricas,

compartidas para un grupo de usuarios o una tarea específica. Esto,

será permitido únicamente por razones operativas, debiendo requerir un

profundo análisis y autorización del responsable de la Seguridad de la

Información antes de su creación.

d) Los nombres de cuenta de usuario no deberán dar indicios del nivel

de privilegios de la misma.

e) Garantizar que los proveedores de servicios no otorguen acceso hasta

que se hayan completado los procedimientos de autorización.

f) Mantener un registro formal de todas las personas autorizadas para

utilizar el servicio.

g) Inhabilitar inmediatamente los derechos de acceso de los usuarios

que cambiaron de funciones, de áreas de pertenencia o se desvincularon

de la Secretaría General de la Presidencia de la Nación.

h) Establecer que los agentes de la SGP que intenten accesos no

autorizados serán pasibles del inicio de procesos sancionatorios, según

lo dispuesto en el punto 7.3.3 Proceso disciplinario.

i) Efectuar revisiones periódicas con el objeto de:

• Inhabilitar cuentas de usuarios

inactivas por más de tres meses.

• Inhabilitar cuentas de usuarios desvinculados de la Secretaría

General de la Presidencia de la Nación.

• Inhabilitar las cuentas de usuarios redundantes o no

identificables previo análisis de sus actividades.

j) Garantizar que los identificadores

de usuario redundantes no se asignen a otros usuarios.

En el caso de existir excepciones para evitar inhabilitar cuentas de

usuario, estas deberán ser debidamente justificadas y aprobadas por el

Responsable de la Seguridad de la Información.

9.2.2 Gestión de Asignación de

Permisos de Acceso

Se controlará la asignación y uso de privilegios a todas las cuentas de

todos los sistemas y servicios.

Los responsables de Información (Subsecretaria, Directores Generales y

Directores) serán los encargados de aprobar la asignación de los

permisos de acceso y solicitar su implementación con la autorización

también, del Responsable de la Seguridad de la Información.

El proceso de autorización deberá tener en cuenta los siguientes

aspectos:

a) Se deberá aplicar el principio de

priorización de asignación de menores privilegios.

b) Identificar los niveles de acceso existentes en los sistemas, bases

de datos y aplicaciones.

c) Verificar que el nivel de acceso a otorgar sea adecuado al rol del

usuario y que no comprometa la segregación de funciones.