ANEXO

C - CONDICIONES DE SEGURIDAD PARA EL RESGUARDO DE LOS PAPELES DE

TRABAJO DIGITALES -ESQUEMA DE RESGUARDO DE LA INFORMACION SIGEN

OBJETIVOS

Especificar la metodología de implementación de un plan operativo que

asegure la correcta realización de las actividades de respaldo y

recupero de la información asociada al Sistema Informe Digital (ID) y

el registro de sus Papeles de Trabajo.

ALCANCE

El presente Plan se aplica al despliegue de todas las actividades que

aseguren el eficaz resguardo de la información asociada al Sistema

Informe Digital y el registro de sus Papeles de Trabajo, así como la

correcta implementación de acciones que permitan recuperar

efectivamente los datos almacenados y procesados por el mencionado

Sistema.

RESPONSABLES

La Gerencia de Tecnología Informática (GTI) es responsable sobre la

definición, aprobación y ejecución del Plan de Backup y sus respectivas

actualizaciones.

La Coordinación de División Calidad de Tecnología Informática tiene

injerencia sobre el control de ejecución del procedimiento, comprobando

la trazabilidad de las operaciones y verificando su exitosa concreción.

Los Propietarios de la Información gestionada por el Sistema ID son

responsables, en caso de corresponder, de solicitar modificaciones

sobre el presente Plan de Backup o modificar el tiempo de guarda

establecido.

NORMATIVA Y DOCUMENTOS RELACIONADOS

• Normas ISO 27002

• Decisión Administrativa N° 641/2021 - Requisitos mínimos de Seguridad

de la Información para los Organismos del Sector Público Nacional.

DESARROLLO

Para el desarrollo del presente Plan se dispone de una determinada

infraestructura de hardware y software compuesta por servidores físicos

que utilizan técnicas de virtualización y, distintos dispositivos de

almacenamiento de información en discos y cintas magnéticas de variadas

capacidades.

La SIGEN adoptó el modelo de virtualización de servidores para la

implementación de los sistemas y servicios que se brindan a través de

la red -esenciales para el funcionamiento del Organismo- utilizando

herramientas de backup aptas para dichos ambientes.

El Plan se implementa mediante la ejecución de procesos y tareas

específicas. Ellas pueden enumerarse agrupándolos por conjuntos de

operaciones que despliegan:

• Identificación y definición de los

objetos de backups institucionales.

• Determinación -de acuerdo a las normas vigentes y necesidades

institucionales- del régimen de backup que se aplica a cada objeto

(período de retención de la información esencial, copias de archivos

que deben mantenerse permanentemente, etc.).

• Establecimiento de la ubicación física -interna y externa- de los

soportes de datos respaldados.

• Definición de los lineamientos operativos JOB's (tareas) de backup

-qué, cómo y cuándo se respalda la información, y por qué- y

establecimiento de los recursos y medios utilizados para el backup de

los Sistemas de Información Críticos (debe abarcar toda la información,

aplicaciones y datos necesarios para recuperar el sistema completo en

caso de desastre).

• Configuración de los tiempos, secuencias y periodicidad de ejecución

de las actividades.

• Catalogación codificada de todos los soportes de información

almacenados dentro y fuera del Organismo ante cualquier situación de

desastre en el Centro de Datos.

• Control del nivel de protección física y ambiental donde se ubican

las copias de respaldo.

• Supervisión y control aleatorio de los registros de actividades.

• Prueba de los medios de respaldo para asegurar la confiabilidad de su

uso.

• Chequeos de la correcta ejecución de las tareas de

respaldo-recuperación de información en concordancia con la política de

TI establecida.

• Establecimiento de la franja horaria de ejecución de las tareas de

backup.

• Control de la infraestructura involucrada.

IDENTIFICACIÓN Y DEFINICIÓN DE LOS

OBJETOS DE BACKUPS INSTITUCIONALES

La GTI a través de sus áreas operativas incluye en el Plan de Backup

todo servicio informático y la información asociada que resulte

necesaria para el desempeño de alguna actividad en el Organismo.

No obstante ello, se encuentran definidos en el Manual de

Procedimientos de la Gerencia de Tecnología Informática

(procedimientos, instructivos y formularios), los mecanismos para que

los sectores usuarios soliciten copias de seguridad sobre objetos de

información específicos a sus actividades.

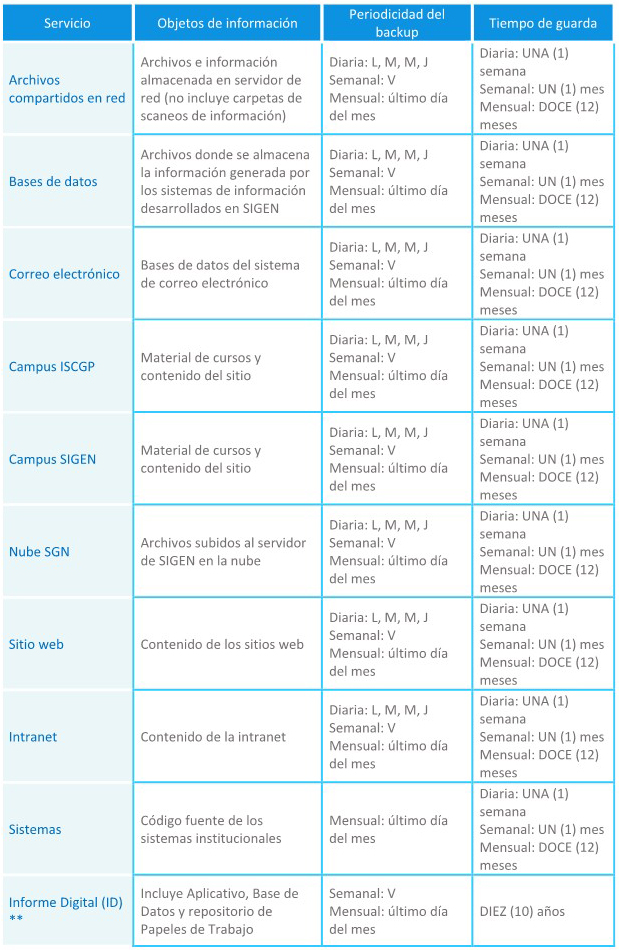

En la siguiente grilla se encuentra un resumen, a modo de ejemplo, de

los objetos de backups (Archivos compartidos, Bases de Datos, sitio

web, Nube SGN, Intranet, aplicaciones, etc.), la periodicidad de

realización de la copia (backup) y su tiempo de guarda asociado*.

Definimos el término

periodicidad del

backup, como el intervalo de tiempo entre la realización de una

copia y la próxima.

El

tiempo de guarda hace

referencia al tiempo que se almacena un medio (cinta de backup, disco

magnético, disco óptico, etc.) antes de ser reutilizado y por ende

pisado con otra copia.

El

tiempo de guarda indica el

tiempo que se puede volver atrás para recuperar una unidad de

información.

* En caso que el Propietario necesite un régimen diferente al

propuesto, puede efectuar una SAT ante la MAI. La GTI analizará su

viabilidad técnica y económica e informará su conclusión al solicitante.

** En el presente documento se detalla el Plan de Backup del Sistema

Informe Digital y registro de sus Papeles de Trabajo.

RÉGIMEN DE BACKUP - SISTEMA INFORME

DIGITAL Y REGISTRO DE SUS PAPELES DE TRABAJO.

El Sistema ID mantiene una base de datos para la indexación y búsqueda

de los documentos asociados a las distintas auditorías que realiza el

Organismo. Asimismo, genera un repositorio de archivos digitalizados en

formato PDF que responden a las versiones preliminares/finales de los

informes y a los Papeles de Trabajo que surgieron de la producción de

los mismos.

Para mantener la consistencia entre la información registrada en la

base de datos y el repositorio de archivos, es necesario que al momento

del realizar el resguardo/backup de este sistema se incluyan ambos

elementos.

Tanto la información almacenada como los documentos asociados en el

repositorio crecerán con cada auditoría realizada.

Para establecer un adecuado plan de resguardo sobre la información que

produce este Sistema se deben considerar las siguientes afirmaciones:

1. Los Papeles de Trabajo Digitales

deben mantenerse por un período mínimo inicial de DIEZ (10) años.

2. El sistema no permite la eliminación de información relacionada con

los Papeles de Trabajo que ya fuera registrada.

3. No se requiere de recuperaciones de información a un estadio

particular en el tiempo, siempre resguardará la información a la

actualidad.

4. Alcanzado los DIEZ (10) años de guarda, el/los propietario/s del

sistema deberá/n determinar la depuración de información o la extensión

del tiempo de guarda.

PLAN DE BACKUP

El Plan de Backup que se describe a continuación, satisface las

necesidades planteadas para el resguardo de los Papeles de Trabajo del

Sistema Informe Digital (ID).

Si consideramos que el Sistema mantendrá toda la información no

depurada por alcanzar el tiempo de guarda, la última copia de seguridad

mensual contendrá toda la información alguna vez ingresada al Sistema

que no haya sido depurada.

Esto es viable porque se cumplen las siguientes premisas:

• El Sistema sólo permite la adición de

Papeles de Trabajos para las distintas auditorías que realiza SIGEN.

• El Sistema mantendrá accesible toda la información que haya sido

cargada y no depurada.

• No se permite la eliminación de Papeles de Trabajo en el Sistema,

salvo que hayan alcanzado el tiempo de guarda y exista un pedido

expreso de depuración por su/s Propietario/s.

• Las copias de resguardo se utilizarán ante la necesidad de recuperar

la infraestructura ante un incidente total, modificación o daño

involuntario en la base de datos o el repositorio.

• La copia mensual, que es la que se almacenará por SEIS (6) meses

contiene la totalidad de la información histórica no depurada.

EJECUCIÓN DE TAREAS DE BACKUPS Y

MEDIOS DE ALMACENAMIENTO PROPUESTOS

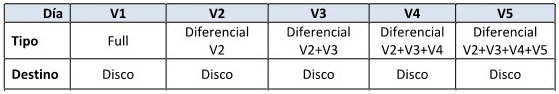

1. Semanal:

Se realizan los días viernes.

El primer viernes (V1) del mes la copia es Full (toda la información).

Los restantes viernes del mes la copia es Diferencial (diferencias

respecto de la copia Full). Estas copias se mantienen en unidades de

almacenamiento en disco, permitiendo restauraciones rápidas.

El tiempo de guarda que permite este proceso es de UN (1) mes.

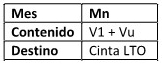

2. Mensual:

Copia de resguardo que se realiza el último día del mes y consiste en

enviar a cinta magnética la copia Full del primer viernes del mes y la

copia Diferencial del último viernes de ese mes.

La cinta resultante se duplica, una copia es enviada a un sitio externo

y la otra se almacena en el Organismo.

Se utiliza un juego conformado por DOCE (12) cintas del tipo LTO, las

cuales se reescriben cada SEIS (6) meses y siguen un plan de rotación

que observa la utilización homogénea de cada una de ellas, atendiendo

además el tiempo de vida útil recomendado por el fabricante.

Vu: dependiendo la cantidad de viernes del mes puede ser V4 o V5

Mn: se numera de 1(UNO) a 6 (SEIS), desde el mes 7 (SIETE) al 12 (DOCE)

vuelve a numerarse de 1 (UNO) a 6 (SEIS).

FORTALEZA Y REDUNDANCIA DE LAS COPIAS

DE BACKUP

Para la realización de las copias semanales no se utilizan simples

discos rígidos. Si bien el medio de almacenamiento especificado puede

denominarse disco, en este caso el espacio en disco a utilizar es

provisto por complejas unidades de almacenamiento compartido. Estos

dispositivos constan de múltiples elementos de tolerancia a fallos,

poseen fuentes de alimentación redundantes conectadas a líneas de

alimentación protegidas por unidades de alimentación ininterrumpidas

diferentes, las que a su vez cuentan con el respaldo de auto

generadores eléctricos que se ponen en funcionamiento de manera

automática ante irregularidades en el suministro eléctrico de red.

Los espacios de discos disponibles, cuentan con medidas de tolerancia a

fallo que minimizan el riesgo de salida de servicio y pérdida de

información. Con configuraciones de discos que entran en funcionamiento

de manera automática si algún elemento del conjunto se daña.

Como medida de protección adicional, la información del backup en disco

de cada semana, se duplicará en otra unidad de almacenamiento

compartido con idénticas medidas de tolerancia a fallos.

Las copias mensuales se hacen en cintas magnéticas del tipo LTO

duplicadas, quedando una en el sitio principal mientras que la otra se

envía a un sitio externo.

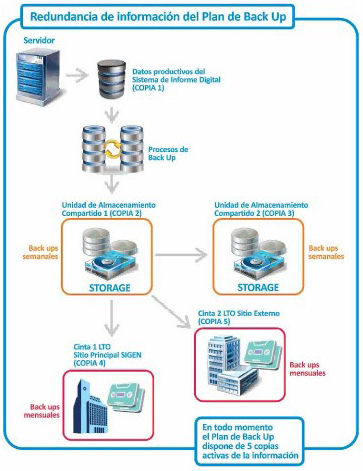

A modo resumen se detalla gráficamente la redundancia de información

que el Plan de Backup proveerá en todo momento.

CONTROLES A EFECTUAR SOBRE LAS COPIAS

DE SEGURIDAD

Para controlar la correcta ejecución del Plan de Backup y reducir el

riesgo de que la copia no contenga la información esperada, en momentos

que se necesite su restauración, se efectuarán pruebas mensuales de los

procedimientos implementados cumpliendo los protocolos establecidos al

efecto.

Semana 1:

Luego de efectuada la copia mensual a cinta, los primeros días del mes

se realiza la prueba de integridad -según protocolo definido- de las

cintas que se guardarán por el término de SEIS (6) meses. Si se obtiene

el resultado esperado, se envía uno de los medios al sitio externo

quedando el otro en dependencias del Organismo. Caso contrario, se

procede según lo indicado en el apartado “DETECCIÓN DE FALLAS EN LA

EJECUCIÓN DE TAREAS”.

Cada una de las restauraciones de prueba se registra como SAT en la MAI

y se indican los resultados obtenidos.

PROTOCOLO DE PRUEBAS DE INTEGRIDAD DE

LAS COPIAS DE BACKUP

Cada prueba de integridad de las copias de backup realizada, ya sea de

periodicidad semanal o mensual, debe cumplir el siguiente protocolo:

1. La Coordinación de División de

Calidad de Tecnología Informática inicia el proceso de evaluación de la

integridad mediante la apertura de una SAT en el Sistema de Gestión de

Incidentes de la MAI, pidiendo la restauración de un objeto de backup

correspondiente al presente Plan.

2. El pedido se deriva a la Coordinación General de Gestión de Redes y

Seguridad (CGGDRyS)

3. El personal de la CGGDRyS se encarga de identificar el medio que

contiene el objeto de backup a restaurar.

4. Efectúan la restauración del elemento en ambiente no productivo.

5. Realizan en conjunto con el personal de la División de Calidad de

Tecnología Informática, la verificación de la operatividad de la copia

restaurada.

6. Si la prueba arroja un resultado no exitoso, se procede a registrar

un nuevo caso en el Sistema de Gestión de Incidentes para que la

CGGDRyS proceda a reprogramar el JOB de backup.

7. Si la prueba es exitosa, se deriva el pedido a la Coordinación de

División de Calidad de Tecnología Informática, quien efectúa la

aceptación registrando lo actuado y procediendo a la baja de la SAT en

el Sistema de Gestión de Incidentes.

DETECCIÓN DE FALLAS EN LA EJECUCIÓN DE

TAREAS

La infraestructura de backups a disco y a cintas magnéticas cuenta con

un sistema de alertas por medio de correo electrónico que permite

implementar medidas correctivas si los JOBS de backups no se realizan

correctamente. Estos correos son enviados al grupo de administradores

de infraestructuras, los que -ante un evento de falla en alguna tarea-

proceden a realizar la modificación necesaria y programan una nueva

ejecución. Se dejará registro de cada JOB de backup que requiera ser

reprogramado, por falla en su ejecución, mediante el ingreso de una SAT

en el Sistema de Gestión de Incidentes de la MAI.

La otra causa que motiva la reprogramación de un JOB de backup y que

debe registrarse como SAT es la verificación de integridad fallida; en

ese caso, se reprogramará el JOB de manera que no afecte la ejecución

del resto de las copias de resguardo.

CONTROL DE LA INFRAESTRUCTURA

INVOLUCRADA

Semestralmente los responsables de la ejecución del Plan de Backup

elaboran un informe, conteniendo mínimamente la siguiente información:

• Eventos que motivaron la

reprogramación de algún JOB de backup.

• Control de espacio de almacenamiento en los medios utilizados,

arreglos de discos, cintas magnéticas, etc.

• Tamaño del backup mensual por servicio. Variación respecto al período

anterior.

• Tamaño del backup total. Variación respecto del período anterior.

• Listado de JOBs de restauración de información.

• Actualizaciones realizadas sobre el software y hardware de backup.

• Control de los dispositivos físicos de backup y sus medios de

almacenamiento.

• Análisis de necesidades.

REVISIÓN Y ACTUALIZACIÓN DEL

PROCEDIMIENTO

El procedimiento será sujeto a revisión durante el primer trimestre de

cada año para efectuar las actualizaciones que correspondan y someterlo

a aprobación.

GLOSARIO

Activo (de información): Activo

se define de acuerdo a la norma ISO 27000 como

"...cualquier cosa que tenga valor para la

Organización (ISO/IEC 13335-1:2004)”. Partiendo de este

concepto, nos referimos a la información como uno de los activos más

importantes para SIGEN y comprende “...Bases de Datos y Sistemas de

Información, archivos de documentación publicados en los sitios web,

información de los sistemas de gestión de los usuarios, correo

institucional, etc.”.

Backup: En el ámbito de la

Tecnología de la Información (TI), se denomina así a una copia de

respaldo de los datos digitales almacenados en un medio, que se

resguardan en un lugar seguro para que puedan utilizarse para ser

restaurados luego de un evento de pérdida de los mismos (por

eliminación o corrupción, o para recuperar datos a un momento

anterior). Es una copia de los datos de archivos digitales en un

soporte que posibilite su recuperación

Un plan de respaldo contempla al menos una copia de todos los datos que

se consideren esenciales para restaurar el normal funcionamiento de una

entidad o empresa.

Backup incremental: Es una

forma de resguardar información en la que sólo se copian en un soporte

los datos e información que fueron modificados desde la realización del

último resguardo de ellos.

Backup full/completo: Es una

modalidad de respaldo de datos e información donde se almacenan todos

ellos, sin importar si fueron o no modificados desde la realización del

último backup.

Backup diferencial: Es una

copia de los datos que contiene todos los archivos que han sufrido

cambios desde el último resguardo completo. La ventaja sobre los demás

métodos es que se acorta el tiempo de restauración en comparación con

una copia de seguridad completa o incremental.

Objeto de backup: Se define

como objeto de backup a las infraestructuras virtualizadas (máquinas

virtuales, redes virtuales, discos virtuales asociados, etc.) y la

información que generan los usuarios mediante la utilización de los

servicios desplegados en ellas y que son afectados por el plan de

copias de seguridad de la información.

Job (tarea) de backup:

Programación de un proceso de generación de copias de resguardo que

afecta a un conjunto de información, que será ejecutado en día y

horario contenido como especificación del mismo.

Datos: Los datos son unidades

de información que se recopilan mediante observación. En un sentido

técnico, los datos son valores de variables cualitativas o

cuantitativas sobre uno o más objetos.

Seguridad de la información:

Preservación de la confidencialidad, la integridad y la disponibilidad

de la información; pudiendo involucrar además propiedades tales como:

autenticidad, trazabilidad, no repudio y fiabilidad.

SAT (Solicitud de Asistencia Técnica):

Requerimiento que se registra en el Sistema de Gestión de Incidentes de

la Mesa de Ayuda Informática.

MAI (Mesa de Ayuda Informática):

Agrupación de agentes dentro de la GTI que se encarga primordialmente

del registro de solicitudes (SAT) y atención primaria de las mismas.

LTO (Linear Tape-Open): Es una

tecnología de almacenamiento de datos en cinta magnética.

IF-2023-24811091-APN-SNI#SIGEN