ORGANISMO

REGULADOR DEL SISTEMA NACIONAL DE AEROPUERTOS

Resolución 71/2023

RESFC-2023-71-APN-ORSNA#MTR

Ciudad de Buenos Aires, 18/10/2023

VISTO el Expediente N° EX-2021-74433054-APN-USG#ORSNA, la Ley N° 24.156

y sus modificatorias, el Decreto N° 375 del 24 de abril de 1997,

ratificado por el Decreto N° 842 del 27 de agosto de 1997, el Decreto

N° 1344 de fecha 4 de octubre de 2007, la Decisión Administrativa N°

641 del 25 de junio de 2021, la Disposición N° 1 del 14 de febrero de

2022 de la DIRECCIÓN NACIONAL DE CIBERSEGURIDAD de la SECRETARÍA DE

INNOVACIÓN PÚBLICA de la JEFATURA DE GABINETE DE MINISTROS, la

RESFC-2023-39-APN-ORSNA#MTR del 12 de mayo de 2022 del ORGANISMO

REGULADOR DEL SISTEMA NACIONAL DE AEROPUERTOS (ORSNA), y

CONSIDERANDO:

Que por el Expediente que se menciona en el visto tramita el proyecto

de Reglamento denominado “POLÍTICAS ESPECÍFICAS DE LA POLÍTICA DE

SEGURIDAD DE LA INFORMACIÓN” del ORGANISMO REGULADOR DEL SISTEMA

NACIONAL DE AEROPUERTOS, propiciado por el DEPARTAMENTO DE SISTEMAS Y

TECNOLOGÍA INFORMÁTICA de la GERENCIA DE ADMINISTRACIÓN Y PRESUPUESTO.

Que cabe considerar que la Decisión Administrativa N° 641 del 25 de

junio de 2021 aprobó los “REQUISITOS MÍNIMOS DE SEGURIDAD DE LA

INFORMACIÓN PARA LOS ORGANISMOS DEL SECTOR PÚBLICO NACIONAL”, los

cuales son aplicables a todas las entidades y jurisdicciones

comprendidas en el inc. a) del artículo 8° de la ley 24.156 de

Administración Financiera y de los Sistemas de Control del Sector

Público Nacional y sus modificatorias.

Que, a través de la Disposición N° 1 del 14 de febrero de 2022 de la

DIRECCIÓN NACIONAL DE CIBERSEGURIDAD de la SECRETARÍA DE INNOVACIÓN

PÚBLICA de la JEFATURA DE GABINETE DE MINISTROS, se aprobó el “MODELO

REFERENCIAL DE POLÍTICA DE SEGURIDAD DE LA INFORMACIÓN” con el fin de

asistir en el proceso de elaboración de las Políticas de Seguridad de

la Información y ser utilizado como guía por los organismos

comprendidos en la Decisión Administrativa N° 641/21.

Qu,e por medio de la RESFC-2022-39-APN-ORSNA#MTR del ORGANISMO

REGULADOR DEL SISTEMA NACIONAL DE AEROPUERTOS (ORSNA), se dejó sin

efecto la Resolución N° 51 del 8 de noviembre de 2007 y se aprobó la

“POLÍTICA DE SEGURIDAD DE LA INFORMACIÓN DEL ORGANISMO REGULADOR DEL

SISTEMA NACIONAL DE AEROPUERTOS (ORSNA)”.

Que el ORGANISMO REGULADOR DEL SISTEMA NACIONAL DE AEROPUERTOS (ORSNA)

reconoce la importancia de proteger adecuadamente sus datos y activos

de información que, como otros bienes y servicios requeridos para el

cumplimiento de los objetivos del Organismo, resulta esencial para el

desarrollo de las actividades de su competencia.

Que, en atención a lo expuesto, el DEPARTAMENTO DE SISTEMAS Y

TECNOLOGÍA INFORMÁTICA dependiente de la GERENCIA DE ADMINISTRACIÓN Y

PRESUPUESTO del Organismo Regulador proyectó las Políticas específicas

de Seguridad de la Información, con el objetivo de desarrollar y

profundizar los lineamientos de la seguridad de la información.

Que han tomado debida intervención la GERENCIA DE RECURSOS HUMANOS y el

DEPARTAMENTO DE COMPRAS Y CONTRATACIONES, PATRIMONIO Y SUMINISTROS de

la GERENCIA DE ADMINISTRACIÓN Y PRESUPUESTO del Organismo Regulador, en

el ámbito de sus respectivas competencias.

Que la UNIDAD DE AUDITORÍA INTERNA de este Organismo Regulador ha

tomado la intervención de su competencia, en virtud del artículo 101

del Decreto N° 1344 de fecha 4 de octubre de 2007, reglamentario de la

Ley N° 24.156.

Que la GERENCIA DE ASUNTOS JURÍDICOS ha tomado la intervención que le

compete.

Que el Directorio del ORGANISMO REGULADOR DEL SISTEMA NACIONAL DE

AEROPUERTOS (ORSNA) resulta competente para dictar la presente medida,

en virtud de lo dispuesto por el artículo 3° de la Ley Nacional de

Procedimientos Administrativos N° 19.549, lo establecido en el Decreto

N° 375 de fecha 24 de abril de 1997, la Decisión Administrativa N°

641/21, y demás normativa citada precedentemente.

Que en Reunión Abierta de Directorio del 17 de octubre de 2023 se ha

considerado el asunto, facultándose a los suscriptos a dictar la

presente medida.

Por ello,

EL DIRECTORIO DEL ORGANISMO REGULADOR DEL SISTEMA NACIONAL DE

AEROPUERTOS

RESUELVE:

ARTÍCULO 1°.- Aprobar las “POLÍTICAS ESPECÍFICAS DE LA POLÍTICA DE

SEGURIDAD DE LA INFORMACIÓN” del ORGANISMO REGULADOR DEL SISTMA

NACIONAL DE AEROPUERTOS (ORSNA) contenida en el

IF-2023-98320897-APN-GAYP#ORSNA.

ARTÍCULO 2°.- Notificar al personal del ORGANISMO REGULADOR DEL SISTEMA

NACIONAL DE AEROPUERTOS (ORSNA), comunicar a la DIRECCIÓN NACIONAL DE

CIBERSEGURIDAD de la SECRETARÍA DE INNOVACIÓN PÚBLICA de la JEFATURA DE

GABINETE DE MINISTROS, publicar, dar a la DIRECCIÓN NACIONAL DE

REGISTRO OFICIAL y cumplido, archivar.

Carlos Pedro Mario Aníbal Lugones Aignasse - Fernando José Muriel

NOTA: El/los Anexo/s que integra/n este(a) Resolución se publican en la

edición web del BORA -www.boletinoficial.gob.ar-

e. 20/10/2023 N° 84753/23 v. 20/10/2023

(Nota

Infoleg:

Los anexos referenciados en la presente norma han sido extraídos de la

edición web de Boletín Oficial)

1- Organización de la Seguridad de la

Información

El Directorio del ORGANISMO REGULADOR DEL SISTEMA NACIONAL DE

AEROPUERTOS (ORSNA) es el responsable de asegurar la implementación de

la “POLÍTICA DE SEGURIDAD DE LA INFORMACIÓN DEL ORGANISMO REGULADOR DEL

SISTEMA NACIONAL DE AEROPUERTOS” (PSI).

El Directorio asigna al DEPARTAMENTO DE SISTEMAS Y TECNOLOGÍA

INFORMÁTICA (DSyTI) las responsabilidades operativas relativas a la

seguridad de la información, que tendrá a su cargo la coordinación de

todas las actividades tendientes a la implementación de la PSI.

Dicho Departamento velará por una adecuada segregación de funciones,

por un abordaje de la seguridad de la información en todos los

proyectos y programas del ORSNA y por la confección de adecuados

procedimientos de seguridad.

El Directorio del ORSNA se compromete a impulsar las iniciativas que el

área competente proponga con el objetivo de preservar la

confidencialidad, integridad y disponibilidad de la información que

gestiona.

2- Seguridad Informática de los

Recursos Humanos

2.1. Compromiso de confidencialidad

2.1.1. Ingreso al empleo

Al ingresar un nuevo agente, la GERENCIA DE RECURSOS HUMANOS (GRRHH),

pondrá a disposición del mismo, el COMPROMISO DE CONFIDENCIALIDAD, el

cual deberá suscribir, declarando conocer la existencia de la POLÍTICA

DE SEGURIDAD DE LA INFORMACIÓN, conforme el Anexo I.

2.1.2. Durante el empleo

2.1.2.1. Permisos de acceso

Las Unidades Organizativas establecerán para todo el personal a su

cargo, los permisos de acceso a la información y sistemas utilizados en

sus labores diarias, de conformidad a lo establecido en la

cláusula 4.5.2.

2.1.2.2. Concientización y

Capacitación en Seguridad de la Información

Se promoverán actividades en materia de seguridad de la información,

mediante la implementación de un plan de concientización para los

agentes del ORSNA.

2.1.3. Desvinculación o Cambio de

puesto de trabajo

Se establece que ante la desvinculación o cambio de función de los

agentes del ORSNA, la GRRHH informará mediante Comunicación Oficial

(CCO) a través del Sistema de Gestión Documental Electrónica (GDE), al

DEPARTAMENTO DE PRENSA Y RELACIONES INSTITUCIONALES (DPyRI); al

DEPARTAMENTO DE COMPRAS Y CONTRATACIONES, PATRIMONIO Y SUMINISTROS

(DCyCPyS), al ÁREA DE TESORERÍA, y al Superior Jerárquico del agente.

Asimismo, la GRRHH deberá informar al DEPARTAMENTO DE SISTEMAS Y

TECNOLOGIA INFORMATICA mediante el sistema de ticket la desvinculación

o cambio de función del personal del ORSNA a los fines de garantizar el

resguardo de los activos, en atención a lo establecido en la

cláusula 3

del presente documento.

3- Gestión de Activos

3.1. Propietario de activos

El propietario de los activos es el ORSNA, salvo aquellos activos que

le fueren cedidos en comodato al Organismo.

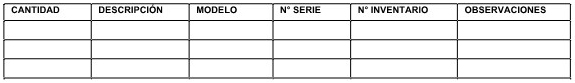

3.2. Inventario de activos

El DCyCPyS realiza el inventariado y el alta patrimonial de bienes

tangibles e intangibles registrables.

Para ello, el DSyTI deberá informar al DCyCPyS todos los activos

adquiridos que resulten registrables.

3.3. Administración de activos

Cumplido el inventariado, el DSyTI llevará un registro propio de los

Activos a efectos de identificar la descripción de los mismos, su

asignación, ubicación, traslado y estado de conservación, debiendo

informar al DCyCPyS cualquier modificación que se suscite.

3.4. Responsable de la gestión de los

activos

El responsable de los activos será el DSyTI, quien deberá asegurar la

clasificación y asignación de los mismos.

3.5. Asignación de activos

De acuerdo a las necesidades de las unidades organizativas del ORSNA,

el DSyTI asignará los activos. A tal fin, realizará su instalación y

puesta en marcha dejando constancia de la entrega del bien al agente

depositario a través del ACTA DE ENTREGA (conforme Anexo II)

El agente será responsable del buen uso de los activos.

Los dispositivos móviles se encuentran autorizados a ser retirados del

Organismo por el agente al cual le hubieren sido asignados.

3.6. Devolución de activos

Al finalizar el vínculo laboral con el ORSNA, el agente hará devolución

de los activos que se le hubieran asignado para el cumplimiento de sus

tareas conforme el

ACTA DE

DEVOLUCIÓN (Anexo III).

3.7. Cesión y/o Baja de activos

El DSyTI informará al DCyCPyS sobre aquellos activos que se encuentren

en estado de desuso o rezago a fin de llevar a cabo el procedimiento

previsto en la normativa vigente.

3.8. Gestión de Soportes de

Almacenamiento

3.8.1. Soportes de Almacenamiento

Removibles

Se almacenan los soportes de medio extraíbles (cintas magnéticas,

discos externos u otros) en un ambiente seguro y protegido, teniendo en

cuenta la criticidad de la información contenida y las especificaciones

de los fabricantes o proveedores del soporte de almacenamiento.

Se establece el control de los dispositivos de almacenamiento

removibles, mediante el monitoreo de los archivos que se copian desde y

hacia estos dispositivos.

3.8.2. Eliminación Segura de Soportes

de Información

A fin de evitar el acceso a información residual en los soportes de

almacenamiento, se implementarán procedimientos de borrado seguro de la

información al momento de declararse la baja del soporte de

almacenamiento, o bien para operaciones de reciclado de los

dispositivos de almacenamiento.

La eliminación segura se considera para todo elemento de soporte de

información tales como papeles, cintas magnéticas (datos, audio y

video), discos magnéticos o de estado sólido, dispositivos de

almacenamientos ópticos, unidades extraíbles y cualquier otra

tecnología o soporte de almacenamiento de datos.

Los medios de almacenamiento que se intenten reutilizar, pero no puedan

ser recuperados serán destruidos físicamente de manera apropiada para

que la información contenida no pueda ser recuperada utilizando

técnicas forenses.

4- Autenticación, autorización y

control de Acceso

4.1. Usos Aceptables

4.1.1. Uso General

Los recursos tecnológicos del ORSNA solo deben ser utilizados de modo

que guarden relación con las funciones asignadas.

Los usuarios de los sistemas informáticos toman conocimiento que una

cuenta de usuario representa una identidad digital. Por lo tanto, cada

vez que se utilicen o se intentaren utilizar los recursos informáticos

de los diferentes sistemas, se registrarán los accesos y/o actividades

que se realizan con dicha cuenta de agente. La contraseña utilizada

para autenticar una cuenta de agente, es de uso estrictamente personal

y confidencial.

4.1.2. Uso del Equipamiento

El ORSNA proveerá a su personal y a toda persona que preste tareas en

su ámbito, las herramientas de hardware y software necesarias para su

desempeño laboral, siendo los mismos responsables de su uso y debiendo

ser utilizados exclusivamente para propósitos relacionados con sus

actividades laborales.

El agente está obligado a dar el debido tratamiento para el cuidado de

dichas herramientas, de forma tal de evitar cualquier daño, conexión,

desconexión o traslado sin la debida autorización.

4.1.3. Uso de los Sistemas de Software

Solo los agentes que fueran autorizados podrán acceder a los sistemas y

a la información del ORSNA para el desarrollo de sus actividades

laborales. Cualquier acceso no autorizado o intento de acceso no

autorizado será considerado como una posible violación a la PSI.

Los agentes que por alguna razón consideren que necesitan accesos

adicionales, deberán canalizar el pedido a través de su superior

jerárquico mediante el sistema de ticket.

El DSyTI es responsable de la instalación, configuración, puesta en

funcionamiento y mantenimiento de todo el equipamiento y software

existente en el ORSNA.

Cuando las unidades organizativas requieran para el desempeño de sus

tareas software específico, deberán remitir la solicitud de adquisición

y/o instalación mediante el sistema de ticket. Todo aquel software que

se encuentre instalado sin la debida autorización o almacenado en

carpetas locales o compartidas que no guarde correspondencia con el

software autorizado por el ORSNA podrá ser desinstalado y/o eliminado.

4.1.4. Uso de la Información

La información perteneciente al ORSNA será utilizada únicamente dentro

del marco de las actividades propias del organismo, quedando prohibida

la utilización de la misma en beneficio propio y todo tipo de

divulgación a terceros, sin previa autorización del ORSNA.

El ORSNA se reserva el derecho de auditar los archivos en las carpetas

de los agentes, ya sea en los servidores compartidos como en los

dispositivos de almacenamientos externos o internos (discos locales de

almacenamiento en las estaciones de trabajo) pertenecientes al ORSNA, y

podrá ser considerada información no deseada y ser pasible a ser

borrada sin aviso previo.

Los agentes que cambien de función o se desvinculen laboralmente del

ORSNA, están obligados a entregar a su superior jerárquico, toda la

información y documentos electrónicos que hubieran elaborado en el

cumplimiento de su función hasta el momento que la desempeñaba, de

forma tal que su desvinculación no genere problema alguno en la

continuidad de las tareas que se venía desarrollando.

Todos aquellos archivos de documentos que se encuentren en carpetas

locales o compartidas que no guarden relación con las funciones

desempeñadas, podrán ser eliminados.

Queda prohibido realizar cualquier actividad contraria a los intereses

del ORSNA, así como también, difundir y/o publicar información

reservada, confidencial o secreta, acceder sin autorización a recursos

compartidos o archivos, e impedir el acceso a otros agentes mediante el

mal uso deliberado de recursos comunes.

El que altere, destruya o inutilice datos, documentos, programas o

sistemas informáticos; o venda, distribuya, haga circular o introduzca

en el sistema informático, cualquier programa destinado a causar daños,

será considerado incurso en una falta grave, pudiendo ser pasible de la

aplicación de una pena conforme lo establecido en el Código Penal.

4.1.5. Uso de las Contraseñas

Los agentes se comprometen a mantener las contraseñas en secreto.

Cuando existiera indicio de que la confidencialidad de la contraseña

hubiera sido comprometida, se informará y solicitará al DSyTI el cambio

de la misma, inmediatamente.

El agente no podrá almacenar contraseñas en papel, archivos de texto,

planillas de cálculo o cualquier aplicación cuya función no sea

expresamente el almacenamiento seguro de contraseñas.

4.2. Usos Inadecuados

4.2.1. Uso Inadecuado de los Recursos

Los recursos informáticos del ORSNA se suministran con el propósito de

asistir al agente en la ejecución de sus tareas y en el correcto

procesamiento de la información. Toda utilización de estos recursos con

propósitos no autorizados o ajenos al destino para el cual fueron

provistos será considerada como uso indebido.

4.3. Uso del Almacenamiento de

Información por el Usuario

4.3.1. Almacenamiento Local

Los discos locales de los equipos informáticos se destinarán al

almacenamiento y procesamiento de archivos relacionados con sus

actividades laborales. Cada agente es responsable de administrar el

espacio y resguardo seguro de la información que el equipo informático

contenga. Por ello se indica que para el mantenimiento de una copia de

resguardo es necesario almacenar los datos en el servicio de

almacenamiento que ofrece el ORSNA - Tronador- para asegurar la

existencia de una copia de resguardo en el caso que se lo requiera.

4.3.2. Almacenamiento en Repositorios

del ORSNA

Los archivos electrónicos relacionados con las actividades laborales

deberán almacenarse en los servicios de almacenamiento de los

servidores del ORSNA. Esta información será asegurada a través de

procesos de copias de resguardo establecidos por el DSyTI.

En caso de requerir la restauración de una copia de resguardo, el

agente deberá comunicarse mediante sistema de ticket con el DSyTI para

iniciar el proceso de restauración de copias de resguardo.

4.3.3. Almacenamiento en Servicios

Externos al ORSNA

Está prohibido almacenar archivos laborales o documentos electrónicos

del ORSNA en los servicios de almacenamiento de Internet, ya que se

expone al riesgo de pérdida de la confidencialidad de los mismos.

Cuando se requiera utilizar un servicio de almacenamiento accesible

desde Internet para compartir o almacenar archivos, se debe utilizar el

servicio del ORSNA (Nextcloud:

https://private.orsna.gob.ar/login),

el cual fue creado para tal necesidad y posee los requerimientos de

seguridad necesarios, como ser factor de autenticación para asegurar su

acceso.

4.4. Política de Control de Accesos

Se controlará el acceso a la información y a los recursos tecnológicos

del ORSNA, por lo cual se declara la:

a) Revocación o modificación de los derechos de acceso ante cambios de

función o desvinculación laboral.

b) Segregación de las funciones referidas a quien solicita, quien

autoriza y quien concede operativamente el acceso.

c) Revisión periódica de los permisos de acceso concedidos.

4.5. Gestión de Acceso de Usuario

4.5.1. Cuentas

Se utilizará una cuenta de usuario asociada a un agente con una

identificación unívoca para su uso personal exclusivo, de manera que

las actividades puedan rastrearse con posterioridad a los fines de

garantizar la trazabilidad de sus acciones.

Las cuentas de servicio se crean y utilizan para fines específicos de

software y sistemas. Podrán estar asociadas y configuradas en más de un

sistema y su alta, baja y modificación está bajo responsabilidad del

DSyTI.

Las cuentas de usuario institucional son las utilizadas por un grupo de

agentes, por razones exclusivamente operativas, que será creada a

requerimiento del Superior Jerárquico de la Unidad Organizativa

requirente.

Se establecerá una revisión trimestral con el objeto de:

- Inhabilitar cuentas de usuarios de

los sistemas principales de gestión de usuarios (controladores de

dominio) inactivas por más de cuarenta (40) días corridos - siempre que

no se encuentren en goce de licencia ordinaria o extraordinaria- o

cuentas de usuarios desvinculados del ORSNA.

- Eliminar cuentas de usuarios inactivas por más de sesenta (60) días

corridos, de los sistemas, base de datos, aplicaciones y servicios,

cuando la eliminación de las mismas no provoque inconvenientes

operativos.

- Eliminar las cuentas de usuarios redundantes o no identificables

previo análisis de sus actividades.

- Las excepciones para evitar inhabilitar o eliminar cuentas de

usuario, deberán ser formalmente comunicadas por el solicitante a la

DSyTI a través del sistema de ticket.

4.5.2. Gestión de Permisos de Accesos

Se controlarán los permisos de acceso a los activos de información.

Se identificarán niveles de acceso de lectura, escritura o una

combinación de ambos para los sistemas, bases de datos y aplicaciones.

Se priorizará el principio de asignación de mínimos privilegios,

suficientes para realizar las tareas solicitadas.

4.5.3. Permisos de Acceso de

Administrador

La asignación de permisos de acceso de administrador se concederá solo

al personal del DSyTI. Los agentes con permisos de acceso administrador

podrán poseer dos cuentas de agente, una para sus tareas habituales y

otra para realizar estrictamente actividades que requieren estos

permisos de acceso administrador.

No se deberá utilizar la cuenta de agente con permisos de administrador

para realizar actividades habituales como ser navegación en Internet o

lectura del correo electrónico, sino que estas, sólo se utilizarán ante

la necesidad de realizar tareas específicas que lo requieran, como ser

de instalación, reconfiguración, contingencia y/o recupero.

4.5.4. Gestión Central de Contraseñas

Se establecerán mecanismos automáticos que permitan a los agentes

cambiar las contraseñas asignadas inicialmente, la primera vez que

ingresan al sistema.

Se establecen como mínimo las siguientes características básicas de

complejidad: longitud mínima de OCHO (8) caracteres, compuesta por

mayúsculas, minúsculas y caracteres numéricos en su conformación.

Se configurarán los sistemas principales de gestión de agentes

(controladores de dominio) de forma tal que soliciten el recambio de la

contraseña cada SEIS (6) meses impidiendo la reutilización de las

últimas TRES (3) contraseñas.

Se cambiarán las contraseñas por defecto (de agente administrador, root

o similar) de los sistemas y dispositivos luego que hubieran finalizado

su instalación y configuración inicial.

Una vez finalizados los servicios de soporte externo del ORSNA, se

modificarán las contraseñas de las cuentas utilizadas.

Se almacenarán en los sistemas de gestión de contraseñas las

credenciales de los usuarios, se almacenarán en sobre cerrado y caja

fuerte las contraseñas críticas (administrador, root o similares) según

el procedimiento establecido.

4.5.5. Revisión de Permisos de Acceso

Se llevarán revisiones periódicas de accesos de los agentes a fin de

mantener un control eficiente del acceso a los datos y servicios de

información.

Se solicitará regularmente la actualización de los permisos de accesos

concedidos a los agentes por las unidades organizativas, con el objeto

de contrastar el nivel de cumplimiento de los procesos de gestión de

permisos de acceso.

4.5.6. Revocación y Cambios de

Permisos de Acceso

Conforme lo establecido en la

cláusula 4.4.b,

se implementarán procedimientos formales para la revocación y cambios

de permisos de acceso de los agentes en todos los sistemas y servicios.

Tras la desvinculación del agente, el DSyTI deshabilitará los permisos

de acceso a todos los sistemas y servicios de información utilizados

por el agente.

Ante un cambio de función se realizarán las modificaciones de permisos

de acceso que correspondieren, comprendiendo todos los permisos de

accesos lógicos y físicos, como ser llaves, tarjetas de identificación

y accesos a instalaciones de procesamiento de la información.

Se cambiarán las contraseñas de acceso administrador que pudiera

conocer el agente, tras su desvinculación o ante un cambio de función.

4.6. Control de Acceso a Sistemas y

Aplicaciones

4.6.1. Política de Restricción del

Ingreso a los Sistemas e Información

Al igual que la política de control de accesos a las redes y servicios

asociados se restringirá el acceso a la red interna, a los sistemas,

base de datos y otros activos de información en base a la premisa “Todo

acceso a la información y recursos tecnológicos está prohibido, a menos

que se permita explícitamente”.

Los agentes tendrán acceso solo a los sistemas y activos de información

que hubieran sido específicamente autorizados.

El DSyTI autorizará el acceso a los sistemas, bases de datos y activos

de información, mediante el pedido formal del superior jerárquico de la

información a la cual se pretende acceder.

Esta autorización describirá detallada y explícitamente los permisos

concedidos a los agentes para acceder a los sistemas y activos de

información.

4.6.2. Directivas para Asegurar los

Inicios de Sesión

El acceso a los servicios de información se realizará a través de

inicios seguros de sesión. El mismo contempla:

a) Evitar mostrar mensajes de ayuda que pudieran asistir al agente

durante el procedimiento de conexión, que diera indicio del dato

erróneo (agente o contraseña) ante una autenticación incorrecta. Es

decir, no divulgar ningún indicio que provea asistencia a agentes aún

no autenticados.

b) Validar la información de la conexión sólo al completarse la

totalidad de los datos de entrada. Si surgiere una condición de error,

el sistema no indicará que parte de los datos fue correcta o incorrecta.

c) Suscribir el compromiso de confidencialidad antes de acceder a los

recursos tecnológicos del ORSNA, consintiendo mediante esta firma su

conocimiento y aceptación.

d) Evitar configurar el equipo informático con credenciales almacenadas

que provoquen el inicio de sesión de forma automática.

e) Registrar todas las conexiones exitosas y los intentos de conexión

fallidas.

f) Evitar implementaciones que transmitan las contraseñas en texto

plano sobre la red de datos.

g) Implementar medidas para la protección ante ataques de fuerza bruta,

como ser:

- Bloqueo de la cuenta del agente luego

de TRES (3) reintentos fallidos.

- Desbloqueo automático de la cuenta luego de DIEZ (10) minutos de

haberse bloqueado.

4.6.3. Uso de programas utilitarios

privilegiados

Se prohíbe el uso de programas con capacidades de evasión de los

sistemas de control y seguridad, como así también la búsqueda y

evaluación de vulnerabilidades de seguridad sin el debido control y la

autorización del DSyTI.

4.6.4. Control de Acceso al Código

Fuente

Se restringirá y controlará el acceso al código fuente de las

aplicaciones de software desarrolladas en el ORSNA solo al personal

autorizado por el DSyTI, con el fin de evitar que sean introducidos

cambios sin la debida autorización y control de las áreas involucradas,

copias y descargas no autorizada del código fuente.

Todo programa objeto o ejecutable en producción tendrá un único

programa fuente asociado que garantice su origen, es decir, que

existirá trazabilidad de versión entre el programa objeto y el código

fuente.

Se establecerá la existencia de un implementador del sistema y/o

aplicaciones, el cual será responsable de su pase a producción.

Se prohíbe el resguardo de código fuente en los ambientes de producción.

Se realizarán copias de respaldo de los programas fuentes cumpliendo

los requisitos de seguridad establecidos por el ORSNA.

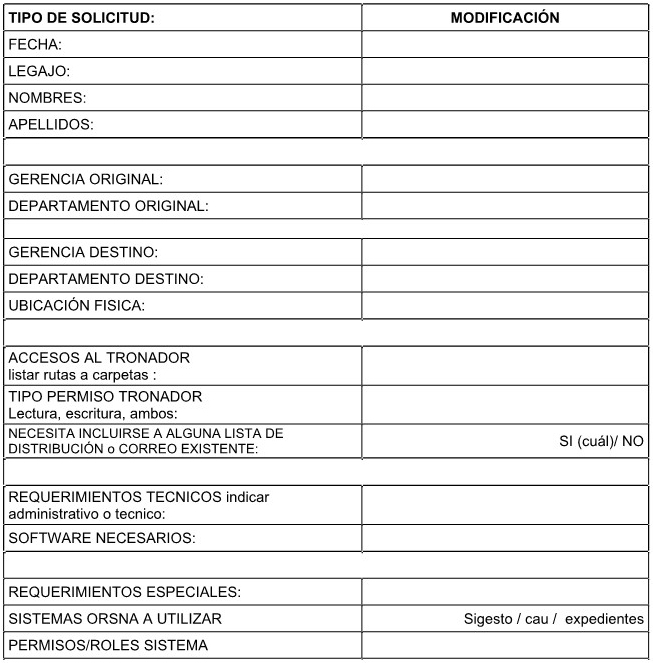

4.7. Gestión de cuentas de Usuario

4.7.1. Inicio del proceso

El área requirente enviará mediante el sistema de ticket los datos

solicitados en los formularios respectivos de Alta, Baja o Modificación

según corresponda, adjuntando la documentación respaldatoria.

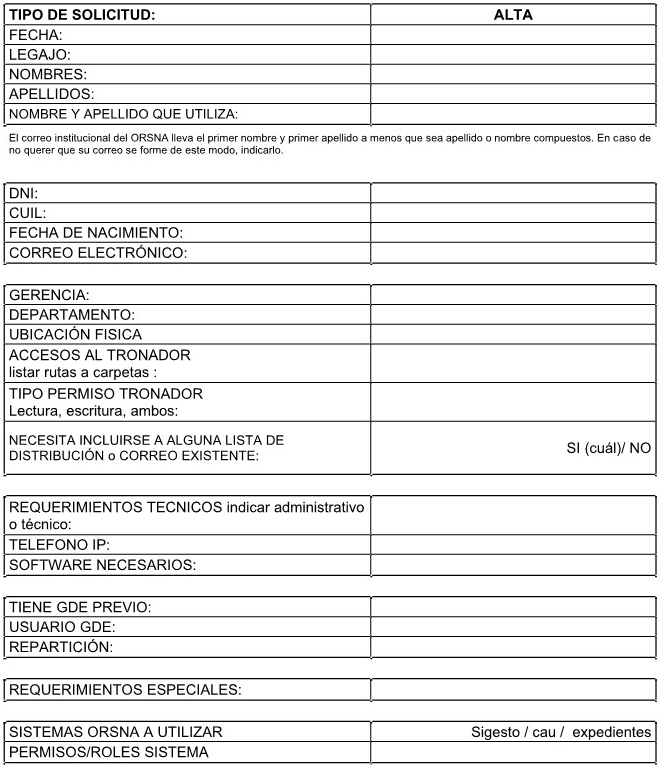

(Formularios Anexo V; VI y VII).

Si el alta, baja o modificación refiere a una cuenta de usuario, el

área requirente será la GRRHH.

Si el alta, baja o modificación refiere a una cuenta de usuario

institucional, el área requirente será el superior jerárquico.

El DSyTI recibirá el ticket y el área de soporte validará que la

información del formulario esté completa y adjunta la documentación

respaldatoria. En caso de no cumplir se solicitará al área requirente

documentación complementaria.

4.7.2. Alta

El Alta consiste en la creación de una cuenta de usuario o cuenta de

usuario institucional.

El área de soporte reenviará el ticket recibido a los responsables del

área de Infraestructura a efectos de crear la cuenta de usuario o

cuenta de usuario institucional en los sistemas del ORSNA (Correo

Electrónico, Carpeta Compartida, Equipos de escritorio, Acceso Remoto,

entre otros).

Los permisos de acceso asignados se limitan al sector del ORSNA

definido en el formulario. Una vez culminada su tarea el área de

infraestructura devolverá el ticket a los responsables del área de

Soporte. De tratarse de un usuario institucional finalizará el proceso.

En caso de tratarse de la creación de una cuenta de usuario el ticket

será remitido a los responsables de Soporte y el proceso continuará.

El área de Soporte enviará el ticket al área de Desarrollo a fin de

generar el alta en el SIGESTO y la Intranet. Los permisos de acceso

asignados se limitan al sector del ORSNA definido en el formulario.

Cumplido, el ticket será devuelto al área de Soporte.

El área de Soporte enviará el ticket a Administración para que:

a) Si el agente no tiene cuenta de GDE se proceda a su creación.

b) Si el agente tiene cuenta de GDE se proceda a su adecuación.

Cuando finalice su tarea devolverá el ticket al área de Soporte para

que:

a) Realice la Instalación, configuración y puesta en marcha del

equipamiento informático.

b) Cierre al ticket finalizando así el proceso.

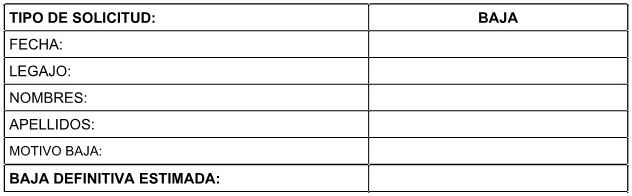

4.7.3. Baja

Se eliminarán los permisos de acceso de los usuarios una vez cumplido

el procedimiento indicado en la

cláusula 2.1.3.

Así, el área de soporte reenviará el ticket al área de Infraestructura

la que será responsable del bloqueo de la cuenta de usuario en los

sistemas del ORSNA (Correo Electrónico, Carpeta Compartida, Equipos de

escritorio, Acceso Remoto) De tratarse de un usuario institucional

finaliza el proceso. En caso de tratarse de la baja de una cuenta de

usuario el ticket será remitido al área Soporte y el proceso continuará.

El área de soporte enviará el ticket al área de Desarrollo, quedando a

su cargo, el bloqueo de la cuenta de usuario en el SIGESTO y la

Intranet, a efectos de suspender los permisos de acceso que tenía

asignados. Cuando termina su tarea devuelve el ticket a Soporte.

El área de soporte enviará el ticket al área de Administración, quien

bloqueará la cuenta de usuario del sistema de Gestión De Expedientes

Electrónicos. Cuando termina su tarea devolverá el ticket al área de

Soporte para que:

a) Realice el retiro del equipamiento informático.

b) Finalice el proceso, dando cumplimiento a lo requerido mediante

ticket.

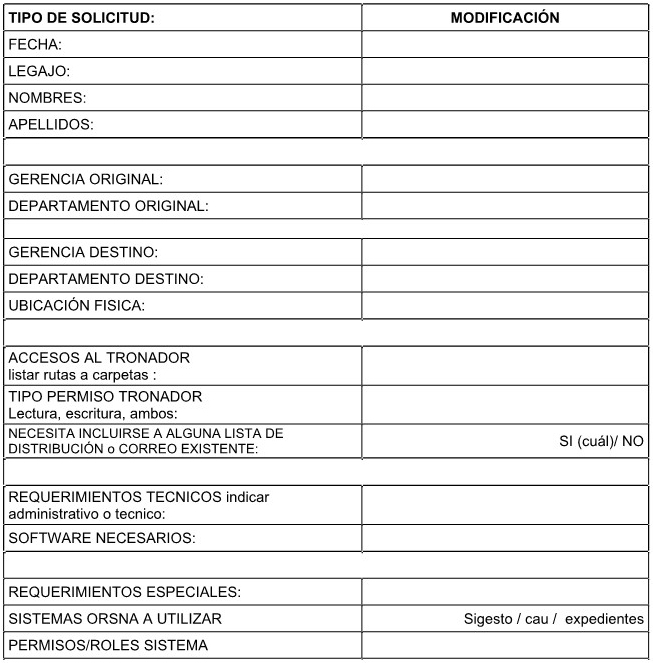

4.7.4. Modificación

La modificación consiste en un cambio en la cuenta de usuario o cuenta

de usuario institucional.

El área de soporte reenviará el ticket al área de Infraestructura donde

se modificará la cuenta de usuario o cuenta de usuario institucional en

los sistemas del ORSNA (Correo Electrónico, Carpeta Compartida, Equipos

de escritorio, Acceso Remoto). De tratarse de un usuario institucional

finalizará el proceso. En caso de tratarse de la modificación de una

cuenta de usuario el ticket será remitido al área de soporte y el

proceso continúa. El área de soporte enviará el ticket al área de

desarrollo donde se modificará la cuenta de usuario en el SIGESTO y la

Intranet. Cuando termina su tarea devolverá el ticket al área de

Soporte.

El área de soporte enviará el ticket al área de administración donde se

modificará la cuenta de usuario de GDE. Cuando termine su tarea

devolverá el ticket al área de soporte para que:

a) Realice la modificación del equipamiento informático.

b) Cierre al ticket y así finaliza el proceso.

5- Uso de herramientas criptográficas

5.1. Trabajo Remoto

Todo acceso remoto será implementado mediante una conexión cifrada, la

cual será monitoreada y controlada por los dispositivos de seguridad

del ORSNA, implementando restricciones de acceso a determinados activos

de información dependiendo de la criticidad de la misma y perfil del

agente.

Se establecerán factores de autenticación para asegurar la identidad de

las conexiones remotas a las redes privadas virtuales (VPN) del ORSNA.

5.2. Cumplimiento de Requisitos

5.2.1. Política de Uso de Controles

Criptográficos

Se utilizarán sistemas y técnicas criptográficas para el resguardo de

la información, con el fin de asegurar la confidencialidad. Por lo

cual, se asegura la información y las comunicaciones mediante la

utilización de controles criptográficos, en los siguientes casos:

- Almacenamiento de datos, cuando el

nivel de protección sea requerido.

- Transmisión de información fuera del ámbito del ORSNA.

- Copias de Resguardo de la Información.

Se utilizarán algoritmos de cifrado robusto, que serán validados

periódicamente con el objeto de evitar el uso de algoritmos de cifrado

obsoletos, en desuso, o producto del avance de técnicas de descifrado.

6- Seguridad física

6.1. Seguridad de Oficinas e

Instalaciones

Se controlará el ingreso y egreso a la sede principal del Organismo,

mediante personal de seguridad.

6.1.1. Protección contra amenazas de

origen ambiental, internas y externas

Existirá seguridad física en las entradas de las instalaciones y en el

piso en el cual se encontrase la sala de comunicaciones, el centro de

procesamiento de datos y centro de operaciones de seguridad (SOC), con

el objeto de contrarrestar cualquier amenaza interna o externa que

pusiera en peligro los activos y operaciones del ORSNA.

Se establecerán protocolos de actuación ante amenazas internas,

externas (vándalos, accesos forzados, etc.) y procedimiento de

actuación ante incendios.

6.2. Seguridad de los equipos

6.2.1. Ubicación y Protección de

Equipos

Se deberá ubicar el centro de cómputos de tal manera que se reduzcan

los riesgos ocasionados por amenazas, peligros ambientales y accesos no

autorizados. El sitio será de acceso restringido y deberá permitir la

supervisión constante a los fines de minimizar el riesgo de amenazas

potenciales por robo, hurto, incendio, polvo, calor y radiaciones

electromagnéticas.

Se establece que está prohibido comer, beber y fumar dentro del centro

de cómputos, la sala de comunicaciones, como también está prohibido

tomar fotografías o realizar grabaciones sin la debida autorización.

6.2.2. Seguridad en el Suministro

Eléctrico

Los centros de procesamientos de datos y las salas de comunicaciones

estarán protegidos ante posibles fallas en el suministro de energía u

otras anomalías eléctricas. La continuidad del suministro de energía se

realizará por medio de la existencia de equipamiento de Suministro de

Energía Interrumpible (UPS) y el uso de Generadores de Energía

Eléctrica de respaldo.

Se deberá contar con la iluminación de emergencia en caso de falla en

el suministro principal de energía.

6.2.3. Seguridad en el Cableado

Eléctrico y de Datos

Se protegerán las instalaciones contra descargas eléctricas dentro del

edificio de acuerdo a la normativa vigente, adoptando filtros de

protección contra rayos a todas las líneas de ingreso de energía

eléctrica y telecomunicaciones.

El cableado de comunicaciones que transporta datos y brinda apoyo a los

servicios de información deberá estar protegido contra intercepción o

daño. El cableado eléctrico y de transmisión de datos y

telecomunicaciones deberá cumplir con los requisitos técnicos vigentes

de la República Argentina.

Deberá existir separación de los cables de energía de los cables de

comunicaciones de datos para evitar interferencias.

Se protegerá el tendido del cableado de red troncal entre los pisos,

mediante la utilización de ductos y redes redundantes. Se utilizarán

bandejas dedicadas, piso técnico y/o ductos embutidos en las paredes,

siempre que sea posible.

6.3. Mantenimiento del Equipamiento

Informático

Se deberán realizar tareas periódicas de mantenimiento preventivo del

equipamiento de procesamiento de datos y comunicaciones para asegurar

su disponibilidad e integridad permanentes, de acuerdo con los

intervalos de servicio programados por el DSyTI.

6.3.1. Ingreso y Egreso de Equipos de

Escritorio

Se registrará el ingreso y egreso de equipos de escritorio.

A fin proceder a su egreso, el Superior Jerárquico de la Unidad

Organizativa requirente deberá comunicar el mismo al DSyTI,

correspondiendo suscribir un ACTA DE EGRESO DE EQUIPOS DE ESCRITORIO

(Anexo IV). Asimismo, registrará dicho egreso, debiendo informar al

DCyCPyS.

6.3.2. Seguridad de los Equipos fuera

de las Instalaciones

Los agentes deberán respetar el cuidado de los activos siguiendo las

pautas de la

cláusula 4.1.

En caso de robo o hurto, el agente al cual se le hubiera asignado el

bien deberá efectuar una denuncia policial en donde se proporcionen los

datos del bien sustraído.

Asimismo, deberá enviar un memorándum, comunicando los hechos al DSyTI,

con copia a su Superior Jerárquico, remitiendo como archivo embebido la

denuncia policial. A su vez, el agente comunicará a los grupos de

trabajo a los cuales potencialmente podría comprometer la información

almacenada en el dispositivo.

Recibido el Memorándum, el DSyTI procederá al blanqueo de la contraseña

de la cuenta de usuario asociada; y solicitará a la UNIDAD SECRETARIA

GENERAL (USG) la apertura de un Expediente Electrónico al cual

vinculará la documentación remitida por el agente, y el ACTA DE ENTREGA

suscripta oportunamente.

Mediante una PV remitirá las actuaciones al DCyCPyS, a efectos de

solicitar la baja definitiva del bien en cuestión conforme la normativa

vigente.

6.3.3. Reutilización o Baja de

Equipamiento Informático

Se deberán aplicar operaciones de borrado seguro a todo equipamiento

informático, siguiendo las directivas mencionadas en la

cláusula 3.8.2,

antes de que el mismo sea normalizado para su reutilización o fuera

dado de baja, previo resguardo de la información útil o licencias

alojadas en dicho equipamiento.

6.3.4. Equipos Desatendidos y

Pantallas Limpias

Los agentes deberán cerrar las sesiones de las aplicaciones, sistemas y

servicios de red, cuando no estén siendo utilizados y son desatendidos.

Los agentes al ausentarse momentáneamente de su puesto de trabajo

deberán cerrar las sesiones activas o en su defecto, bloquear el equipo

informático para evitar el acceso indebido al mismo en su ausencia.

Este cierre o bloqueo deberá realizarse aun cuando se establece el

bloqueo automático de las pantallas de las estaciones de trabajo y

servidores en todo equipo que se encuentre desatendido por más de cinco

(5) minutos, con el objeto de evitar accesos no autorizados a los

mismos.

Los agentes deberán apagar los equipos informáticos cuando finalizan su

jornada laboral, excepto cuando sea solicitado por autoridad

competente, para lo cual bloquean sus equipos informáticos.

6.3.5. Escritorios Limpios

Los agentes deben proteger la información no pública que utilizan en

sus tareas diarias, no exponiendo documentación en papel u otro medio

de almacenamiento (pendrives, unidades removibles, cd, etc.) sobre su

puesto de trabajo de manera desatendida.

Toda documentación en papel y soportes de almacenamiento con

información reservada, confidencial o crítica deberá mantenerse

resguardada.

7- Seguridad operativa

7.1. Política de Dispositivos Móviles

y Trabajo Remoto

7.1.1. Dispositivos Móviles

Todo dispositivo móvil perteneciente al ORSNA (notebooks, tabletas,

teléfonos celulares y otros), deberá cumplir con medidas de seguridad

adecuadas para proteger el dispositivo móvil y la información que

contiene contra todos los riesgos derivados del uso del mismo.

Se establecen las siguientes directivas para asegurar al dispositivo

móvil y la información contenida:

a) Etiquetado de teléfonos de contacto para posibilitar su recupero en

caso de pérdida.

b) Instalación de software antimalware en el dispositivo móvil.

c) Implementación de controles para la gestión remota de dispositivos

móviles.

7.1.2. Dispositivos Personales

Todo dispositivo personal que fuera autorizado para su acceso a la

infraestructura del ORSNA deberá acceder a la misma, mediante

escritorio remoto virtual.

7.2. Procedimientos y

Responsabilidades Operativas

7.2.1. Separación de Entornos

Se definirán mínimamente dos ambientes diferenciados: desarrollo, y

producción, los cuales deberán estar separados y ser independientes.

Se definirán procedimientos formales para el traspaso entre estos

ambientes, con el fin de reducir el riesgo de cambios no autorizados en

los mismos y garantizar la producción de sistemas seguros.

Se deberá dar cumplimiento a las siguientes directivas:

a) El personal de desarrollo no tendrá acceso al ambiente productivo,

oficiando solo como asesor del personal de producción cuando este lo

requiera.

b) Ante extrema necesidad se deberá establecer el registro del acceso y

el cambio efectuado en el servidor de producción por el personal de

desarrollo en caso de urgencia.

c) Se deberá aislar el ambiente de seguridad para realizar pruebas de

evaluación de vulnerabilidades o pruebas de penetración, para que en

caso de comprometer o dañar el ambiente, no afecte a los restantes

entornos.

d) El ambiente de producción deberá contar solamente con el software

necesario para el funcionamiento del sistema al que sirve, no deberán

existir en él compiladores u otros utilitarios del sistema que pudieran

alterar el correcto funcionamiento del sistema productivo.

7.3. Protección contra Código Malicioso

7.3.1. Controles contra Código

Malicioso

Se protegerán los sistemas tecnológicos mediante la implementación de

controles para prevenir, detectar, eliminar y recuperar los sistemas

afectados por código malicioso. Los sistemas de detección de código

malicioso deberán estar instalados y actualizados en todas las

estaciones de trabajo y servidores que conforman la infraestructura

tecnológica del ORSNA.

Se controlará toda actividad de lectura y grabación de archivos, en

estaciones de trabajo y servidores, todo tráfico de carga y descarga de

archivos en los servidores de conexión a Internet y el control en los

correos electrónicos con archivos adjuntos o accesos sitios de

Internet, con el objeto de evitar la ejecución de código que pudiera

dañar o alterar el normal funcionamiento de la infraestructura

tecnológica del ORSNA.

Se ejecutarán periódicamente análisis preventivos para la detección y

eliminación de código malicioso en los servidores y estaciones de

trabajo.

7.4. Copias de Seguridad

7.4.1. Copia de Resguardo y

Restauración

Se establecerán procedimientos para las actividades de Copia de

Resguardo y Restauración, debiendo ser los mismos revisados y

actualizados cuando se requiera.

Se definirá un esquema de rotulado de las copias de resguardo, que

permita contar con toda la información necesaria para identificar y

administrar cada una de ellas debidamente.

Se establecerá un esquema de reemplazo de los medios de almacenamiento

de las copias de resguardo, una vez concluida la posibilidad de ser

reutilizados, de acuerdo a lo indicado por el proveedor y asegurando la

destrucción segura de los medios desechados.

Se almacenará en una ubicación remota del origen, las copias de

resguardo junto con registros exactos y completos de las mismas y

procedimientos documentados de restauración, a una distancia suficiente

como para evitar daños provenientes de un desastre en el sitio origen

de la copia.

Se asignará a la información de resguardo, un nivel de protección

física y ambiental según los requisitos del proveedor del medio de

almacenamiento y las normas aplicadas en el sitio principal.

Se verificarán periódicamente la efectividad de los procedimientos de

copias y restauración, asegurándose que cumplan con los requerimientos

de los planes de continuidad de las actividades, a los efectos de

minimizar las posibles interrupciones de las mismas (sean éstas

resultado de desastres naturales, accidentes, fallas en el

equipamiento, acciones deliberadas u otros hechos).

Se establecerá el cifrado de las Copias de Resguardo.

Se establece la siguiente periodicidad para la realización de copias de

resguardo:

a) Una copia diaria incremental de toda la información almacenada desde

la última copia completa en medio magnético almacenado en disco.

b) Una copia semanal completa resguardada en medio magnético almacenado

en disco.

c) Una copia mensual completa resguardada en medio magnético almacenado

en disco

d) Una copia completa semestral bajada a medio extraíble, es decir a

cinta magnética.

Se establecerá período de retención en cintas magnéticas por un (1) año

antes de reusar el medio de almacenamiento, a partir de la fecha de

entrada en vigencia de la presente política de seguridad.

Se establecerá el siguiente alcance, como mínimo, para realizar copias

de seguridad de los activos de información de los entornos en

Producción de:

a) Las máquinas virtuales completas en ejecución dentro de los

servidores físicos.

b) Los servidores de base de datos.

c) Los servidores de repositorios y recursos compartidos que almacenan

archivos de los agentes.

d) Los servidores de correo electrónico.

7.5. Registro de Actividad y Monitoreo

7.5.1. Registro de Eventos

Se registrarán los eventos referidos a la actividad de agentes y del

sistema, eventos asociados a errores y la seguridad en los servidores

accedidos.

Se almacenarán ajenos a su origen, los eventos de las estaciones de

trabajo y servidores críticos con el objeto de garantizar su integridad

y disponibilidad para la detección e investigación de incidentes de

seguridad. Los registros de eventos podrán almacenarse localmente en

las estaciones de trabajo y servidores que sean consideradas no

críticos.

7.5.2. Protección de los Registros de

Información de Auditoría

Se implementarán controles para la protección de los registros de

auditoría almacenados contra alteración de los mismos o su eliminación.

Se implementarán controles para evitar fallas por falta de espacio en

los dispositivos de almacenamiento de los registros de auditoría.

7.5.3. Actividad de los

Administradores y Operadores

Se registrará la actividad de los usuarios administradores y operadores

de sistemas que administren información confidencial, reservada o

secreta.

Se implementarán alertas automáticas que informen actividades

catalogadas como sospechosas, ya sea debido a accesos, operaciones

indebidas o fallas de los sistemas.

7.5.4. Sincronización de Relojes de

los Sistemas

Se sincronizarán los relojes de todos los sistemas y equipos

informáticos en relación a una o varias fuentes de sincronización

únicas de referencia, a fin de garantizar la exactitud de los registros

de auditoría.

7.6. Control en la Instalación de

Software

7.6.1. Instalación de Software en

Producción

Se controlará la instalación de software en sistemas operacionales en

producción estableciéndose previamente autorizaciones, conformidades y

pruebas.

Toda aplicación, desarrollada por el ORSNA o por un tercero, tendrá un

responsable técnico.

Se establecerá la gestión de cambios ante actualizaciones de software

en producción antes que el nuevo sistema sea puesto en el ambiente

productivo. Se conservará la versión previa del sistema a poner en

producción, como medida de contingencia y posibilidad de acciones de

reversión de los cambios si fuera necesario.

7.7. Gestión de Vulnerabilidades

7.7.1. Vulnerabilidades Técnicas y

Remediación

Se efectuarán pruebas de evaluación de vulnerabilidades de seguridad de

los sistemas con el objeto de conocer el grado de exposición, antes de

desplegarlo en producción y se adoptarán las medidas necesarias para

remediar las vulnerabilidades detectadas, para todo sistema de software

utilizado por el ORSNA.

Se instalarán las actualizaciones de seguridad de forma automática de

los sistemas operativos y se implementarán directrices de

configuraciones seguras.

Se establecerán escaneos periódicos en busca de vulnerabilidades de

seguridad sobre la infraestructura del ORSNA.

Se elaborarán informes de evaluación ante vulnerabilidades detectadas y

acciones de remediación para corregir las fallas de seguridad

detectadas.

7.7.2. Restricciones en la Instalación

de Software

Se prohíbe la instalación de software que no sea autorizada por el

DSyTI, ya que la instalación no controlada de estos en sistemas

informáticos puede dar inicio a la introducción de vulnerabilidades,

fuga de información, falta de integridad u otros incidentes de

seguridad.

Se implementarán revisiones y controles para detectar y restringir el

uso de aplicaciones y utilidades de software que pudieran anular o

evitar los controles de seguridad o bien, que pudieran usarse para

evaluar la seguridad de la infraestructura tecnológica del ORSNA sin

haber sido debidamente autorizadas.

7.8. Auditoría de los Sistemas en

Producción

7.8.1. Controles de Auditoría de los

Sistemas de Información

Se planificarán y definirán actividades de auditoría sobre los sistemas

en producción para determinar los privilegios asignados formalmente

mediante los permisos de acceso y con el objeto de auditar permisos

asignados y responsabilidades en su mantenimiento. Se auditarán los

incidentes operacionales para detectar si las soluciones aplicadas son

permanentes o temporales, con el objeto de delimitar su ocurrencia.

Se auditará la efectividad de las actividades de Infraestructura

referidas al mantenimiento, monitoreo y gestión de accesos y

actualizaciones.

7.9. Almacenamiento en servidores

A través de Infraestructura se gestionará el resguardo de la

información en los servidores del ORSNA.

7.9.1. Análisis de capacidad de

almacenamiento

El DSyTI revisará regularmente la capacidad de almacenamiento de los

servidores para determinar la necesidad de su incremento. Esto puede

incluir el monitoreo de los niveles de ocupación de disco y la

identificación de archivos o aplicaciones que estén utilizando una gran

cantidad de espacio.

7.9.2. Planificación de expansión de

almacenamiento

Frente a la necesidad de contar con mayor almacenamiento, será el DSyTI

el encargado de proyectar el modo de expansión de almacenamiento y

seleccionará el modo más conveniente.

7.9.3. Redundancia

El DSyTI configurará los discos duros en un sistema RAID (Redundant

Array of Independent Disks) a fines de proporcionar una mayor seguridad

y disponibilidad del almacenamiento o bien otra tecnología superadora.

7.9.4. Configuración de respaldo

El DSyTI elaborará los procedimientos de respaldo para garantizar la

seguridad de la información almacenada en los servidores. Esto incluirá

la configuración de copias de seguridad automatizadas y la

planificación de pruebas de recuperación de desastres.

7.9.5. Monitoreo y mantenimiento

El DSyTI deberá monitorear regularmente el almacenamiento en los

servidores y realizar el mantenimiento necesario para garantizar que

los servidores estén funcionando correctamente. Esto deberá incluir la

verificación de errores en los discos duros y la optimización de los

sistemas de almacenamiento.

7.9.6. Análisis y mejora continua

El DSyTI analizará regularmente el almacenamiento en los servidores

para identificar tendencias y áreas de mejora Conforme el análisis

realizado, implementará cambios para alcanzar un mayor índice de

eficacia y eficiencia del almacenamiento en los servidores.

7.10. Soporte a usuarios.

7.10.1. Creación del ticket

El ticket será creado a solicitud de un agente o bien cuando el DSyTI

advierte un problema. El mismo deberá ser creado a través de una cuenta

de agente del ORSNA mediante la herramienta disponible en

http://tickets.orsna.gov.ar/.

7.10.2. Asignación del ticket

Una vez creado, el ticket será asignado a un agente del DSyTI con

conocimiento en el tema a ser tratado.

7.10.3. Análisis y resolución

El DSyTI realizará un análisis del ticket. Una vez resuelto el motivo

que originó la creación del mismo, el DSyTI deberá poner en

conocimiento al agente, y este validará la resolución satisfactoria del

requerimiento.

7.10.4. Cierre del ticket y

documentación de la solución

Una vez validado por el agente, el DSyTI dará cierre al ticket, dejando

constancia de la solución adoptada, a los fines de identificar

tendencias y áreas de mejora en el proceso de soporte.

8- Seguridad de las comunicaciones

8.1. Uso de Internet

El ORSNA otorga acceso a Internet para mejorar y facilitar la actividad

laboral de sus agentes, a efectos de acceder a información técnica,

comunicación con otros organismos oficiales, instituciones académicas

y/o accesos relativos a temas inherentes con la función que desempeñan.

El servicio de acceso a Internet es restringido y controlado, ya que se

bloquean sitios clasificados con determinadas categorías. Por ello, con

el objeto de minimizar el riesgo de violación a la seguridad a través

del uso incorrecto del servicio de Internet, se encuentran prohibidas

las siguientes acciones:

a) Evadir los controles de navegación por medio de software

especializado o por medio de sitios de terceros que actúan como

servidores intermediarios (proxies externos).

b) El uso de streaming para entretenimiento.

c) La descarga de archivos de software sin la debida autorización.

d) El incumplimiento de lo dispuesto por la Ley N° 11.723 de Propiedad

Intelectual.

e) Distribuir software malicioso (malware).

f) Acceder a material pornográfico, actividades lúdicas o de

entretenimiento, diversión o pasatiempos de similar tenor, páginas que

promuevan el odio, el racismo, inciten a la violencia o con contenido

contrario a las normas de orden público y buenas costumbres.

g) Emitir comentarios o brindar información en redes sociales sobre

incidentes de seguridad acaecidos dentro del ORSNA.

h) Atentar contra la infraestructura tecnológica de terceros y/o del

ORSNA.

8.2. Monitoreo y Auditoría

Dado que el equipamiento, los sistemas y la información que componen la

infraestructura tecnológica son propiedad del ORSNA, el uso de los

mismos serán monitoreados y/o auditados mediante herramientas de

seguridad y auditoria diseñadas para tal fin, comprendiendo dicha

actividad el uso de los equipos informáticos, tráfico de la red de

datos, accesos a sistemas y bases de datos, uso de Internet y del

correo electrónico, con las limitaciones que las disposiciones legales

imponen en cuanto al respeto de la privacidad.

8.3. Uso del Correo Electrónico

8.3.1. Correo Electrónico

El agente se compromete a cumplir con la normativa aplicable y es el

único responsable de todos los actos u omisiones que sucedan en

relación con su cuenta de correo y/o contraseña.

El servicio de correo electrónico habilitado al personal del ORSNA es

para uso laboral, debiendo ser usado únicamente para el desempeño de

sus funciones.

Los correos electrónicos enviados y recibidos por los agentes serán

controlados por los sistemas de seguridad antimalware y antispam, para

minimizar el riesgo de recibir y enviar por este medio, correos y/o

adjuntos maliciosos que pudieran vulnerar la seguridad de la

infraestructura tecnológica del ORSNA.

El espacio de almacenamiento de mensajes en el servicio de correo

electrónico es limitado, esto significa que el servicio cumple la

función de recepción y envío mientras tenga espacio suficiente para tal

operación, por lo que el agente debe gestionar los mismos de manera

adecuada.

Con el objeto de mejorar la gestión y seguridad del correo electrónico

se requiere el cumplimiento de las siguientes directivas:

a) No adjuntar en los correos electrónicos archivos que puedan

presentar un riesgo a la seguridad de la información. A saber:

programas ejecutables, librerías, scripts, macros, y archivos

multimedia, o los que en un futuro el DSyTI pueda considerar un riesgo.

b) No adjuntar archivos de más de 21 Mb. Ante la necesidad de compartir

archivos que superen el tamaño mencionado se deberán utilizar los

servicios de repositorio del ORSNA.

c) Periódicamente mover los mensajes enviados y recibidos a Carpeta

Locales del cliente de correo electrónico, a fin de mantener la casilla

de correo con el espacio usado por debajo de su límite para evitar

inconvenientes de denegación del servicio por falta de espacio.

d) Evitar escribir el texto del “Asunto” en mayúsculas, debido a la

posibilidad de que los sistemas antispam de los destinos cataloguen el

correo como spam.

e) Comunicar a Soporte aquellos correos que consideren como

“maliciosos” o catalogados como “spam” para contribuir a mejorar los

sistemas antimalware y antispam.

f) No abrir ni guardar localmente correos de origen desconocido que

contengan archivos adjuntos.

h) Evitar acceder a los enlaces embebidos en los cuerpos de los correos

recibidos, para no caer en correos maliciosos de ataques de phishing.

En su lugar copiar el enlace y pegarlo en el navegador web para validar

el dominio web al que se accede e ingresa sus credenciales.

8.3.2. Firma de Correo Electrónico

Los correos electrónicos que sean enviados mediante el correo

institucional deberán contener al pie del mismo, la firma respectiva

del agente indicando nombre, función, correo electrónico, domicilio,

teléfono y dependencia a la cual pertenece.

A tal fin, el DPyRI remitirá a cada agente la firma a utilizar en el

correo electrónico.

8.3.3. Envío de Correos Electrónicos

Masivos

8.3.3.1. Externo

Se define como el envío de correo electrónico masivo externo a todo

mensaje que es enviado simultáneamente a más de DOSCIENTAS (200)

casillas, superado dicho umbral los correos serán bloqueados, salvo

expresa autorización.

8.3.3.2. Interno.

Las áreas que por razones inherentes a sus funciones necesitaren

realizar una comunicación masiva a todo el personal del ORSNA mediante

el envío de un correo electrónico, deberán solicitarlo a través de un

pedido formal mediante el sistema de ticket a Soporte.

8.4. Gestión en la Seguridad en las

Redes de Datos

8.4.1. Seguridad en las Redes

Se documentará la información referida a topologías de redes internas,

externas, redes de interconexión con otros organismos y enlaces de

proveedores de servicios de Internet.

Se establecen las reglas de acceso sobre la premisa “Todo acceso a la

información y recursos tecnológicos está prohibido, a menos que se

permita explícitamente”.

Los agentes deberán tener acceso solo a las redes respecto a las cuales

hubieran sido específicamente autorizados.

Se deberán monitorear y registrar las actividades en la red de manera

preventiva, para lo cual se definirán controles que inspeccionen los

paquetes de datos que circulan en la red con el objeto de detectar

tráfico indebido que pueda vulnerar la seguridad de los sistemas

informáticos.

Se limitará la navegación de Internet para evitar comprometer el

rendimiento y/o estabilidad del acceso a la misma.

Se controlará el tráfico de datos interno y externo de la red

informática mediante dispositivos de seguridad que controlen

activamente las comunicaciones con origen y destino autorizados.

Se implementarán controles para mantener la alta disponibilidad de los

servicios de red y equipamiento informático interconectado.

Las conexiones externas hacia equipos internos estarán restringidas y

sujetas al cumplimiento de procesos de aprobación del responsable.,

Se implementarán mecanismos de autenticación simple a las conexiones

que accedan mediante redes privadas virtuales (VPN) a la

infraestructura interna del ORSNA.

Se promoverá el uso de certificados digitales para validar los extremos

de la conexión. Las conexiones externas estarán cifradas por medio de

algoritmos actualizados.

8.4.2. Nivel de Acuerdo de Servicios

en Redes y Telecomunicaciones

Se establecerá el acuerdo de Nivel de Servicio para las redes internas

con las siguientes características: disponibilidad del 99%, velocidad

100Mbps como mínimo, segregación de redes y seguridad de puertos,

existencia de procedimiento para verificar conectividad y escalamiento

hasta nivel 3 (especialista en redes y comunicaciones) para resolución

de problemas.

8.5. Intercambio de Información con

partes externas

8.5.1. Controles en el Intercambio de

la Información

Todo intercambio de información con entidades externas se deberá

realizar a través de conexiones cifradas de extremo a extremo. Se

promoverá la implementación de certificados para la validación de cada

uno de los dos extremos antes del intercambio de la información y de

este modo asegurar la confidencialidad, integridad y la autenticidad de

la información que se transmite y envía hacia redes externas; evitando

la intercepción, copia no autorizada, modificación o direccionamiento

incorrecto.

Todo intercambio de información de gran tamaño se deberá realizar

mediante los servicios locales de almacenamiento provisto para tal fin

y disponible para todos los agentes del ORSNA. En virtud de ello, se

desaconseja el intercambio mediante el uso de cuentas particulares en

repositorios de almacenamiento públicos.

8.5.2. Intercambio de Información con

partes externas

Los intercambios de información con entidades externas deberán definir

puntos tales como responsabilidad de las partes en el uso, protección y

custodia de la información, trazabilidad de los datos, cumplimiento de

las normas técnicas y legales y requisitos de cifrado entre otros.

9- Adquisición de sistemas, desarrollo

y mantenimiento de sistemas de información

9.1. Requerimientos de Seguridad de

los Sistemas

9.1.1. Análisis y especificaciones de

los requerimientos de seguridad

El DSyTI participará en las fases tempranas del ciclo de vida de

desarrollo de los sistemas informáticos.

Se establecerán directivas de seguridad para el desarrollo de

aplicaciones, las cuales deberán describir requerimientos básicos de

seguridad.

9.2. Seguridad en Procesos de

Desarrollo

9.2.1. Política de Desarrollo Seguro

de Software

Se declara el compromiso de involucrar al DSyTI en el ciclo de vida de

desarrollo de los sistemas de información desde el inicio del mismo con

el objeto de validar la seguridad en su arquitectura.

Se deberán incorporar en el diseño y desarrollo de los nuevos sistemas

de información y en todas las mejoras o actualizaciones, las directivas

de seguridad para el desarrollo de aplicaciones, la que será aplicable

a todo desarrollo de sistemas de información, dentro del ORSNA, como

también el realizado por terceros.

9.2.2. Control de Cambios en el

Proceso de Desarrollo

Durante el ciclo de vida de desarrollo de software se deberán evaluar,

validar y documentar los cambios realizados, mediante un versionado

detallado con el objeto de minimizar los riesgos de modificaciones

indebidas que pudieran comprometer las operaciones del entorno

productivo, respetando las instancias de desarrollo, pruebas y

producción.

9.2.3. Revisión luego de Cambios en

Sistemas Operativos de las Plataformas

Luego de la instalación de actualizaciones de las plataformas

operativas y sistemas operativos se deberán realizar revisiones

funcionales para asegurar que no se ha generado un impacto adverso en

las aplicaciones operativas y por ende en las operaciones de negocio.

9.2.4. Restricciones a los Cambios de

Paquetes de Software

Se limitará la instalación de las actualizaciones de los paquetes de

software, bases de datos y sistemas operativos a aquellos absolutamente

necesarios, siendo prioritarias las actualizaciones de seguridad. Luego

de la instalación de actualizaciones se deberán realizar revisiones

funcionales para asegurarse de que no se ha generado un impacto adverso

en las aplicaciones operativas y por ende en las operaciones de negocio.

9.2.5. Seguridad en la Ingeniería de

Software

Se contemplarán requisitos de seguridad de identificación,

autenticación, autorización, auditabilidad y trazabilidad en los

diseños de software.

Se documentará detalladamente el código fuente.

Se establecerá una metodología para una clara codificación y se

documentarán los procesos y componentes del sistema.

9.2.6. Seguridad en los Entornos de

Desarrollo

Se establecerán entornos de desarrollo seguros, por lo cual se deberá

restringir el acceso al código fuente solo al personal necesario, se

realizarán copias de resguardo periódicamente del código fuente, se

utilizarán entornos independientes de desarrollo y se establecerán

procedimientos de pasaje de entornos.

9.2.7. Desarrollo de Software por

terceros

Se establecerán requerimientos contractuales de calidad y seguridad que

deberán plasmarse en acuerdos firmados y consensuados con el proveedor

del desarrollo de software.

9.2.8. Pruebas seguridad y aceptación

del Sistema

Se realizarán evaluaciones de seguridad y pruebas funcionales para

evaluar los requisitos y la aceptación de los mismos en los sistemas

desarrollados antes de pasarlo al entorno productivo.

9.2.9. Propiedad Intelectual del

Desarrollo de Software

Todo algoritmo o código fuente desarrollado por el ORSNA o por terceros

es de propiedad exclusiva del ORSNA, quedando prohibida su copia

parcial, total y distribución de la misma a terceros sin la debida

autorización.

9.3. Datos de Prueba y Operativos

9.3.1. Protección de los Datos de

Prueba

Las pruebas de los sistemas desarrollados se deberán realizar con datos

ficticios. Excepcionalmente podrán realizarse con datos extraídos del

ambiente productivo, mediante autorización previa del superior

jerárquico de la unidad requirente, debiendo los mismos ser

despersonalizados y enmascarados antes de su uso, evitando de este modo

exponer información que pueda no ser pública.

9.3.2. Cambios de Datos de Sistemas en

Producción

La modificación, actualización o eliminación de datos operativos en

producción serán realizadas, solo a través de los sistemas que procesan

dichos datos. Una modificación por fuera de los sistemas de un dato

almacenado, sea en un archivo o base de datos, podría poner en riesgo

la integridad de la información.

Excepcionalmente, cuando ello no fuera posible, la modificación manual

deberá ser requerida por el superior jerárquico mediante el sistema de

ticket, indicando la operación a realizar y el motivo de la

modificación.

Tal modificación quedará documentada en el mencionado sistema, debiendo

el DSyTI informar: agente, fecha, hora, cuentas utilizadas, y solución

implementada, a las partes interesadas.

9.4. Adquisición y gestión de hardware

y software

Será el DSyTI, mediante Administración quien tome intervención en

aquellos supuestos de adquisición y mantenimiento de los sistemas y

programas informáticos necesarios para el funcionamiento del ORSNA.

En ese sentido, deberán encargarse del asesoramiento para identificar

las tecnologías disponibles en el mercado, métodos de adquisición,

especificaciones técnicas, informes técnicos, al tiempo que operarán

como interlocutores entre el organismo y la Oficina Nacional de

Tecnología Informática en aquellos procesos en que por normativa

requiera su intervención.

10- Relación con proveedores

El Organismo incluye en los pliegos de bases y condiciones particulares

cláusulas vinculadas a la Seguridad de la Información, de cumplimiento

efectivo y obligatorio por parte de los contratantes.

Estas disposiciones consideran los aspectos pertinentes a la protección

de la Información y los servicios que se brinden.

11- Gestión de incidentes de seguridad

11.1. Procedimientos y

Responsabilidades

Se establecerá un plan general de respuesta a incidentes que contemple

la preparación, detección, comunicación, evaluación, análisis,

contención, recuperación de los sistemas afectados y aprendizaje del

mismo.

Se establecerán procedimientos de respuesta a incidentes de seguridad

de la información para la correcta gestión de los mismos, con el fin de

garantizar una respuesta rápida, eficaz y sistemática a los incidentes

relativos a la seguridad.

Se establece que el DSyTI tiene la facultad para acceder a todo

sistema, dispositivo o equipamiento tecnológico involucrado en alertas

de seguridad que considere apropiado, para analizar el incidente,

evitar que escale y afecte la disponibilidad, confidencialidad e

integridad de la información o de los sistemas del ORSNA como también

para realizar actividades forenses luego que hubiera ocurrido el

incidente.

11.2. Comunicación de Alertas o

Incidentes de Seguridad

Se establece la obligatoriedad de comunicar cualquier alerta o

incidente de seguridad, tan pronto como estos sean detectados por el

personal del ORSNA.

11.3. Comunicación de Debilidades de

Seguridad de la Información

Todos los agentes del ORSNA deberán informar cualquier debilidad de

seguridad sospechada o detectada en los sistemas o servicios del

Organismo.

Se prohíbe que el personal intente buscar o probar dichas debilidades

de seguridad detectadas o sospechadas, por medio de cualquier software

de evaluación de vulnerabilidades o pruebas de penetración. Tal actitud

se podrá interpretar como un intento de violación a la seguridad de los

sistemas del ORSNA y generar las sanciones correspondientes.

11.4. Evaluación de los Eventos y

Análisis de los Incidentes de Seguridad de la Información

Se deberá proceder a la evaluación inicial de los eventos de seguridad

catalogados como incidentes y analizar su impacto y urgencia de

resolución. Por ello se establecerán criterios de priorización de

incidentes dependiendo del sistema, servicio, información o agente

afectado.

11.5. Respuesta a los Incidentes de

Seguridad

Ante incidentes de seguridad se llevará a cabo la recopilación, el

registro de evidencias para su evaluación inicial, el análisis de

incidente, acciones de remediación, aprendizaje del incidente y

análisis forense para profundizar su estudio y confirmar la causa.

Posteriormente, se comunicará el estado de situación de la resolución a

todas las personas y Unidades Organizativas con incumbencia.

11.6. Aprendizaje de los Incidentes de

la Seguridad

Se documentará la resolución del incidente, con el objeto de

identificar y evaluar aquellos que sean recurrentes o de alto impacto,

a efectos de mejorar y agregar controles para limitar la frecuencia,

daño y costo de futuros similares.

Se documentarán todas las fallas encontradas en los procedimientos

descriptos u operaciones desarrolladas y los inconvenientes detectados

para su resolución.

11.7. Recopilación de Evidencias

Se procederá a la adquisición de imágenes forenses y preservación de la

información que pudiera servir como evidencia, ya sea para conocer la

causa del incidente, implementar una medida disciplinaria o iniciar una

acción legal, cuando así corresponda.

Para ello se documentará la detección del incidente, se resguardarán

los registros de los eventos asociados, como también los equipos

informáticos involucrados en el mismo.

En este aspecto, se deberán evaluar las sanciones disciplinarias,

conforme la magnitud y característica del aspecto no cumplido, de

acuerdo con la normativa aplicable al ORSNA.

12- Aspectos de seguridad para la

continuidad de la gestión.

12.1.1. Planificación de la

Continuidad de las Operaciones

Se deberá establecer un plan de contingencia para actuar ante

incidentes que produzcan la interrupción de la continuidad de las

operaciones en el ORSNA, con el objeto de garantizar que los planes

operativos de restauración de las operaciones sean ordenados y

consistentes entre sí.

El proceso de administración de la continuidad deberá tener en cuenta:

a) Priorización de los procesos críticos del ORSNA.

b) Identificación de las amenazas que pudieran ocasionar interrupciones

en los procesos de las actividades.

c) Asignación de responsabilidades.

d) Establecimiento de una estructura de gestión.

e) Documentación de la estrategia de continuidad de las actividades

consecuente con los objetivos y prioridades acordados.

f) Comunicación y capacitación del personal, en materia de

procedimientos y procesos de emergencia acordados a través de

procedimientos de recuperación.

12.1.2. Procedimientos para la

Continuidad en situaciones de emergencia

Se deberán mantener los requisitos de seguridad de la información en

los planes de continuidad de las operaciones que dan respuesta a

situaciones de emergencia.

Se deberán establecer procedimientos de recuperación de desastres para

diferentes escenarios de contingencia.

Se deberá nominar al personal de respuesta ante incidentes con la

responsabilidad, autoridad y la competencia en los distintos niveles

técnicos, comunicacionales y jerárquicos para ejecutar el procedimiento

de recuperación de desastres.

Se deberá establecer una estructura de administración adecuada para

mitigar y responder ante un evento disruptivo, con personal técnico y

la competencia necesaria.

Se deberá desarrollar un plan documentado, procedimientos de respuesta

y recuperación, detallando cómo el ORSNA administrará un evento

disruptivo y mantendrá la seguridad de su información a un nivel

predeterminado.

12.1.3. Verificación de los Planes de

Continuidad de las Operaciones

Se deberán realizar revisiones periódicas de los planes de continuidad

de las operaciones, implementado a través de la planificación anual de

pruebas para evaluar la efectividad de la misma. Esta actividad será