AGENCIA

DE ACCESO A LA INFORMACIÓN PÚBLICA

Resolución 211/2023

RESOL-2023-211-APN-AAIP

Ciudad de Buenos Aires, 27/10/2023

VISTO el Expediente Nº EX-2023-123052025- -APN-AAIP; la Ley N° 27.275;

el Decreto N° 577 del 28 de julio de 2017, modificado por su similar N°

480 del 11 de julio de 2019; las Decisiones Administrativas N° 1865 del

16 de octubre de 2020, N° 641 del 25 de junio de 2021, y N° 1094 del 1°

de noviembre de 2022; las Resoluciones de la ex-SECRETARÍA DE GOBIERNO

DE MODERNIZACIÓN N° 829 del 24 de mayo de 2019, y N° 1523 del 12 de

septiembre de 2019; la Resolución de la SECRETARIA DE INNOVACIÓN

PÚBLICA N° 44 del 1° de septiembre de 2023; y

CONSIDERANDO:

Que, según lo establecido en el artículo 19 de la Ley N° 27.275, la

AGENCIA DE ACCESO A LA INFORMACIÓN PÚBLICA (AAIP), ente autárquico con

autonomía funcional en el ámbito de la JEFATURA DE GABINETE DE

MINISTROS, debe velar por el cumplimiento de los principios y

procedimientos establecidos en la citada norma, garantizar el efectivo

ejercicio del derecho de acceso a la información pública, promover

medidas de transparencia activa y actuar como Autoridad de Aplicación

de la Ley de Protección de Datos Personales N° 25.326.

Que todas las infraestructuras tecnológicas de información,

comunicación y operación del Sector Público se encuentran expuestas a

riesgos de disrupción que podrían afectar severamente los servicios que

se prestan a la población.

Que por el Decreto N° 577/2017, modificado por su similar N° 480/2019,

se creó el COMITÉ DE CIBERSEGURIDAD en la órbita de la ex-SECRETARÍA DE

GOBIERNO DE MODERNIZACIÓN de la JEFATURA DE GABINETE DE MINISTROS, el

cual tiene como objetivo la elaboración de la Estrategia Nacional de

Ciberseguridad.

Que por la Resolución N° 829/2019 de la ex-SECRETARÍA DE GOBIERNO DE

MODERNIZACIÓN se aprobó la ESTRATEGIA NACIONAL DE CIBERSEGURIDAD; y

mediante la Resolución N° 1523/2019 de la exSecretaría antes mencionada

se aprobaron las definiciones de Infraestructuras Críticas y de

Infraestructuras Críticas de Información, la enumeración de los

criterios de identificación y la determinación de los sectores

alcanzados.

Que en el Anexo de la Resolución citada el último término en el párrafo

anterior se define a las Infraestructuras Críticas como aquellas que

resultan indispensables para el adecuado funcionamiento de los

servicios esenciales de la sociedad, la salud, la seguridad, la

defensa, el bienestar social, la economía y el funcionamiento efectivo

del Estado, cuya destrucción o perturbación, total o parcial, los

afecte y/o impacte significativamente; y, de modo similar, se define a

las Infraestructuras Críticas de Información como aquellas tecnologías

de información, operación y comunicación, así como la información

asociada, que resultan vitales para el funcionamiento o la seguridad de

las Infraestructuras Críticas.

Que mediante la Resolución N° 44/2023 de la SECRETARIA DE INNOVACIÓN

PÚBLICA, modificatoria de la Resolución N° 829/2019 de la ex-SECRETARÍA

DE GOBIERNO DE MODERNIZACIÓN, se implementó la Segunda Estrategia

Nacional de Seguridad orientada a fijar las previsiones nacionales en

materia de protección del ciberespacio, y con la finalidad de brindar

un contexto seguro para su aprovechamiento por parte de las personas y

organizaciones públicas y privadas, desarrollando, de forma coherente y

estructurada, acciones de prevención, detección, respuesta y

recuperación frente a las ciberamenazas, junto con el desarrollo de un

marco normativo e institucional acorde.

Que a través de la Decisión Administrativa N° 641/2021 se aprobaron los

“REQUISITOS MINIMOS DE SEGURIDAD DE LA INFORMACIÓN PARA LOS ORGANISMOS

DEL SECTOR PÚBLICO NACIONAL”, que como ANEXO I

(IF-2021-50348419-APN-SSTIYC#JGM), forman parte integrante de dicha

medida y son aplicables a todas las entidades jurisdicciones

comprendidas en el inciso a) del art. 8° de la Ley N° 24.156.

Que la mencionada norma establece, entre otras obligaciones, que los

organismos alcanzados por su ámbito de aplicación deben desarrollar una

Política de Seguridad de la Información compatible con la

responsabilidad primaria y las acciones de su competencia, sobre la

base de una evaluación de riesgos que pudieran afectarlos; aprobar sus

Planes de Seguridad, estableciendo los plazos en que se dará

cumplimiento a cada uno de los requisitos mínimos de seguridad de la

información (art. 3°); y adoptar las medidas preventivas, de detección

y correctivas destinadas a proteger la información que reciban, generen

o gestionen, así como sus recursos (art. 6°).

Que, conforme se dispuso mediante la Decisión Administrativa N°

1094/2022, la Dirección de Informática e Innovación tiene como

responsabilidad primaria la de asistir a la titular de la Agencia en el

análisis, formulación, implementación, actualización y rediseño de los

sistemas de información, con miras a los procesos y procedimientos

tanto internos como externos, así como en la infraestructura

informática, sistemas y otras herramientas que contribuyan al

fortalecimiento de las políticas de acceso a la información pública y

la protección de los datos personales.

Que, entre otras acciones, la Dirección citada debe asistir a la

titular de la AAIP en la definición y aplicación de metodologías y

normas relativas a la seguridad y privacidad de la información, de

conformidad con la normativa vigente y estándares aplicables en la

materia; y supervisar el desarrollo de los sistemas informáticos,

establecer sus estándares de control y seguridad, como así también

supervisar la aplicación de las normas de integridad y seguridad de

datos de la Agencia.

Que con la finalidad de mejorar y simplificar los procedimientos

administrativos que se desarrollan en su ámbito funcional, la AAIP se

encuentra abocada a la progresiva implementación en sus procesos de

trabajo de las Tecnologías de la Información y las Comunicaciones (TIC)

y de otras tecnologías emergentes.

Que, teniendo en cuenta lo expuesto, se encomendó a la Dirección de

Informática e Innovación proyectar la Política de Seguridad de la

Información (PSI) del organismo, con el objetivo de fortalecer la

seguridad de la información que recibe, produce y administra, en

concordancia con los REQUISITOS MÍNIMOS DE SEGURIDAD DE LA INFORMACIÓN

PARA LOS ORGANISMOS DEL SECTOR PÚBLICO NACIONAL, establecidos en el

Anexo I de la Decisión Administrativa N° 641/2021.

Que dicha política busca proteger los recursos de la información de la

AAIP y las herramientas tecnológicas utilizadas para su procesamiento

frente a amenazas internas y externas, deliberadas o accidentales;

asegurar el cumplimiento de la confidencialidad, integridad,

disponibilidad, legalidad y confiabilidad de la información; y afianzar

la adecuada implementación de las medidas de seguridad, identificando

los recursos disponibles.

Que la PSI debe estar entrelazada con la cultura institucional y, para

alcanzar ese objetivo, contará con el compromiso manifiesto de las

autoridades de la AAIP.

Que la Unidad de Auditoría Interna y el Servicio Jurídico permanente de

la AGENCIA DE ACCESO A LA INFORMACIÓN PÚBLICA han tomado las

intervenciones de sus respectivas competencias.

Que la presente medida se dicta en cumplimiento de lo establecido por

la Decisión Administrativa N° 641/2021.

Por ello,

LA DIRECTORA DE LA AGENCIA DE ACCESO A LA INFORMACIÓN PÚBLICA

RESUELVE:

ARTÍCULO 1°.- Aprobar la “POLÍTICA DE SEGURIDAD DE LA INFORMACIÓN DE LA

AGENCIA DE ACCESO A LA INFORMACIÓN PÚBLICA”, que como Anexo

IF-2023-127002770-APN-DIEI#AAIP forma parte integrante de la presente

medida.

ARTÍCULO 2°.- Establecer que la Política aprobada por el artículo 1° se

aplica en todo el ámbito institucional de la AGENCIA DE ACCESO A LA

INFORMACIÓN PÚBLICA, a sus recursos y a la totalidad de sus procesos,

ya sean internos o externos, vinculados a través de contratos o

convenios con terceros.

ARTÍCULO 3°.- Delegar en el titular de la Dirección de Informática e

Innovación de la AGENCIA DE ACCESO A LA INFORMACIÓN PÚBLICA la facultad

de actualizar la política aprobada por el artículo 1°; dictar las

normas aclaratorias y complementarias que resulten necesarias para su

adecuada implementación; y aprobar el PLAN DE SEGURIDAD que se elabore

de conformidad con lo establecido en el artículo 3° de la Decisión

Administrativa N° 641/21.

ARTÍCULO 4°.- Encomendar a la Dirección de Informática e innovación de

la AGENCIA DE ACCESO A LA INFORMACIÓN PÚBLICA la revisión anual de la

política aprobada por el artículo 1° de la presente.

ARTÍCULO 5°.- Comuníquese, publíquese, dese a la Dirección Nacional del

Registro Oficial y archívese.

Beatriz de Anchorena

NOTA: El/los Anexo/s que integra/n este(a) Resolución se publican en la

edición web del BORA -www.boletinoficial.gob.ar-

e. 31/10/2023 N° 87694/23 v. 31/10/2023

(Nota

Infoleg:

Los anexos referenciados en la presente norma han sido extraídos de la

edición web de Boletín Oficial)

Aspectos Generales

Necesidad de la Política de Seguridad

de la Información

Esta P.S.I. surge de la necesidad de los organismos estatales de poner

el foco en la seguridad de su información. En consonancia con esto, la

Secretaría de Innovación Pública en el año 2021 promulga la Decisión

Administrativa 640/21, que apunta a promover una política pública que

enmarque una conducta responsable en materia de seguridad de la

información en los organismos estatales, sus agentes y funcionarios.

Además, y debido al constante avance de la tecnología, la información

puede ser hoy en día objeto de una amplia gama de peligros, amenazas y

usos indebidos e ilícitos, por lo que se pretende extremar las medidas

tendientes a la preservación de su confidencialidad, integridad y

disponibilidad.

Objeto de la Política de Seguridad de

la Información

Proteger los recursos de la información de la Agencia de Acceso a la

Información Pública (AAIP) y las herramientas tecnológicas utilizadas

para su procesamiento, frente a amenazas internas y externas,

deliberadas o accidentales.

Asegurar el cumplimiento de la confidencialidad, integridad,

disponibilidad, legalidad y confiabilidad de la información.

Afianzar la adecuada implementación de las medidas de seguridad,

identificando los recursos disponibles.

Mantener la P.S.I. de la Agencia actualizada, a efectos de asegurar su

vigencia y nivel de eficacia.

Alcance de la Política de Seguridad de

la Información

Esta P.S.I. se aplica en todo el ámbito institucional, a sus agentes,

ya sean internos o externos, vinculados a la Agencia a través de

contratos o convenios con terceros, y a la totalidad de los procesos.

Revisión de la política de Seguridad

de la Información

Las áreas observadas o que tengan interés legítimo a efectos

modificatorios, deberán elevar sus propuestas al Área Responsable por

la Seguridad de la Información a fin de coordinar su inclusión,

modificación y/o sustitución.

Ante contingencias técnicas operativas y funcionales en los sistemas de

información, bastará la ocurrencia de un incidente para que ésta

intervenga.

El Área Responsable por la Seguridad de la Información deberá impulsar

una revisión de la P.S.I. por lo menos una vez cada 12 (doce) meses,

contados a partir de la última publicación o actualización. Dichas

actualizaciones serán revisadas por el Comité de Control de Seguridad

de la Información y luego de su aprobación, elevadas a la Autoridad

Superior. Serán publicados en el sitio de Internet que, a tal fin,

establezca la AAIP.

Incumplimiento

Todo incumplimiento de la P.S.I. debe ser informado de forma inmediata

al Área Responsable por la Seguridad de la Información para su

tratamiento.

Con el dictamen emitido, de corresponder, se adoptarán las medidas

legales y/o administrativas necesarias.

Política de Seguridad de la Información

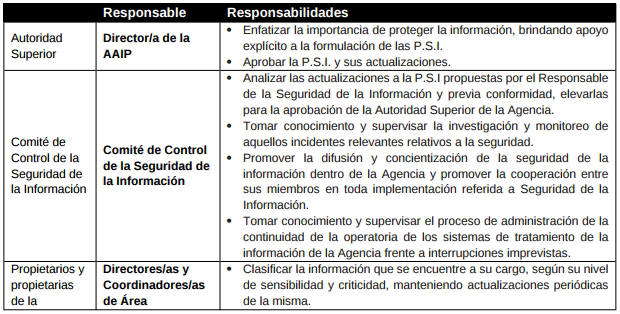

A. Organización

.A.1 Aspectos Generales

La P.S.I será parte de la cultura institucional, por ello es necesario

el compromiso manifiesto de la alta dirección de la organización.

a. Objetivo

Definir funciones y asignar responsabilidades de seguridad de la

información en todos los niveles de la estructura de la Agencia, a fin

de implementar y cumplimentar esta P.S.I.

Definir las responsabilidades en el cumplimiento de la seguridad y la

normativa vigente desde la perspectiva de la confidencialidad, la

integridad y la disponibilidad de la información, a los fines de

proteger adecuadamente los datos, sistemas y recursos de información

frente amenazas internas y externas.

Definir las funciones y responsabilidades de un Comité de Control de

Seguridad de la Información (C.C.S.I) en el marco de la Agencia.

b. Alcance

Todo el personal de la Agencia, cualquiera sea su situación de revista,

así como el personal externo que efectúe tareas y/o brinde servicios al

Organismo, se encuentra alcanzado por esta política.

Las instrucciones, normas y procedimientos de Seguridad de la

Información deben basarse en los principios desarrollados en el

presente documento.

.A.2 Comité de Control de Seguridad de

la Información

La creación de un Comité de Control de Seguridad de la Información

(C.C.S.I) en el marco de la Agencia tiene como objetivo general el de

ser un cuerpo plural y representativo de las distintas áreas del

Organismo que pueda controlar, revisar, difundir y promover cambios

relativos a la seguridad de la información.

a. Objetivos

• Proporcionar lineamientos para la

creación de un Comité de Control de Seguridad de la Información en el

ámbito de la Agencia y sus responsabilidades.

b. Definición de Funciones y

Asignación de Responsabilidades

• Analizar las actualizaciones a la

P.S.I propuestas por el Responsable de la Seguridad de la Información y

previa conformidad, elevarlas para la aprobación de la Autoridad

Superior de la Agencia.

• Tomar conocimiento y supervisar la investigación y monitoreo de

aquellos incidentes relevantes relativos a la seguridad.

• Promover la difusión y concientización de la seguridad de la

información dentro de la Agencia y promover la cooperación entre sus

miembros en toda implementación referida a la temática.

• Tomar conocimiento y supervisar el proceso de administración de la

continuidad de la operatoria de los sistemas de tratamiento de la

información de la Agencia frente a interrupciones imprevistas.

.A.3 Organización Interna

a. Objetivos

• Gestionar la P.S.I. en el ámbito

estructural de la Agencia.

• Proporcionar a la Agencia el marco de gestión para el tratamiento de

la seguridad de la información, en conformidad con los requerimientos y

normativas vinculadas a la P.S.I.

• Asegurar la aplicación de medidas de seguridad adecuadas en los

accesos de terceros a la información de la Agencia.

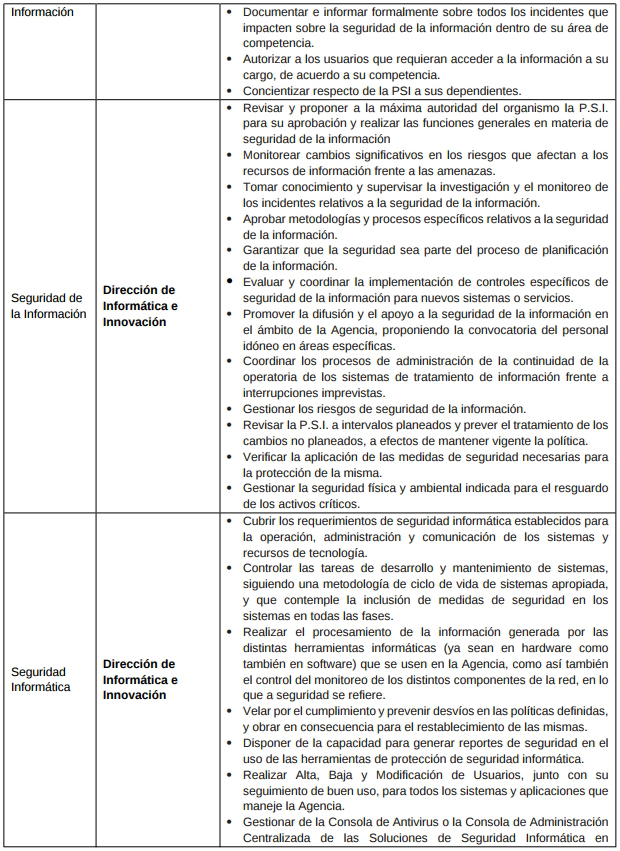

b. Definición de Funciones y

Asignación de Responsabilidades

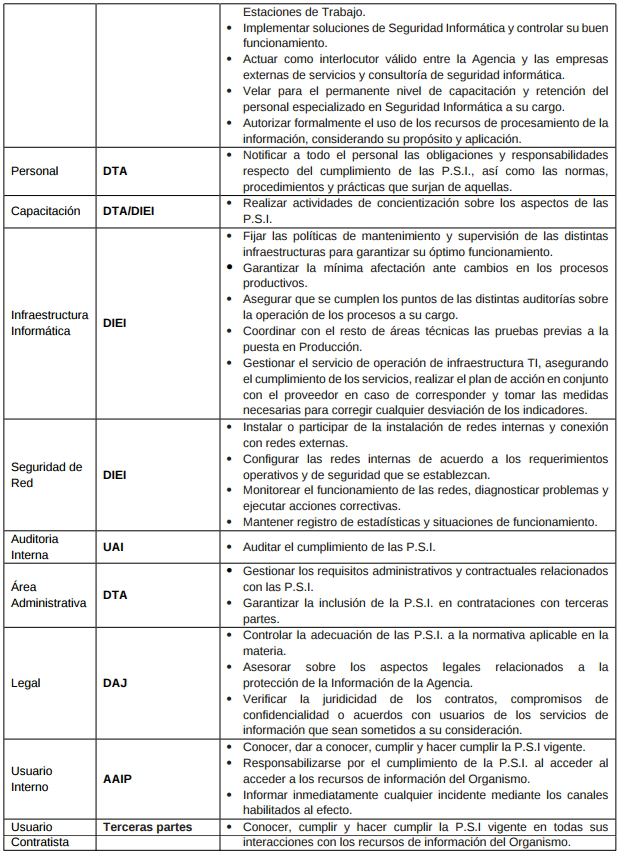

Intervienen en la Gestión de la Seguridad de la Información de la

Agencia:

c. Compromiso de Confidencialidad

Se definirán, implementarán y revisarán regularmente compromisos de

confidencialidad o de no divulgación a los fines de proteger la

información, debiendo cumplir con toda normativa que alcance a la

Agencia en materia de confidencialidad de la información. Dichos

compromisos deberán ser implementados con:

a. Personal de la Agencia.

b. Organismos externos que accedan o hagan uso de los datos de la

Agencia.

c. Personal contratado, proveedores, etc.

d. Accesos de Terceras Partes a la

Información

Toda la información deberá protegerse contra acceso de terceros no

autorizados.

El acceso de terceras partes a la información de la AAIP debe ser

expresamente autorizado por los o las Propietarios/as de la

Información. Adicionalmente, de acuerdo a la clasificación de la

información a compartir, se requerirá un acuerdo de confidencialidad y

no divulgación de la información deberá ser suscrito entre éstas y la

AAIP.

Cualquier pérdida o acceso no autorizado o sospechoso a la información

sensible deberá informarse en modo fehaciente inmediatamente al

Propietario/a de la Información haciendo extensiva dicha comunicación

(de corresponder) a su línea jerárquica.

Los pedidos de cuestionarios, informes financieros, documentos de la

política interna, procedimientos, exámenes y entrevistas con el

personal están cubiertos por esta política

.A.4 Grupos o Personas Externas

a. Objetivo

Resguardar la seguridad de la información y los medios de procesamiento

de información de la Agencia que son ingresados, procesados,

comunicados, o manejados por grupos externos.

b. Aspectos Generales

En todos los contratos o acuerdos cuyo objeto sea la prestación de

servicios a título personal bajo cualquier modalidad jurídica que deban

desarrollarse dentro de la Agencia, se establecerán los controles,

requerimientos de seguridad y compromisos de confidencialidad

aplicables al caso, restringiendo al mínimo necesario, los permisos a

otorgar.

En ningún caso se otorgará acceso a terceros a la información, a las

instalaciones de procesamiento u otras áreas de servicios críticos,

hasta tanto se hayan implementado los controles apropiados y se haya

firmado un contrato o acuerdo que defina las condiciones para la

conexión o el acceso.

c. Contratos o Acuerdos con Terceras

Partes

Debe tenerse en cuenta que ciertas actividades de la Agencia pueden

requerir que terceros accedan a información interna, o bien puede ser

necesaria la tercerización de ciertas funciones relacionadas con el

procesamiento de la información. Por este motivo, es necesario que se

establezcan cláusulas en los contratos, convenios, acuerdos o demás

instrumentos para establecer y/o mantener dicha relación, que

garanticen que los terceros vinculados con acceso a la información,

recursos y/o administración y control de los sistemas, conozcan y

acepten la PSI, así como cláusulas aplicables frente a su eventual

incumplimiento.

Por su parte, se deberán incluir cláusulas y/o se solicitará la

suscripción obligatoria de convenios de confidencialidad en los

contratos, convenios, acuerdos o demás instrumentos para establecer

relaciones con terceros.

En ningún caso se otorgará acceso a terceros a la información, a las

instalaciones de procesamiento u otras áreas de servicios críticos,

hasta tanto se hayan efectuado los controles apropiados, los cuales

definan, asimismo, las condiciones para la conexión o el acceso, y se

hayan suscripto los respectivos convenios respecto a la

confidencialidad de la información.

d. Copias No Autorizadas de la

Información

Usuarios y usuarias deberán, previamente a copiar información, tener la

autorización debida en base a los lineamientos establecidos por los

Propietarios de la Información.

La realización de copias de backups se permite solo cuándo ésta

responda a normas, procedimientos de seguridad y resguardo de

información, y sólo será realizada por personal autorizado del Área

Responsable por la Seguridad Informática.

e. Recepción y Envío de Información

Toda transmisión de información debe utilizar los procedimientos que

garanticen el no repudio cuando haya que resolver disputas sobre la

ocurrencia o no de un envío de información.

f. Divulgación de las Medidas de

Seguridad de la Información

La información con respecto a las medidas de seguridad de los sistemas

y las redes es confidencial y no se debe divulgar a usuarios no

autorizados.

.B.Clasificación de Activos

La Agencia debe tener conocimiento preciso sobre los activos de la

información como parte importante de la administración de riesgos.

Se entiende por Activo de Información a todo aquel elemento que

contiene o trata información relevante para la Agencia, o que su

pérdida o degradación pudieran afectar de algún modo a la continuidad

de los servicios ofrecidos.

Los siguientes ítems son activos de información de la Agencia:

• Recursos de Información: bases de

datos y archivos de datos, documentación de sistema, manuales de

usuarios, material de capacitación, procedimientos operativos o de

soporte, planes de continuidad y contingencia, información archivada en

soporte digital.

• Recursos Software: software de aplicaciones, sistemas operativos,

herramientas de desarrollo y publicación de contenidos, utilitarios.

• Activos físicos: equipamiento informático, equipamiento de

comunicaciones, medios magnéticos y de almacenamientos fijos y

portátiles y otros equipos técnicos.

• Instalaciones físicas: edificios, ubicaciones físicas, tendido

eléctrico, red de agua y gas, controles de acceso físico, usinas o

generadores eléctricos, aires acondicionados, mobiliarios en general.

• Servicios: servicios informáticos, servicios de comunicaciones

(Convencionales (VHF), troncalizados, telecomunicaciones, satelitales),

Servicios Web (intranet e Internet), servicios generales como ser:

calefacción, iluminación, energía, aire acondicionado, etc.

• Activos intangibles: reputación y la imagen de la Agencia,

direcciones de correo electrónico, direcciones IP y nombres de dominio.

Toda la información administrada por la Agencia, y sus medios de

procesamiento, son de su propiedad.

a. Objetivo

Alcanzar y mantener una protección adecuada para los activos de

información de la Agencia.

Establecer los lineamientos para clasificar la información, según su

relación con los criterios de confidencialidad, integridad,

disponibilidad y criticidad.

Definir niveles de protección y medidas de tratamiento especial acordes

a su clasificación. Dichos niveles deben contemplar el alcance y las

excepciones de la ley de la ley 27275 de Acceso a la Información

Pública.

b. Alcance

Aplica a todos los activos de información de la Agencia.

c. Responsabilidad

Los y las Responsables de Áreas Sustantivas y Operativas serán

Propietarios/as de la Información relacionada con las funciones

inherentes a su cargo y de los medios necesarios para el procesamiento

de la misma.

Los y las Propietarios/as de Información son encargados/as de

clasificar la información de acuerdo a su grado de sensibilidad y

criticidad, de documentar y mantener actualizada la clasificación

efectuada, de definir las funciones que deben tener permisos de acceso

a los archivos y son los responsables de mantener los controles

adecuados.

El término Propietario/a identifica a la persona que será responsable

de controlar la producción, desarrollo, mantenimiento, uso, aplicación

y protección de la información, sin implicar la posesión efectiva de

derechos de propiedad.

El Área Responsable por la Seguridad de la Información establecerá los

lineamientos para la utilización de los recursos de la tecnología de

información contemplando en los requerimientos de seguridad

establecidos según la criticidad de la información que procesan.

.B.1 Responsabilidad Sobre los Activos

de Información

a. Objetivo

Todos los Activos de Información deben ser inventariados y contar con

un(a) Responsable.

b. Inventario de Activos de Información

Se identificarán los activos asociados a cada sistema de información,

sus respectivos propietarios y su ubicación, para luego elaborar un

inventario con dicha información.

Toda modificación a la información registrada en el inventario debe ser

registrada.

c. Inventario de Hardware y Software

Para tener un control y registros de equipos informáticos con su

información de configuraciones de

Hardware

y

Software, se

utilizarán herramientas informáticas de identificación y control de los

mismos.

El Área Responsable de Infraestructura Informática deberá controlar las

configuraciones iniciales de los equipos, así como los productos de

software instalados en los mismos.

Todo cambio o alteración a estas configuraciones deberá ser informado

inmediatamente al Área Responsable de Infraestructura Informática, a

fin de poder tomar acción correctiva y evitar penalidades por uso de

software ilegítimo.

d. Propiedad de los Activos de

Información

Cada Responsable de Área, como Propietario/a de Activos de Información,

deberá cumplir las funciones de:

• Clasificar los activos de la

información.

• Documentar y mantener actualizada la clasificación efectuada.

• Definir los permisos de acceso a sus activos.

• Informar sobre cualquier cambio que afecte el inventario de activos.

• Velar por la implementación y el mantenimiento de los controles

adecuados de seguridad requeridos en los activos.

El Área Responsable por la Seguridad Informática verificará los

mecanismos de acceso a la información, garantizando que los niveles de

clasificación sean estrictamente observados.

e. Uso Aceptable de los Activos de

Información

El Área Responsable de Seguridad de la Información establecerá y

verificará reglas para el uso aceptable de los activos de la

información, específicamente para los activos asociados con las

instalaciones de procesamiento de la misma, según corresponda.

Todo el personal de la Agencia, así como los terceros autorizados a

utilizar los Activos de Información de la misma, deberán seguir dichas

reglas, incluyendo:

• Correo electrónico,

• Sistemas de gestión,

• Estaciones de trabajo,

• Dispositivos móviles,

• Herramientas y equipamiento de publicación de contenidos, etc.

Se consideran usuarios y usuarias de la red de datos a toda persona que

tenga acceso autorizado a los distintos sistemas de información. Los

usuarios y usuarias de la red de datos utilizarán la infraestructura de

la red sólo para el intercambio de información cuyo contenido sea

necesario para el desempeño de sus funciones.

El acceso a la red de comunicaciones interna de la Agencia será

restringido al personal que brinda funciones en la misma. Toda

excepción a esta regla deberá ser solicitada formalmente por un/a

funcionario/a con rango no inferior a Director/a y gestionada por las

Áreas Responsables por la Gestión de Accesos.

La utilización de los diferentes sistemas de información y elementos

informáticos es de uso exclusivo para asuntos de servicio. El uso

aceptado no se considera un derecho del usuario/a y se encuentra sujeto

al estricto control permanente de la Autoridad a cargo del área donde

el usuario/a desempeñe sus funciones.

El uso aceptado puede ser controlado, revocado o limitado en cualquier

momento por razón de la función, por cuestiones operativas y/o de

seguridad de la red ya sea por la autoridad de aplicación y/o por los y

las funcionarios/as responsables.

No se considera uso aceptable aquel que demande un gasto adicional para

la Agencia, excepto el que derive del uso normal de los recursos

informáticos.

.B.2 Clasificación de la Información

a. Objetivo

Asegurar que la información reciba un nivel de protección apropiado.

Establecer una metodología de clasificación de activos de la

información en función de cada una de las siguientes características de

la seguridad: confidencialidad, integridad, criticidad y disponibilidad.

Al momento de establecer los criterios de clasificación se deberá tener

en cuenta la Ley 27.275 de Acceso a la Información Pública y sus

excepciones, como también la legislación asociada a la protección de

Datos Personales, mencionadas en el apartado J.

b. Directrices de Clasificación

Para clasificar un activo de información, se utilizarán los criterios

definidos en los siguientes niveles:

i. Confidencialidad

• Nivel

0 "Información No Clasificada": Se

aplica a toda información cuyo impacto en la Agencia es de severidad

nula. Es información que puede ser conocida y utilizada sin

autorización por el personal de la Agencia o terceros.

• Nivel 1 "Uso Interno": Se

aplica a toda la información que requiera ser considerada de uso

interno para la adecuada y normal gestión y/o elaboración de los

procesos y sistemas de información de producción, cuyo impacto en la

Agencia es de severidad baja. Su divulgación o uso no autorizado podría

ocasionar daños leves a la Agencia o a terceros.

• Nivel 2 "Confidencial": Se

aplica a toda información que deba ser resguardada para que no tome

dominio público, accedida sólo por un grupo de usuarios/as

autorizados/as y cuyo impacto en la Agencia es de severidad media o

alta. Por ejemplo: información de los sistemas, correos electrónicos,

información proveniente de otros organismos de gobierno con

clasificación equivalente, etc. Si un activo de información no ha

podido ser clasificado, hasta tanto ocurra su clasificación, deberá ser

considerado como si fuese de clasificación confidencial. Su divulgación

o uso no autorizado podría ocasionar un daño significativo a la Agencia

o a terceros.

• Nivel 3 "Confidencial Restringido":

Se aplica a toda información estratégica y que sea extremadamente

sensible para la Agencia. Su divulgación o uso no autorizados podría

ocasionar graves pérdidas materiales o grave perjuicio de imagen.

ii. Integridad

• Nivel

0: Información cuya modificación no autorizada puede repararse

fácilmente o no afecta la operatoria de la Agencia. No Clasificado.

• Nivel 1: Información cuya

modificación no autorizada puede repararse, aunque podría ocasionar

daño leve para la Agencia.

• Nivel 2: Información cuya

modificación no autorizada es de difícil reparación y podría ocasionar

daños significativos para la Agencia

• Nivel 3: Información cuya

modificación no autorizada no podría repararse, ocasionando daños

graves para la Agencia.

iii. Disponibilidad

• Nivel

0: Información cuya inaccesibilidad no afecta la operatoria de

la Agencia. No Clasificado.

• Nivel 1: Información cuya

inaccesibilidad permanente durante una semana podría ocasionar daños

significativos para la Agencia.

• Nivel 2: Información cuya

inaccesibilidad permanente durante un día podría ocasionar daños

significativos para la Agencia.

• Nivel 3: Información cuya

inaccesibilidad permanente durante una hora podría ocasionar daños

significativos para la Agencia.

iv. Criticidad

• CRITICIDAD

BAJA: ninguno de los valores asignados supera el nivel 1.

• CRITICIDAD MEDIA: alguno de

los valores asignados es 2.

• CRITICIDAD ALTA: alguno de

los valores asignados es 3.

Sólo el o la Propietario/a de la información puede asignar o cambiar su

nivel de clasificación, cumpliendo con los siguientes requisitos

previos:

• Asignarle una fecha de efectividad

y/o caducidad del nivel de clasificación.

• Comunicárselo al depositario/a del recurso.

• Realizar los cambios necesarios para que los usuarios y usuarias

conozcan la nueva clasificación.

Luego de clasificar la información, el o la Propietario/a identificará

los recursos asociados (sistemas, equipamiento, servicios, etc.) y

definirá los perfiles funcionales que deben tener acceso a la misma.

En adelante se mencionará como "información clasificada" (o "datos

clasificados") a aquella que se encuadre en los niveles 1, 2 o 3 de

Confidencialidad.

v. Etiquetado y Manipulación de la

Información

El Área Responsable de Seguridad de la Información definirá los

lineamientos para el manejo de información de acuerdo al esquema de

clasificación definido. Los mismos contemplarán los recursos de

información tanto en formatos físicos como electrónicos e incorporarán

las siguientes actividades de procesamiento de la información:

• Copia.

• Manipulación de datos por medio de aplicaciones y/o sistemas

informáticos.

• Manipulación y almacenamiento de datos.

• Manipulación y almacenamiento de datos en dispositivos móviles.

• Almacenamiento para resguardo o recupero.

• Transmisión por correo, correo electrónico;

• Transmisión oral (telefonía fija y móvil, correo de voz,

contestadores automáticos, etc.).

• Transmisión a través de mecanismos de intercambio de archivos (FTP,

almacenamiento masivo remoto, etc.) publicación masiva o restringida en

algún medio gráfico, Internet o Intranet.

Los niveles de clasificación deben contemplar procedimientos de manejo

seguros, incluyendo las actividades de procesamiento, almacenaje,

transmisión, de clasificación y destrucción.

.C.Segiindad de los Recursos Humanos

.C.1 Aspectos Generales

La información sólo tiene sentido cuando es utilizada por las personas

y son éstas quienes, en último término, deben gestionar adecuadamente

este importante recurso. Por lo tanto, no se puede proteger

adecuadamente la información sin una correcta gestión del personal,

teniendo en cuenta aspectos como: la selección de nuevos ingresantes,

su formación, la implementación de las normativas internas o la gestión

del personal que se desvincula de la Agencia.

a. Objetivo

Contribuir a mitigar riesgos provocados por:

• errores humanos,

• comisión de ilícitos,

• uso inadecuado de instalaciones y recursos,

• manejo no autorizado de la información.

Comunicar las responsabilidades en materia de seguridad de la

información, relacionadas con:

• Verificar su cumplimiento durante el

desempeño del personal en actividad.

• La etapa de desvinculación de personal.

b. Alcance

Aplica a todo el personal la Agencia que se encuentre en actividad

hasta su desvinculación definitiva.

c. Responsabilidades

El Área Responsable de Recursos Humanos informará a los y las

ingresantes acerca de sus obligaciones respecto del cumplimiento de la

P.S.I.; gestionará los convenios de confidencialidad que correspondan;

y coordinará las tareas de capacitación de usuarios y usuarias, junto

al Área Responsable por la Seguridad de la Información.

.C.2 Acciones Previas al Ingreso

a. Objetivo

Asegurar que los y las postulantes entiendan sus futuras

responsabilidades y sean idóneos/as para las funciones que desarrollen.

Dar a conocer las responsabilidades en materia de seguridad de la

información, mediante una descripción adecuada del trabajo, en los

términos y condiciones del puesto a cubrir.

b. Términos y condiciones

Como parte de sus términos y condiciones iniciales para el servicio, el

personal, cualquiera sea su labor en la Agencia, deberá firmar un

compromiso de confidencialidad que incluya los términos y

responsabilidades relacionadas con la gestión de la información, tanto

de la Agencia como de terceros entregada a esta.

Una copia firmada del compromiso de confidencialidad será resguardada

en el legajo del personal en forma segura.

Mediante el compromiso de confidencialidad la persona declarará conocer

y aceptar la existencia de determinadas actividades que pueden ser

objeto de control y monitoreo. Estas actividades deben ser detalladas a

fin de no violar el derecho a la privacidad de la persona.

Los términos y las condiciones del servicio establecerán la

responsabilidad del personal en materia de seguridad de la información.

Si las condiciones particulares y/o especiales del servicio lo ameritan

se podrá establecer que estas responsabilidades puedan extenderse más

allá de los límites que fija la normativa vigente. Los términos y

condiciones deberán contemplar derechos y obligaciones del personal

relativos a las leyes de Propiedad Intelectual y/o la legislación de

protección de datos personales, incluyéndose información acerca de los

alcances de la Ley N° 26.388 de delitos informáticos.

.C.3 Durante el Desempeño de las

Actividades

a. Responsabilidad de la Dirección

Los y las Responsables de cada Área, como responsables del uso de los

sistemas de información, deberán verificar que todo el personal a su

cargo y toda persona que realice tareas en el área de su incumbencia

cumpla en forma estricta todas y cada una de las disposiciones

establecidas en la presente política.

Deben tener conocimiento adecuado de sus funciones y responsabilidades

de seguridad de la información antes de que se le otorgue el acceso a

información sensible o a los sistemas de información.

Deben cumplir con las P.S.I. de la Agencia y concientizar al área sobre

la importancia de dicho cumplimiento.

b. Formación y Capacitación en Materia

de Seguridad de la Información

Todo el personal de la Agencia y, cuando sea pertinente, los y las

usuarios/as externos/as que desempeñen funciones en el organismo,

deberán recibir una adecuada capacitación y actualización periódica y

permanente en materia de las políticas, normas y procedimientos de

seguridad de la información (se recomienda al menos a personal

jerárquico), incluyendo los requerimientos de confidencialidad de la

información, seguridad y las responsabilidades legales, así como la

capacitación referida al uso correcto de las instalaciones de

procesamiento de información y el uso correcto de los recursos en

general, como por ejemplo su estación de trabajo.

El Área Responsable por la Seguridad de la Información arbitrará los

medios técnicos necesarios para comunicar a todo el personal,

eventuales modificaciones o novedades en materia de seguridad que deban

ser tratadas con un orden preferencial.

El Área Responsable por la Seguridad de la Información en conjunto con

el Área de Recursos Humanos, coordinarán la formulación de contenidos y

las acciones para los planes de concientización y/o capacitación en

materia de seguridad de información.

c. Desempeño de las Actividades

El Área Responsable por la Seguridad Informática realizará el monitoreo

e inspección de los sistemas de información, así como las áreas de

trabajo, en cualquier momento con el objeto de garantizar la seguridad

de las operaciones y de la información.

Estas inspecciones, cuando sean integrales, pueden llevarse a cabo con

o sin el consentimiento del personal involucrado, de acuerdo a

procedimientos objetivos, debidamente justificados, documentados y

autorizados fehacientemente por las autoridades competentes.

La información que podrá inspeccionarse puede incluir registros (logs)

de actividades, discos rígidos, e-mails, documentos impresos,

escritorios y áreas de archivo.

.C.4 Cese del Servicio o Cambio de

Puesto de Trabajo

a. Responsabilidad de la Dirección

En el caso en que se deba desafectar a personal de la Agencia, el o la

director/a o coordinador/a del área correspondiente podrá solicitar al

responsable de Infraestructura Informática el resguardo de los datos

contenidos en los activos de información que hubieran sido asignados al

desafectado.

Una vez generado el respaldo, el mismo quedará en poder y guarda del o

de la solicitante.

El Área Responsable de Infraestructura Informática deberá garantizar la

correcta eliminación de toda información existente en un equipo

informático antes de su reasignación.

b. Responsabilidad del Cese o Cambio

Las responsabilidades para realizar la desvinculación o cambio de

puesto deben estar claramente definidas y asignadas, incluyendo

requerimientos de seguridad y responsabilidades legales a posteriori y,

cuando sea apropiado, las responsabilidades contenidas dentro de

cualquier acuerdo de confidencialidad, y los términos y condiciones de

empleo con continuidad por un período definido de tiempo luego de la

finalización del trabajo del personal, contratista o usuario de tercera

parte.

c. Devolución de Activos

Todo el personal que se encuentre en actividad y aquellos que la

Agencia determine, contratistas o usuarios de terceras partes debe

devolver todos los activos al organismo en su poder (software,

documentos, equipamiento, dispositivos de computación móviles, tarjetas

de ingreso, etc.) antes de la finalización fehaciente del vínculo

laboral existente con la Agencia, efectuándose los registros formales

que correspondan.

Toda información de relevancia para las operaciones actuales, conocido

por quienes se hallan en situación de desvinculación, deberá

documentarse y transferirse a la Agencia.

d. Retiro de permisos de acceso a los

sistemas

Se revisarán los permisos de acceso de un usuario a los activos

asociados con los sistemas y servicios de información tras la

desvinculación o el cese temporal de sus funciones dentro de la Agencia.

Cada cambio en un puesto de trabajo implicará remover todos los

permisos que no fueran aprobados para el nuevo usuario, comprendiendo

esto accesos lógicos y físicos, llaves, instalaciones de procesamiento

de la información y suscripciones.

En los casos donde el personal que se está desvinculando tenga

conocimiento de contraseñas para cuentas que permanecen activas, éstas

deberán ser modificadas tras la finalización o cambio de puesto de

trabajo.

El Área Responsable de Seguridad de la Información podrá solicitar la

reducción o eliminación de los permisos de acceso a los activos de la

información, de forma previa a que el usuario quede cesante o cambie su

destino, dependiendo de factores de riesgo.

.D.Seguridad Física y Ambiental

.D.1 Aspectos Generales

La Seguridad Física brinda un marco de referencia para el control de

acceso físico a las áreas donde se custodia o almacena información

sensible, así como aquellas áreas donde se encuentren los equipos de

cómputo críticos y demás infraestructura de soporte a los sistemas de

información, en tanto que la Seguridad Ambiental remite a los controles

ambientales que evitan o disminuyen los riesgos de pérdidas de

información o interrupción de las actividades por problemas del medio

ambiente.

Para ello se tendrán en cuenta los siguientes criterios:

• Perímetro de protección física de

accesos: permite establecer los controles de acceso físico a

instalaciones de procesamiento de información, con el fin de proteger

la información crítica y sensible de accesos no autorizados.

• Protección ambiental: permite garantizar el correcto funcionamiento

de los equipos de procesamiento y minimizar las interrupciones de

servicio.

• Transporte, protección, documentación y mantenimiento de equipamiento.

a. Objetivo

Preservar la seguridad de la información mediante las siguientes

acciones:

• Prevenir e impedir accesos no

autorizados, daños e interferencia a las instalaciones e información

que pertenece a la Agencia.

• Proteger los equipos de procesamiento de información crítica,

ubicándolo en áreas seguras con medidas de seguridad y controles de

acceso apropiados.

• Identificar y controlar los factores de seguridad ambiental que

podrían perjudicar el normal funcionamiento de los equipos de

procesamiento de la información de la Agencia.

• Implementar medidas para proteger la información que maneja el

personal en los registros, en el marco normal de sus labores habituales.

b. Alcance

Se aplica a todos los activos físicos relativos a los sistemas de

información.

c. Responsabilidades

El Área Responsable de Sistemas de Información deberá priorizar las

siguientes medidas de seguridad:

• Seguridad física y ambiental para el

resguardo de los activos de información críticos, en función a un

análisis de riesgo.

• El control de la implementación de los mecanismos de seguridad.

• Verificación del cumplimiento de las disposiciones sobre seguridad

física y ambiental indicadas en la presente Política.

Las medidas de seguridad física, incluirán los procedimientos

documentados con sus respectivos instructivos sobre:

• Control de Acceso del Personal

• Control de Acceso de Proveedores y Contratistas

• Control de Acceso de Bienes, Materiales e Insumos

• Gestión de Documentación enviada a Terceros

• Política de Identificación del Personal y Visitas

• Política de Protección del Personal de Vigilancia

• Política de Gestión de Seguridad Física

• Política de Gestión de Seguridad Ambiental

El Área Responsable de Seguridad de la Información controlará su

implementación, y el mantenimiento del equipamiento informático de

acuerdo a las indicaciones de proveedores tanto dentro como fuera de

las instalaciones de la Agencia.

El Área Responsable de Infraestructura Informática, definirá los

criterios para el control del acceso físico del personal a las áreas

restringidas bajo su responsabilidad.

Todo el personal de la Agencia será responsable del cumplimiento de la

política de pantallas y escritorios limpios, para la protección de la

información relativa al trabajo diario en las oficinas.

.D.2 Areas Seguras

a. Objetivo

El centro de procesamiento de información debe:

• Ubicarse en áreas seguras, protegidas

por los perímetros de seguridad definidos, con las barreras de

seguridad y controles de entrada apropiados.

• Estar físicamente protegidos de accesos físicos no autorizados, daños

e interferencia con la información.

b. Perímetro de Seguridad Física

Se deberán definir y establecer perímetros de seguridad para proteger

las áreas que contienen los activos de información. Asimismo, deberán

establecerse medidas de seguridad adicionales en aquellos recintos

donde se encuentren las instalaciones de procesamiento de información,

de suministro de energía eléctrica, de aire acondicionado y cualquier

otra área considerada crítica para el correcto funcionamiento de los

sistemas de información.

El emplazamiento y la fortaleza de cada barrera deberán ser definidos

de acuerdo al análisis de riesgos efectuado oportunamente.

Se emitirán lineamientos respecto de los controles y requerimientos

necesarios en cuanto a la seguridad física de esta Agencia y sus

instalaciones de procesamiento de información, teniendo en cuenta los

siguientes aspectos:

• Definir claramente perímetros de

seguridad

• Ubicar las instalaciones de procesamiento de información dentro del

perímetro de un área segura

• Definir las barreras físicas necesarias para asegurar el perímetro de

seguridad que

• corresponda a dicha área

• Verificar la existencia de un área de recepción atendida por

personal. Si esto no fuera posible se debe implementar medios

alternativos de control de acceso físico al área o edificio que serán

establecidos oportunamente

• Definir y controlar áreas de recepción y distribución de equipamiento

e insumos

• Identificar claramente todas las puertas de emergencia de un

perímetro de seguridad

c. Controles Físicos de Entrada

Las áreas seguras se deben resguardar mediante el empleo de controles

de acceso físico, a fin de permitir que sea solo para el personal

autorizado. Estos controles deben reunir las siguientes características:

• Controlar y limitar el acceso a las

instalaciones de procesamiento de información clasificada como crítica

exclusivamente a las personas autorizadas. Idealmente se deben utilizar

controles de autenticación para autorizar y validar todos los accesos.

• Supervisar o inspeccionar a los visitantes a las áreas seguras y

registrar la fecha y horario de su ingreso y egreso

• Permitir el acceso mediando propósitos específicos y autorizados

previamente.

d. Protección Contra Amenazas Externas

y de Origen Ambiental

Se deben considerar los siguientes lineamientos para evitar el daño por

fuego, inundación, terremoto, explosión, convulsión social y otras

formas de desastres naturales o causados por la acción humana:

• Los materiales peligrosos o

combustibles se deben almacenar a una distancia segura del Centro de

Procesamiento de Datos

• El equipo de reemplazo y los medios de respaldo se deben ubicar a una

distancia segura para evitar que un desastre afecte el Centro de

Procesamiento de Datos

• Se debe proporcionar equipo contra incendios ubicado adecuadamente.

.D.3 Seguridad de los Equipos

Informáticos

a. Objetivo

Evitar pérdida, daño, robo o compromiso de los activos y la

interrupción de las actividades de laAAIP.

Proteger el equipo de amenazas físicas y ambientales.

b. Emplazamiento y Protección de

Equipos Informáticos y sus instalaciones

El equipamiento será ubicado y protegido de tal manera que se reduzcan

los riesgos ocasionados por amenazas y peligros ambientales, y las

oportunidades de acceso no autorizado, teniendo en cuenta los criterios

de áreas seguras mencionados anteriormente en este mismo apartado.

c. Mantenimiento de los Equipos

El Área Responsable de Infraestructura Informática deberá velar por el

mantenimiento del equipamiento necesario y las instalaciones de

procesamiento de medios de lectura y/o procesamiento de información

para reforzar su disponibilidad e integridad. Para ello se debe

considerar:

a. Someter el

equipamiento/instalaciones a tareas de mantenimiento preventivo, de

acuerdo con los intervalos de servicio y especificaciones recomendados

por el proveedor o fabricante del equipamiento.

b. Mantener un listado actualizado del equipamiento/instalaciones con

el detalle de la frecuencia en que se realizará el mantenimiento

preventivo.

c. Establecer que sólo el personal especializado autorizado puede

brindar mantenimiento y llevar a cabo reparaciones en el equipamiento.

d. Registrar todas las fallas supuestas o reales y todo el

mantenimiento preventivo y correctivo realizado.

e. Eliminar la información confidencial que contenga cualquier

equipamiento que sea necesario retirar, realizándose previamente las

respectivas copias de resguardo.

d. Seguridad del Equipamiento

Informático Fuera de las Instalaciones

La utilización de equipamiento destinado al procesamiento de

información por fuera del ámbito de las instalaciones de la Agencia

deberá realizarse únicamente con autorización del Área Responsable

Patrimonial y el Área Responsable de Seguridad de la Información. En el

caso de que en el mismo se almacene información clasificada, éste

deberá ser notificado fehacientemente.

La seguridad provista debe ser equivalente a la suministrada dentro del

ámbito de la Agencia para un propósito similar, teniendo en cuenta los

riesgos de trabajar fuera de la misma.

Se respetarán permanentemente las instrucciones del fabricante respecto

del cuidado del equipamiento.

e. Reutilización o Retiro Seguro de

Equipos

Los medios de almacenamiento conteniendo material sensible, por

ejemplo, discos rígidos no removibles, serán físicamente destruidos o

sobrescritos en forma segura en lugar de utilizar las funciones de

borrado estándar, según corresponda.

Los dispositivos que contengan información confidencial deben requerir

una evaluación de riesgo para determinar si los ítems debieran ser

físicamente destruidos en lugar de enviarlos a reparar, sobrescribir o

descartar.

f. Retiro de Materiales Propiedad de

la Agencia

El equipamiento, la información y el software no deben retirarse de la

Agencia sin autorización formal. Periódicamente, se deberá llevar a

cabo comprobaciones puntuales para detectar el retiro no autorizado de

activos de la Agencia.

g. Política de Escritorios y Pantallas

Limpias

Se adopta una política de escritorios limpios para proteger documentos

en papel y dispositivos de almacenamiento removibles, y una política de

pantallas limpias en las instalaciones de procesamiento de información,

a fin de reducir los riesgos de acceso no autorizado, pérdida y daño de

la información, tanto durante el horario normal de trabajo como fuera

del mismo, estableciendo los siguientes lineamientos:

a. Almacenar bajo llave los documentos en papel y los medios

informáticos que contengan información clasificada, en gabinetes y/u

otro tipo de mobiliario seguro cuando no están siendo utilizados,

especialmente fuera del horario de trabajo.

b. Guardar bajo llave la información

sensible o crítica de la Agencia (preferentemente en una caja fuerte o

gabinete a prueba de incendios) cuando no está en uso, especialmente

cuando no hay personal en la oficina.

c. Proteger las computadoras personales y otras terminales mediante

cerraduras de seguridad, contraseñas u otros controles cuando no están

en uso (como por ejemplo la utilización de protectores de pantalla con

contraseña).

d. De necesitar imprimir información sensible se debe retirar

inmediatamente del medio de impresión una vez impresa dicha información.

.E.Gestión de Accesos

.E.1 Aspectos Generales

El Área Responsable de Seguridad de la Información implementará los

procedimientos formales para controlar la asignación de permisos de

acceso a los sistemas, bases de datos y servicios de información.

Dichos procedimientos deberán estar documentados y comunicados a las

áreas usuarias y debidamente controlados en cuanto a su cumplimiento.

a. Objetivo

Impedir el acceso a todo aquel personal que no se encuentre debidamente

autorizado para utilizar los sistemas, bases de datos y servicios de

información.

b. Alcance

Las disposiciones establecidas en este documento se aplican a todas las

formas de acceso que hayan sido autorizadas al personal para utilizar

los sistemas, bases de datos y servicios de información de la Agencia.

Idéntico temperamento se adopta para el personal técnico que define,

instala, administra y mantiene permisos de accesos, haciendo extensivo

este concepto de conexiones de red, y a todos aquellos que administran

la seguridad.

c. Responsabilidades

El Área Responsable de la Seguridad de la Información será responsable

de:

• Definir normas y procedimientos para

circunscribir la operatoria para

a. Gestión de accesos de todos los

sistemas, bases de datos y servicios de Informática.

b. Monitoreo del uso de las instalaciones de procesamiento de la

información.

c. Uso de computación móvil.

d. Conexiones remotas y reporte de incidentes relacionados.

e. Respuesta a la activación de alarmas silenciosas.

f. Revisión de registro de actividad / logs.

g. Ajustes de relojes de acuerdo a un estándar preestablecido.

• Definir pautas de utilización de Internet para todos los usuarios y

usuarias.

• Verificar periódicamente el cumplimiento de los procedimientos de

revisión de registros de auditoría.

• Participar en la definición de normas y procedimientos de seguridad a

implementar en el ambiente informático (ej.: sistemas operativos,

servicios de red, etc.) y validarlos periódicamente.

• Controlar periódicamente la asignación de privilegios a usuarios y

usuarias.

• Verificar el cumplimiento de las pautas establecidas, relacionadas

con control de accesos, registración de usuarios y usuarias,

administración de privilegios, administración de contraseñas,

utilización de servicios de red, autenticación de usuarios y usuarias,

y nodos, uso controlado de utilitarios del sistema, alarmas

silenciosas, desconexión de terminales por tiempo muerto, limitación

del horario de conexión, registro de eventos, protección de puertos

(físicos y lógicos), subdivisión de redes, control de conexiones a la

red, control de ruteo de red, etc.

• Efectuar un control de los registros de auditoría generados por los

sistemas operativos y de comunicaciones.

• Instruir a los usuarios y usuarias sobre el uso apropiado de

contraseñas y de equipos de trabajo.

El Área Responsable de la Seguridad Informática deberá:

• Definir el esquema de red que permita

una adecuada subdivisión e implementar los mecanismos tecnológicos para

el control de acceso a las redes en función de las necesidades

operativas de cada usuario o usuaria.

• Implementar la configuración que debe efectuarse para cada servicio

de red, de manera de garantizar la seguridad en su operatoria.

• Implementar los métodos de autenticación y control de acceso

definidos en los sistemas, bases de datos y servicios.

• Implementar el control de puertos, de conexión a la red y de ruteo de

red.

• Implementar el registro de eventos o actividades (logs) de usuarios y

usuarias de acuerdo a lo definido por los y las Propietarios/as de la

Información, así como la depuración de los mismos.

• Implementar los controles para los eventos y actividades

correspondientes a sistemas operativos y otras plataformas de

procesamiento.

Los y las Propietarios/as de la Información estarán encargados de:

• Evaluar los riesgos a los cuales se

expone la información para coordinar la definición, en conjunto con las

Áreas Responsables de la Seguridad, los controles y mecanismos de

autenticación a implementar.

• Definir las reglas de acceso para los sistemas e información bajo su

custodia. En ausencia de una regla de acceso definida, todo acceso

deberá ser autorizado por el/la propietario/a de la información.

• Llevar a cabo un proceso formal y periódico de revisión de los

permisos de acceso a los sistemas de información,

• Definir los eventos y la actividad de los usuarios y usuarias a ser

registrados en los sistemas de procesamiento de su incumbencia y la

periodicidad de revisión de los mismos, así como los criterios para la

guarda y depuración de los mismos, en concordancia con las normas

vigentes y las capacidades tecnológicas disponibles.

Los y las Directores/as de cada Área, o Coordinadores/as dependientes

directamente del/la Titular de la Agencia, serán los responsables de:

• Solicitar formalmente los accesos a

los servicios y recursos de red e Internet, de los usuarios y usuarias

a su cargo, verificando que el nivel de acceso otorgado es adecuado

para el propósito de la función del usuario.

.E.2 Administración de Accesos

a. Objetivo

Implementar procedimientos formales para controlar la asignación de

permisos de acceso a los sistemas, bases de datos y servicios de

información, con el objetivo de impedir el acceso no autorizado a la

información.

Definir procedimientos que abarquen todas las etapas en el ciclo de

vida del acceso del usuario, desde el registro inicial de usuarios

nuevos hasta la baja final de los usuarios que ya no requieren acceso a

los sistemas y servicios de información.

b. Política de Control de Accesos

Todos los activos de información de la Agencia deben ser protegidos

mediante controles de acceso, contemplando los siguientes aspectos:

a. Identificar los sistemas y

aplicaciones de la Agencia que permiten el acceso a información

clasificada.

b. Establecer criterios coherentes entre esta Política de Control de

Acceso y Política de Clasificación y de información de los diferentes

sistemas y redes.

c. Identificar la legislación aplicable y las obligaciones

contractuales con respecto a la protección del acceso a datos y

servicios.

d. Definir los perfiles de acceso de usuarios estándar, comunes a cada

categoría de puestos de trabajo.

e. Administrar los permisos de acceso en un ambiente distribuido y de

red, que reconozca todos los tipos de conexiones y dispositivos

disponibles.

f. Velar por el cumplimiento del principio de mínimos privilegios; todo

usuario/a deberá tener los mínimos accesos necesarios para realizar sus

funciones asignadas, con la mayor granularidad posible de acuerdo a las

capacidades disponibles y sin obstaculizar el funcionamiento operativo

de la Agencia.

c. Registro y Gestión de Usuarios y

Usuarias

El Área Responsable de Seguridad de la Información definirá los

procedimientos que considere necesarios para otorgar y revocar el

acceso a todos los sistemas, bases de datos y servicios de información

multiusuario/a.

Dichos procedimientos que deberán comprender:

a. Utilizar identificadores de

usuario/a únicos, de manera que se pueda identificar a los usuarios y

usuarias por sus acciones, evitando la existencia de múltiples perfiles

de acceso para una misma persona. El uso de identificadores grupales se

debe evitar salvo imposibilidad técnica, la cual deberá quedar

debidamente justificada, documentada y registrada.

b. Verificar que el usuario/a tiene autorización del/la Propietario/a

de la Información para el uso del sistema, base de datos o servicio de

información.

c. Requerir, siempre que corresponda, que los usuarios y usuarias

firmen el convenio de confidencialidad previsto en la presente P.S.I.,

señalando que comprenden y aceptan las condiciones para el acceso.

d. Garantizar que los y las proveedores/as de servicios no otorguen

acceso hasta que se hayan completado los procedimientos de autorización.

e. Mantener un registro formal e histórico de todas las personas

registradas para utilizar cada servicio.

f. Cancelar inmediatamente los permisos de acceso de los usuarios y

usuarias que cambiaron sus tareas, o de aquellos/as a los que se les

revocó la autorización, se desvincularon de la Agencia o sufrieron la

pérdida/robo de sus credenciales de acceso.

g. Efectuar revisiones periódicas con el objeto de cancelar

identificadores y cuentas de usuario redundantes, así como inhabilitar

o eliminar cuentas inactivas por un determinado tiempo.

h. En el caso de existir excepciones, deben ser debidamente

justificadas, documentadas y aprobadas.

i. Impedir la reutilización de cuentas e identificadores de usuario/a.

d. Definición de Reglas de Acceso

Los y las Propietarios/as de la Información serán los encargados/as de

definir las reglas de acceso a la información y sistemas y/o módulos

bajo su custodia, solicitando su implementación al Área Responsable de

la Seguridad Informática.

Las reglas de acceso deberán especificar:

a. Los permisos de acceso que un

usuario/a debe tener en función de su rol y área en la que se desempeña.

b. Para los derechos no incluidos en el inciso anterior, el mecanismo

de solicitud, autorización y registro de la asignación de dichos

derechos.

e. Gestión de Permisos de Acceso

El Área Responsable de Seguridad de Informática será la responsable de

Gestión de Permisos de Acceso, por sí misma o a través de la

implementación sistemas informáticos que permitan la automatización de

ese proceso. En todos los casos se deberán tener en cuenta los

siguientes criterios:

a. Identificar los tipos de acceso

asociados a cada sistema de información.

b. Asignar permisos de acceso a los usuarios y usuarias sobre la base

de necesidad de uso, en función del requerimiento mínimo para el rol

funcional, con la mayor granularidad posible, considerando factibilidad

técnica y razonabilidad de los costos operativos, en equilibrio con la

criticidad del acceso a otorgar.

c. Mantener un registro de todos los permisos de acceso otorgados,

incluyendo el proceso de asignación y/o autorización del derecho.

d. Evitar el otorgamiento de permisos de acceso hasta que no se hayan

completado los supuestos para su otorgamiento y removerlos a la mayor

brevedad posible en los casos que dichos supuestos perdieran validez.

e. Establecer un período de vigencia para el mantenimiento de los

permisos de acceso en los casos que (a) se requieran por un período

predefinido de tiempo o (b) por su criticidad se defina necesaria su

renovación periódica.

f. Promover el desarrollo y uso de automatización e integración de

sistemas que permitan evitar necesidad de otorgar elevados permisos de

acceso a usuarios y usuarias.

f. Gestión de Contraseñas de Usuario/a

La Gestión de Contraseñas de Usuario/a deberá considerar los siguientes

criterios:

a. Requerir que los usuarios y usuarias

participen de actividades de capacitación y concientización,

comprometiéndose a mantener sus contraseñas personales en secreto y las

contraseñas de los grupos de trabajo exclusivamente entre los miembros

del grupo.

b. Generar contraseñas provisorias seguras siempre que un usuario/a

deba ingresar por primera vez o en casos de olvido de contraseña,

asegurando que las mismas sean modificadas durante el primer ingreso.

c. Proveer mecanismos seguros para la entrega de contraseñas.

d. Almacenar las contraseñas sólo en sistemas informáticos protegidos y

de forma segura.

e. Incorporar otras tecnologías de autenticación y autorización de

usuarios adicionales, cuando la evaluación de riesgos lo determine

conveniente.

f. Establecer configuraciones de seguridad en los sistemas que permitan:

• definir criterios mínimos de

seguridad para las contraseñas, tales como longitud mínima o la

presencia de diferentes tipos de caracteres.

• suspender o bloquear usuarios ante indicadores de ataques a la

contraseña, tales como la repetición de intentos de ingreso con una

contraseña incorrecta.

• establecer criterios de duración máxima de las contraseñas acordes a

la criticidad de cada sistema.

A fin de mantener un control eficaz del acceso a los datos y servicios

de información, los y las Propietarios/as de la Información deberán,

periódicamente, revalidar los permisos de acceso de los usuarios de la

información bajo su custodia.

.E.3 Responsabilidades de los Usuarios

y Usuarias

a. Objetivo

Disponer los mecanismos para evitar los accesos de usuarios y usuarias

no autorizados/as, minimizando los riesgos de robo, adulteración y/o

destrucción de información, así como evitar poner en peligro los medios

de procesamiento de la información.

Dar a conocer a los usuarios y usuarias sus responsabilidades para

mantener controles de acceso efectivos, particularmente con relación al

uso de claves secretas y la seguridad del equipo del usuario.

Implementar una política de escritorio y pantalla limpios para reducir

el riesgo de acceso no autorizado o daño a los papeles y medios de

procesamiento de la información.

b. Política de Uso de Contraseñas

Los usuarios deberán seguir buenas prácticas de seguridad en la

selección y uso de contraseñas, reconociendo que constituyen un medio

autenticación de su identidad y consecuentemente un medio para

establecer permisos de acceso a las instalaciones o servicios de

procesamiento de información.

Para ello, deben cumplir las siguientes directivas:

a. Mantener las contraseñas en secreto,

evitando su almacenamiento por cualquier mecanismo no autorizado

explícitamente por el Área Responsable de Seguridad Informática.

b. Informar cualquier indicio de compromiso de la contraseña (pérdida,

robo o cualquier indicio de ausencia de confidencialidad) al Área

Responsable de Seguridad de la

Información, para que ésta pueda analizar la situación y ejecutar las

acciones que correspondieren, incluyendo el blanqueo de la contraseña

comprometida.

c. Seleccionar contraseñas seguras,

siguiendo las premisas definidas por el Área responsable de Seguridad

de la Información.

d. Cambiar las contraseñas cada vez que el sistema se lo solicite y

evitar reutilizar o reciclar viejas contraseñas, según se defina.

e. Cambiar las contraseñas provisorias en el primer inicio de sesión.

f. Evitar la reutilización de contraseñas entre los sistemas del

Organismo que permitan el acceso a información clasificada y otros

servicios externos al mismo o que no cumplan los mismos niveles de

protección de contraseñas definidos en la presente.

c. Equipos Desatendidos en Áreas de

Usuarios/as

Los equipos instalados en áreas de usuarios y usuarias, tales como los

equipos de computación personal, deberán contar con una protección

específica contra accesos no autorizados cuando se encuentran

desatendidos por el usuario/a (por ejemplo cuando un usuario/a deja su

puesto laboral y se dirige a otro puesto a trabajar con un compañero/a

dejando su equipamiento informático desatendido).

El Área Responsable de Seguridad de la Información coordinará las

tareas de concientización a todos los usuarios/as y contratistas acerca

de los requerimientos y procedimientos de seguridad para la protección

de equipos desatendidos, así como de sus funciones en relación a la

implementación de dicha protección.

Los usuarios cumplirán con las siguientes pautas:

a. Concluir las sesiones activas al

finalizar las tareas, a menos que puedan protegerse mediante un

mecanismo de bloqueo adecuado; por ejemplo, un protector de pantalla

protegido por contraseña.

b. Proteger las PC o terminales contra usos no autorizados mediante un

bloqueo de seguridad o control equivalente; por ejemplo, contraseña de

acceso cuando no se utilizan.

.E.4 Control de Acceso a la Red

a. Objetivo

Evitar el acceso no autorizado a los servicios de la red. Controlar el

acceso a los servicios de redes internas y externas, evitando

comprometer su seguridad.

Asegurar que el acceso de los usuarios y usuarias a las redes y

servicios no comprometa la seguridad de los servicios de la red

controlando:

a. Que existan las interfaces

apropiadas entre la red de la Agencia, las redes de otras

organizaciones y redes públicas.

b. Que se apliquen los mecanismos de autenticación apropiados para los

usuarios y usuarias, así como los equipos que se conecten a la red de

la Agencia.

b. Política de Utilización de los

Servicios de Red

El Área Responsable de la Seguridad Informática tendrá a cargo la

administración de accesos a los servicios y recursos de red,

segmentando el acceso de acuerdo a la criticidad de la información y

los sistemas, así como a las posibilidades técnicas y operativas.

c. Acceso a Internet

El Área Responsable de la Seguridad de la Información definirá pautas

de utilización de Internet para todos los usuarios y usuarias.

El Área Responsable de la Seguridad Informática, evaluará la

conveniencia de recolectar y mantener un registro de los accesos de los

usuarios a internet, con el objeto de realizar revisiones de los

accesos efectuados o analizar casos particulares. Dicho control deberá

ser comunicado adecuadamente a los usuarios y usuarias.

Asimismo, tendrá la potestad de implementar controles técnicos que

considere necesarios para restringir el acceso a sitios considerados

peligrosos.

d. Redes Compartidas y Conexión con

Otras Redes

En las redes compartidas, por fuera de los límites de la Agencia, el

Área Responsable de la Seguridad Informática implementará los controles

necesarios para:

a. Proteger la información en tránsito

de la Agencia de accesos no autorizados.

b. Establecer un mecanismo de autorización, registro y control para

toda conexión entre las redes de la Agencia y redes de terceros.

c. Asegurar las fronteras de las redes de la Agencia, impidiendo el

acceso de terceros no autorizados a entornos y sistemas de la Agencia.

d. Velar por la aplicación del principio de mínimos privilegios al

autorizar la interconexión de terceros a las redes del organismo.

e. Seguridad de los Servicios de Red

El Área Responsable por la Seguridad Informática será responsable de

implementar las medidas necesarias para proteger los servicios de red

de la Agencia, tanto públicos como privados, teniendo en cuenta las

siguientes directivas:

a. Controlar el acceso lógico a los

servicios, tanto a su uso como a su administración.

b. Configurar cada servicio de manera segura, evitando las

vulnerabilidades que pudieran presentar.

c. Instalar periódicamente las actualizaciones de seguridad.

d. Remover los servicios que caigan en desuso temporaria o

permanentemente.

.E.5 Control y Monitoreo de Acceso a

las Aplicaciones

a. Objetivo

Evitar el acceso no autorizado a la información mantenida en las

aplicaciones.

Utilizar medios de seguridad para restringir el acceso a y dentro de

los sistemas de aplicación.

Asegurar que se registren y se evalúen todos los eventos significativos

para la seguridad de accesos.

Verificar la existencia de herramientas para monitorear el uso de las

instalaciones de procesamiento de la información.

b. Accesos Lógicos a las Aplicaciones

y Sistemas

El acceso lógico al software de aplicación y la información estará

limitado a los usuarios autorizados. Los sistemas de aplicación deberán

controlar el acceso del usuario a la información y las funciones del

sistema de aplicación, impidiendo accesos no autorizados.

c. Registro de Eventos

Los registros de auditoría deberán:

a. Incluir la identificación del

usuario y del equipo desde el que se realiza la operación.

b. Incluir información temporal del evento, incluyendo inicio y

finalización cuando fuera aplicable.

c. Registrar los intentos exitosos y fallidos de acceso a los sistemas,

datos y otros recursos informáticos, donde fuera aplicable.

d. Almacenarse en un equipo diferente al que los genere, siempre que

fuera posible.

El registro, almacenamiento y tiempo de guarda de los eventos deberá

ser definido teniendo en cuenta la criticidad de los eventos

recolectados y su potencial utilidad posterior en caso de necesidad,

así como las capacidades tecnológicas disponibles.

d. Informe de Eventos de Seguridad

El Área responsable de Seguridad de la Información implementará un

procedimiento para informar eventos significativos para la Seguridad de

la Información, incluyendo incidentes de seguridad y ataques dirigidos

contra los sistemas de la Agencia.

Asimismo, los y las Propietarios/as de la Información podrán solicitar

la revisión de los registros de auditoría, en caso de contar con

indicios de vulneraciones a la seguridad. Ante tal evento, se debe

respetar la separación de responsabilidades entre quienes realizan la

revisión y aquellos cuyas actividades están siendo monitoreadas.

Las herramientas de registro deben contar con los controles de acceso

necesarios, a fin de garantizar la detección de las siguientes

situaciones:

a. La desactivación de la herramienta

de registro.

b. La alteración o supresión de archivos de registro.

c. La saturación de un medio de soporte de archivos de registro.

d. La falla en los registros de los

eventos.

.E.6 Dispositivos Móviles y Conexiones

Remotas

a. Objetivo

Asegurar la seguridad de la información cuando se utilizan dispositivos

móviles o en situación de conexiones remotas con activos de